BTC/HKD-0.31%

BTC/HKD-0.31% ETH/HKD-0.65%

ETH/HKD-0.65% LTC/HKD-0.78%

LTC/HKD-0.78% ADA/HKD-0.54%

ADA/HKD-0.54% SOL/HKD+0.4%

SOL/HKD+0.4% XRP/HKD-0.94%

XRP/HKD-0.94%前言

隨著ETH升級PoS?共識系統,原有的PoW機制的ETH鏈在部分社區的支持下成功硬分叉。但是,由于某些鏈上協議在設計之初沒有對可能的硬分叉做好準備,導致對應的協議在ETHW分叉鏈存在一定的安全隱患,其中最為嚴重的安全隱患則是重放攻擊。

在完成硬分叉后,ETHW主網出現了至少2起利用重放機制進行的攻擊,分別是OmniBridge的重放攻擊和PolygonBridge的重放攻擊。本文將以這兩個事件作為案例,分別分析重放攻擊對分叉鏈的影響,以及協議應如何防范此類攻擊。

重放的類型

首先,在開始分析之前,我們需要先對重放攻擊的類型做一個初步的了解,一般而言,我們對重放攻擊分成兩類,分別是交易重放和簽名消息重放。下面,我們來分別說下這兩類重放機制的區別

交易重放

交易重放指的是將在原有鏈的交易原封不動的遷移到目標鏈的操作,屬于是交易層面上的重放,重放過后交易也是可以正常執行并完成交易驗證。最著名的案例莫過于Wintermute在Optimism?上的攻擊事件,直接導致了超2000萬OPToken的損失。但是在EIP155實施以后,由于交易的簽名本身帶有chainId(一種用于鏈本身區別與其他分叉鏈的標識符),在重放的目標鏈chainId不同的情況下,交易本身是無法完成重放的。

簽名消息重放

簽名消息重放區別于交易重放,是針對的用私鑰簽名的消息(e.g.Coboisthebest)進行的重放,在簽名消息重放中,攻擊者不需要對整個交易進行重放,而只需將簽名的消息進行重放即可。在消息簽名中,以Coboisthebest為例,由于該消息中并不含任何和鏈相關的特殊參數,所以該消息在簽名后理論上是可以在任意的分叉鏈中均是有效的,可以驗簽通過。為了避免該消息在分叉上的重放,可以消息內容中添加chainId,如Coboisthebest+chainId()。在帶上特定的鏈標識符之后,在不同分叉鏈上的消息內容不同,消息簽名不同,因此無法直接進行重放復用。

元本空間紅樓夢十二丫鬟系列全新藏品《晴雯》將于8月5日發布:據官方消息,國內數藏平臺元本空間即將于8月5日16:16分正式發售紅樓夢十二丫鬟系列全新藏品《晴雯》。據了解,該藏品計劃限量發行200萬份,首發售價定為1.10元/份。每個賬戶ID限購2份。

值得關注的是,日前,元本空間首發金陵十二釵系列藏品《秦可卿》首發價格僅為99元,僅24小時內,最高成交價攀升至700元。

另外,元本空間還宣布與投資機構Horizon Harbor Capital展開合作,共同致力于推動區塊鏈技術與Web3變革的創新發展,共建新一代數字居民的“紅學元宇宙”。[2023/8/4 16:18:38]

OmniBridge和PolygonBridge的攻擊原理

下面我們來分析OmniBridge和PolygonBridge的攻擊原理。首先拋出結論,這兩起攻擊事件本身都不是交易重放攻擊,原因在于ETHW使用了區別于ETH主網的chainId,所以直接重放交易無法被驗證通過。那么剩下的選項就只有消息重放了,那下面我們就來逐個分析它們各自是如何在ETHW分叉鏈上被消息重放攻擊的。

OmniBridge

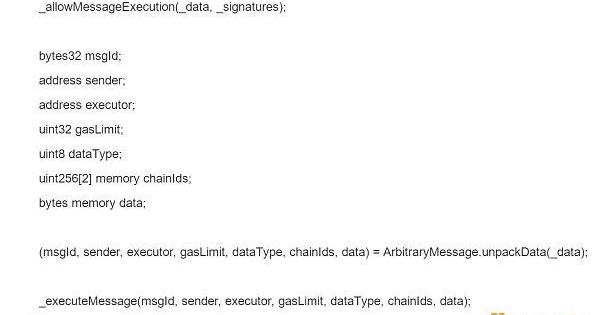

OmniBridge是用于在xDAI和ETH主網之間進行資產轉移而使用的橋,主要依賴橋的指定的validator提交跨鏈消息完成跨鏈接資產的轉移。在OmniBridge中,validator提交的驗證消息的邏輯是這樣的

CoinShares:上周數字資產投資產品凈流出3900萬美元,為連續第6周流出:5月30日消息,據 CoinShares 報告顯示,上周數字資產投資產品凈流出 3900 萬美元,為連續第 6 周流出,連續 6 周流出總額為 2.72 億美元(占管理總資產的 0.8%)。其中上周比特幣投資產品凈流出 1100 萬美元。山寨幣上周也出現流出情況,其中 Algorand 上周出現了 65% 的資產管理規模流出(800 萬美元),以太坊流出 590 萬美元。[2023/5/30 11:48:12]

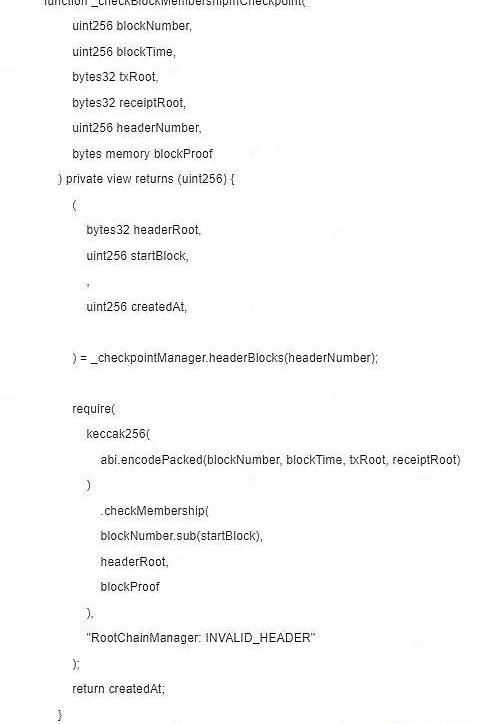

在這個函數中,首先會根據#L2行的簽名檢查來確定提交的簽名是不是由指定的validator進行簽名,然后再在#L11行對data消息進行解碼。從解碼內容上看,不難發現,返回字段中包含了chainId字段,那么是不是說明無法進行簽名消息重放呢?我們繼續分析。

通過追查_executeMessage函數,發現函數在#L11行對chaindId進行了合法性的檢查

自薩爾瓦多宣布開始每天購買一個BTC以來,BTC價格上漲了62%以上:金色財經報道,據Bitcoin Magazine發文表示,自薩爾瓦多宣布開始每天購買一個BTC以來,BTC價格上漲了62%以上。[2023/3/19 13:12:32]

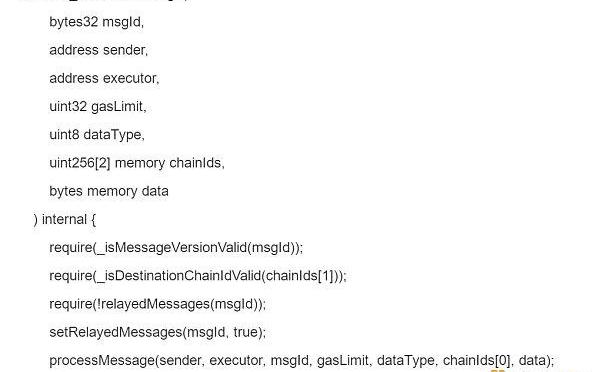

通過繼續分析后續的函數邏輯,不難發現其實針對chainId的檢查其實并沒有使用evm原生的chainId操作碼來獲取鏈本身的chainId,而是直接使用存儲在uintStorage變量中的值,那這個值很明顯是管理員設置進去的,所以可以認為消息本身并不帶有鏈標識,那么理論上就是可以進行簽名消息重放的。

由于在硬分叉過程中,分叉前的所有狀態在兩條鏈上都會原封不動的保留,在后續xDAI團隊沒有額外操作的情況下。分叉后ETHW和ETH主網上OmniBridge合約的狀態是不會有變化的,也就是說合約的validator也是不會有變化的。根據這一個情況,我們就能推斷出validator在主網上的簽名也是可以在ETHW上完成驗證的。那么,由于簽名消息本身不包含chainId,攻擊者就可以利用簽名重放,在ETHW上提取同一個合約的資產。

PolygonBridge

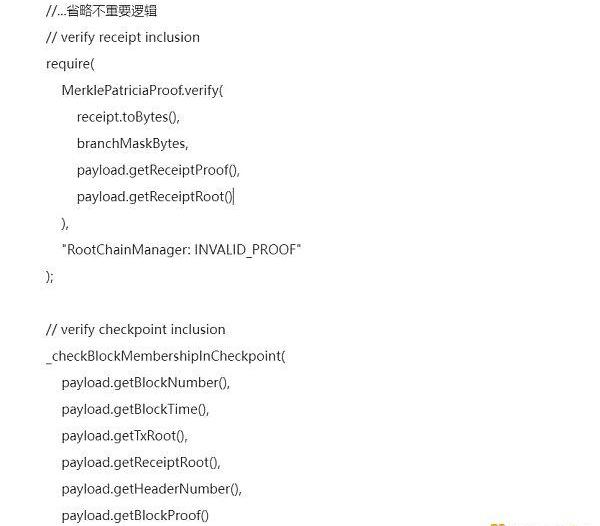

和OmniBridge一樣,PolygonBridge是用于在Polygon和ETH主網進行資產轉移的橋。與OmniBridge不同,PolygonBridge依賴區塊證明進行提款,邏輯如下:

Bitfinex上的BTC永續期貨合約交易量達到5年低點:金色財經報道,據Glassnodes數據顯示,Bitfinex上的BTC永續期貨合約交易量剛剛達到66,145.76美元的5年低點,此前5年低點為89,420.88美元,見于2020年7月19日。[2022/12/25 22:05:48]

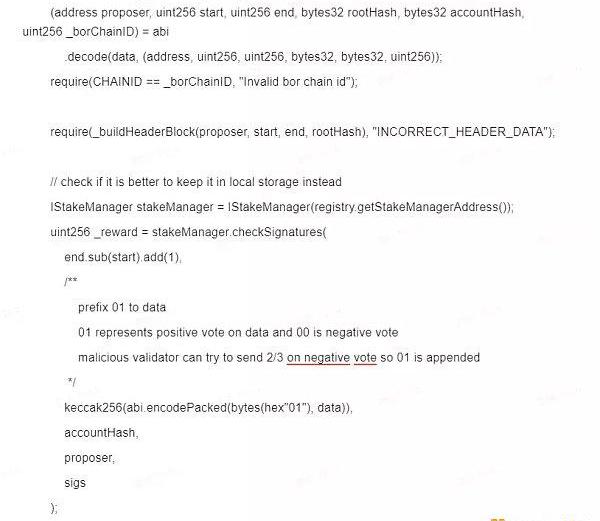

通過函數邏輯,不難發現合約通過2個檢查確定消息的合法性,分別是通過檢查transactionRoot和BlockNumber來確保交易真實發生在子鏈(PloygonChain),第一個檢查其實可以繞過,因為任何人都可以通過交易數據來構造屬于自己的transactionRoot,但是第二個檢查是無法繞過的,因為通過查看_checkBlockMembershipInCheckpoint邏輯可以發現:

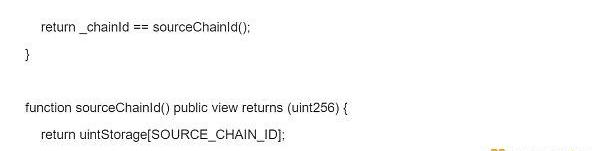

對應的headerRoot是從_checkpointManager合約中提取的,順著這個邏輯我們查看_checkpointManager設置?headerRoot的地方

不難發現在#L2行代碼中,簽名數據僅對borChianId進行了檢查,而沒有對鏈本身的chainId進行檢查,由于該消息是由合約指定的proposer進行簽名的,那么理論上攻擊者也可以在分叉鏈上重放proposer的消息簽名,提交合法的headerRoot,后續再通過PolygonBridge進行在ETHW鏈中調用exit函數并提交相應的交易merkleproof后就可以提現成功并通過headerRoot的檢查。

數據:4000萬枚XRP從未知錢包轉移到Bitso:金色財經報道,WhaleAlert監測數據顯示,40,000,000 枚XRP(13,677,157美元)從未知錢包轉移到Bitso。[2022/12/23 22:02:27]

以地址?0x7dbf18f679fa07d943613193e347ca72ef4642b9?為例,該地址就成功通過以下幾步操作完成了對ETHW鏈的套利

首先依靠鈔能力主網交易平臺提幣。

在Ploygon鏈上通過PolygonBridge的depositFor函數進行充幣;

ETH主網調用PolygonBridge的exit函數提幣;

復制提取ETH主網proposer提交的headerRoot;

在ETHW中重放上一步提取的proposer的簽名消息;

在ETHW中的PolygonBridge上調用exit進行提幣

為什么會發生這種情況?

從上面分析的兩個例子中,不難發現這兩個協議在ETHW上遭遇重放攻擊是因為協議本身沒有做好防重放的保護,導致協議對應的資產在分叉鏈上被掏空。但是由于這兩個橋本身并不支持ETHW分叉鏈,所以用戶并沒有遭受任何損失。但我們要考慮的事情是為什么這兩個橋在設計之初就沒有加入重放保護的措施呢?其實原因很簡單,因為無論是OmniBridge還是PolygonBridge,他們設計的應用場景都非常單一,只是用于到自己指定的對應鏈上進行資產轉移,并沒有一個多鏈部署的計劃,所以沒有重放保護而言對協議本身并不造成安全影響。

反觀ETHW上的用戶,由于這些橋本身并不支持多鏈場景,如果用戶在ETHW分叉鏈上進行操作的話,反而會在ETH主網上遭受消息重放攻擊。

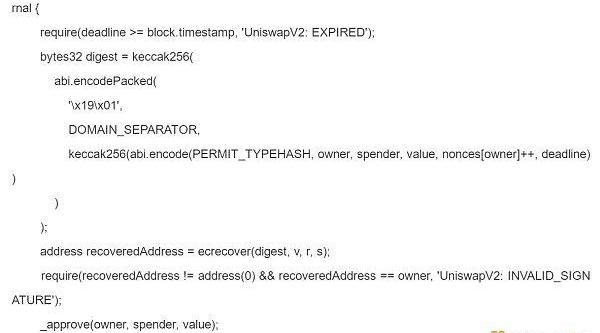

以UniswapV2為例,目前在UnswapV2的pool合約中,存在permit函數,該函數中存在變量PERMIT_TYPEHASH,其中包含變量DOMAIN_SEPARATOR。

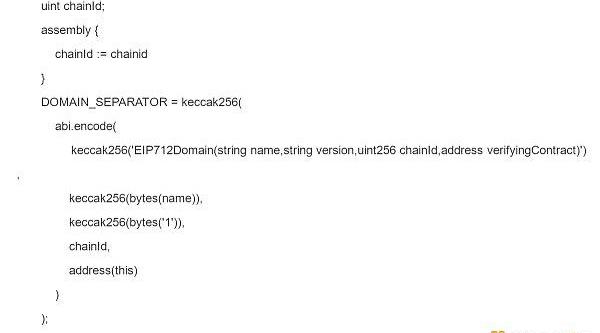

此變量最早在EIP712中定義,該變量中含有chainId,在設計之初就包含可能的多鏈場景的重放預防,但是根據uniswapV2pool合約的邏輯,如下:

DOMAIN_SEPARATOR在構造函數中已經定義好,也就是說在硬分叉后,就算鏈本身的chainId已經改變,pool合約也無法獲取到新的chianId來更新DOMAIN_SEPARATOR,如果未來用戶在ETHW上進行相關授權,那么ETHW上的permit簽名授權可以被重放到ETH主網上。除了Uniswap外,類似的協議還有很多,比如特定版本下的yearnvault合約,同樣也是采用了固定DOMAIN_SEPARATOR的情況。用戶在ETHW上交互的時候也需要防范此類協議的重放風險。

協議設計之初的防范措施

對于開發者而言,在為協議本身定制消息簽名機制的時候,應該考慮后續可能的多鏈場景,如果路線圖中存在多鏈部署的可能,應該把chainId作為變量加入到簽名消息中,同時,在驗證簽名的時候,由于硬分叉不會改變分叉前的任何狀態,用于驗證簽名消息的chainId不應該設置為合約變量,而應該在每次驗證前重新獲取,然后進行驗簽,保證安全性。

影響

對用戶的影響

普通在協議不支持分叉鏈的情況下,應盡量不在分叉鏈上進行任何操作,防止對應的簽名消息重放到主網上,造成用戶在主網上損失資產

對交易平臺和托管機構的影響

由于很多交易平臺本身都支持了ETHW

Token

,所以這些由于攻擊而提取出來的

Token

都有可能充值到交易平臺中進行拋售,但需要注意的是,此類攻擊并不是鏈共識本身的問題而導致的惡意增發,所以對交易平臺而言,此類攻擊無需進行額外的防范

總結

隨著多鏈場景的發展,重放攻擊從理論層面逐步變成主流的攻擊方式,開發者應當仔細考量協議設計,在進行消息簽名機制的設計時,盡可能的加入chainId等因子作為簽名內容,并遵循相關的最佳實踐,防止用戶資產的損失。

Cobo是亞太地區最大的加密貨幣托管機構,自成立以來已為超過500家行業頂尖機構以及高凈值人士提供卓越的服務,在保證加密資產安全存儲的前提下,同時兌現了加密資產的穩健增益,深受全球用戶信賴。Cobo專注于搭建可擴展的基礎設施,為機構管理多類型的資產提供安全托管、資產增值、鏈上交互以及跨鏈跨層等多重解決方案,為機構邁向Web3.0轉型提供最強有力的技術底層支持和賦能。Cobo旗下包含CoboCustody、CoboDaaS、CoboMaaS、Cobo?StaaS、CoboVentures、CoboDeFiYieldFund等業務板塊,滿足您的多種需求。

來源:金色財經

Tags:ETHAINIDGDGEEtherean SockszoschainThe Midget’s SecretHedgePay

在加密貨幣領域有史以來最大的崩盤之后,TerraClassic的價值已跌至零以下。加密貨幣拒絕“死亡”,而是在試圖從高度波動的加密貨幣中快速賺錢的加密投資者中找到了青睞.

1900/1/1 0:00:00DG將引領Web3.0+DAO賽道崛起。DG是基于幣安智能鏈,Web3.0元宇審Defi+NFT+Gamef+Socialf+DAO為一體,將打造一個公開、公正、可追溯、分布式、透明、可信的全新.

1900/1/1 0:00:00在過去幾個月里,DeFi借貸環境發生了巨大變化。本文將聚焦于一些新DeFi借貸協議的簡單介紹、數據分析以及將影響下一個周期借貸領域的總體趨勢.

1900/1/1 0:00:00談一談對行情的展望 大餅從6.9w跌到現在大約1.9w大約跌了0.7,而刻舟求劍按照往年每四年下跌百分之八十,大概是在1.2-1.4左右,我相信很多人都在等待這個位置梭哈抄底這個位置.

1900/1/1 0:00:00洞見未來,迎風破局!2022年9月24日,由超元界XMETAVERSEPRO獨家冠名的全球活動在重慶隆重舉行,吸引了眾多大咖,項目方、投資機構、交易所代表、KOL到場參加,諾大場館瞬間坐滿.

1900/1/1 0:00:009月28號早間行情解讀 全網公開,拒絕馬后炮。記錄可查!精準預判;就熊市大陽線順勢高空。大餅20250高空,以太1395至1405高空。大餅輕松拿下近1400點,以太拿下近百點.

1900/1/1 0:00:00