BTC/HKD+2.83%

BTC/HKD+2.83% ETH/HKD+3.61%

ETH/HKD+3.61% LTC/HKD+5.64%

LTC/HKD+5.64% ADA/HKD+6.16%

ADA/HKD+6.16% SOL/HKD+6.06%

SOL/HKD+6.06% XRP/HKD+3.16%

XRP/HKD+3.16%來源:PeckSheild

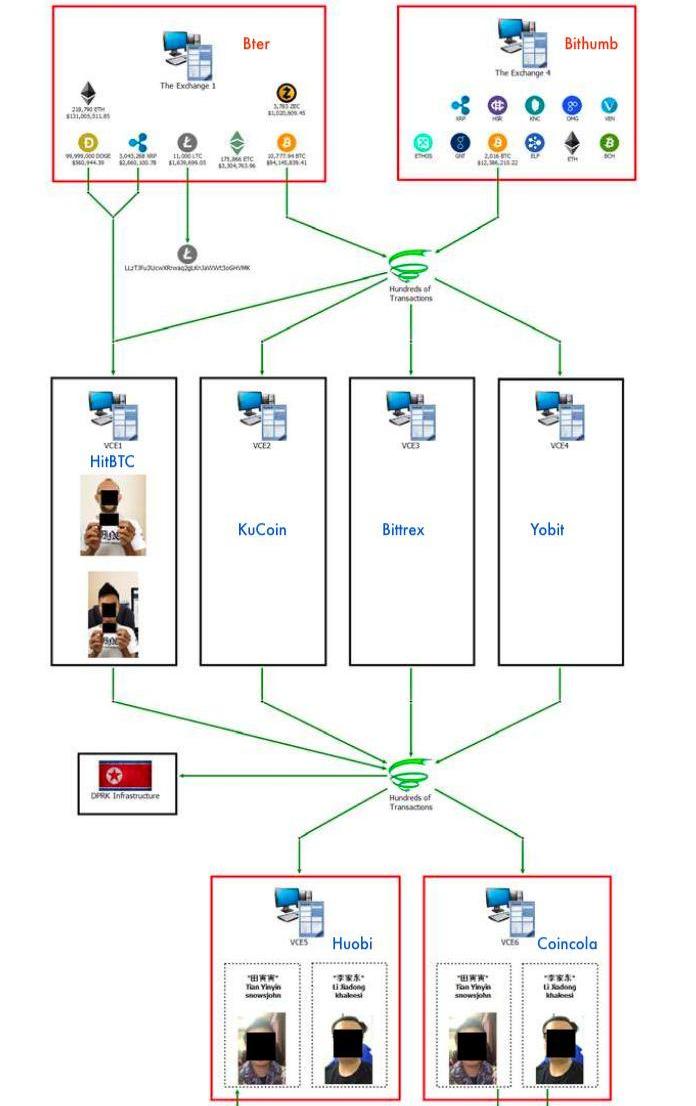

2020年03月02日,美國司法部以陰謀洗錢和無證經營匯款為由,對名為田寅寅和李家東兩位中國人發起了公訴,并凍結了他們的全部資產。理由是,他們二人在2017年12月至2019年04月期間,幫助朝鮮政府下轄黑客組織LazarusGroup提供了價值超1億美元的洗幣服務。

由于美國司法部并未公布這些被盜資金的具體來源,涉及洗錢的加密貨幣交易路徑,甚至當事人李家東還聲稱自己只是受害者,一時間這樁案件成了媒體和坊間熱議的焦點。

究竟是哪幾個交易所被盜了,黑客具體洗錢路徑又是怎樣的,田和李兩位承兌商是在哪個環節參與的?

由于美國司法部并沒有公布被盜交易所的名稱和地址以及田和李涉案的關鍵細節,區塊鏈安全公司PeckShield第一時間介入追蹤研究分析,基于美國司法部僅公布的20個地址向上追溯、取證并以可視化圖文方式還原整個案件的來龍去脈。

Volatility Shares 申請發行杠桿式“2x Bitcoin Strategy ETF”:金色財經報道,根據在美國證券交易委員會(SEC)的一份備案文件,交易所交易基金發行方Volatility Shares申請發行“2x Bitcoin Strategy ETF”,該ETH尋求追蹤 S&P CME Bitcoin Futures Daily Roll Index(標準普爾 CME 比特幣期貨每日滾動指數)的兩倍回報數值,總費用率為 1.89%。[2023/3/31 13:36:47]

如上圖所示,事情經過簡單總結為:

北韓黑客組織LazarusGroup先通過釣魚獲取交易所私鑰等手段,攻擊了四個數字資產交易所;之后黑客用PeelChain等手法把所竊的資產轉入另外4個交易所,VCE1到VCE4;再然后黑客又使用PeelChain把資產轉移到負責洗錢的兩位責任人的交易所VCE5和VCE6的賬戶中,最后換成法幣完成整個過程。美國司法部這次起訴的就是最后一環負責洗錢的田寅寅和李家東。

韓國游戲開發商Com2uS對區塊鏈加速器FactBlock進行戰略投資:1月5日消息,韓國游戲開發商Com2uS宣布對該國區塊鏈加速器FactBlock進行戰略投資,具體金額未披露。Com2uS擬通過投資FactBlock擴大與國內外Web3專家的業務和技術交流,并利用Com2uS自有的區塊鏈主網XPLA和NFT交易所尋求合作。

據介紹,自2018年以來,FactBlock每年均舉辦了區塊鏈會議“韓國區塊鏈周”(KBW),為區塊鏈業務和技術的發展提供信息共享的場所。FactBlock最近計劃開發一個區塊鏈教育和資訊平臺。(韓聯社)[2023/1/5 9:53:44]

在接下來篇幅中,

PeckShield將從被盜交易所源頭說起、對黑客洗錢的具體路徑進行系統性的拆解分析,為你復盤、解密整個案件的全過程。

FTX相關地址買入116,915枚BNB,買入價為395美元:11月12日消息,據Lookonchain數據顯示,以 0x59ab 開頭 FTX 相關地址用用 4620 萬枚 USDT 買入 116,915 枚 BNB,買入價為 395 美元。[2022/11/12 12:55:59]

圖文拆解:OTC承兌商洗錢案件

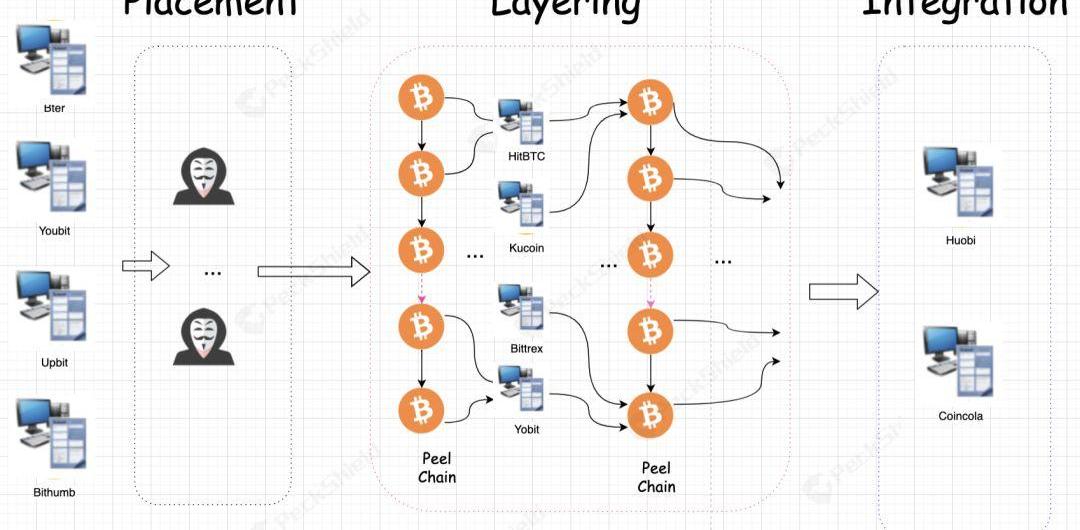

通常情況下,黑客在攻擊得手后,洗錢流程大體分為三步:

1)處置階段:非法獲利者將被盜資產整理歸置并為下一步實施分層清洗做準備;

2)離析階段:Layering是一個系統性的交易,也是整個流程中最關鍵技術含量最高的一個過程,用于混淆資產來源和最終收益者,使得當初的非法資產變成“合法所得”;

BNB Chain已處理超過32.5億筆交易:7月29日消息,Watcher.Guru發推稱,BNB Chain迄今已處理超過32.5億筆交易。[2022/7/29 2:46:35]

3)歸并階段:將洗白后的資產“合法”轉走,至此之后,攻擊者手里擁有的非法資產的痕跡已經被抹除干凈,不會引起有關部門的關注。

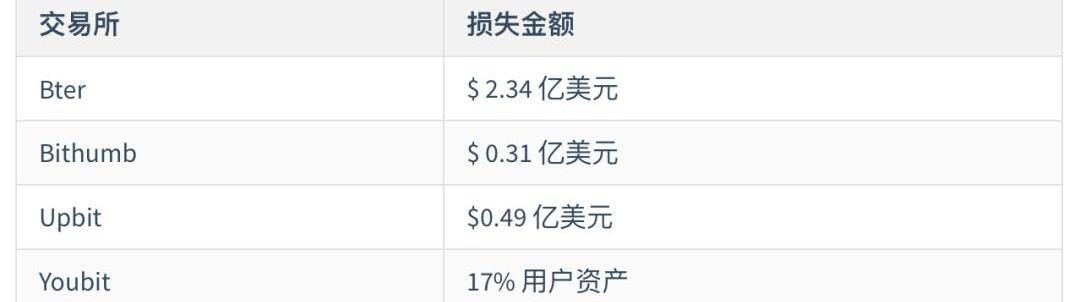

根據美國司法部提供的信息,有四個交易所被盜,PeckShield安全團隊通過追溯田和李兩人的20個關聯比特幣地址在鏈上數據,根據這些鏈上行為特性,結合PeckShield交易所被盜資料庫的數據信息,最終鎖定是下面四個交易所被盜:

(注:Bter交易所在2017年倒閉后其資產由另一個交易所接管,我們這里仍使用Bter的名字)

Axie Infinity開啟Origin階段二,首個Alpha賽季將為前1萬名玩家預留49157枚AXS獎勵:6月30日消息,Axie Infinity宣布正式開啟Origin第二階段,所有玩家的游戲進度都已重置。第一個Alpha賽季已經上線,為前1萬名玩家預留了49157枚AXS獎勵,Alpha賽季將持續到2022年7月28日。SLP賺取將從第3階段開始。[2022/6/30 1:42:16]

在弄清楚贓款源頭之后,我們來看一下被盜資產的洗錢路徑及流向情況,黑客總共將洗錢分成了三步:

一、處置階段:放置資產至清洗系統

在Bter、Bithumb、Upbit、Youbit交易所被盜事件發生后的數月內,攻擊者開始通過各種手段處置他們的非法獲利。將獲利資產流到自己可以控制的賬號之中,為下一步的清洗做準備。

二、離析階段:分層、混淆資產逃離追蹤

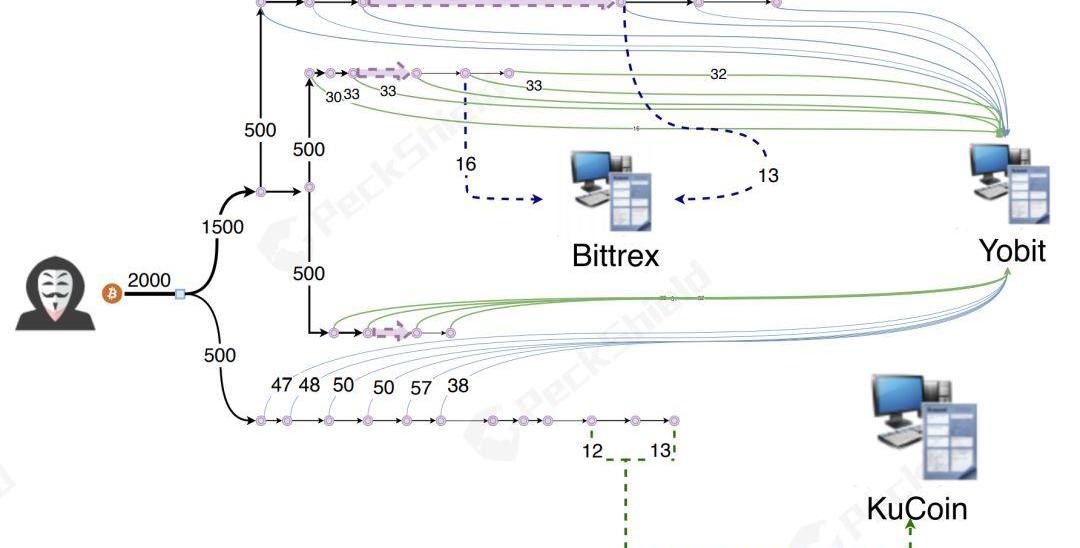

離析過程中,攻擊者試圖利用PeelChain的技術手段將手里的資產不斷拆分成小筆資產,并將這些小筆資產存入交易所。下圖中我們挑選了一筆比較典型的拆分過程,對于第一筆2,000BTC的流程細述如下。

1)攻擊者的其中一個地址先前獲利1,999BTC,先將這一筆大額資產拆分成1,500+500BTC;

2)其中1,500BTC再拆分成三個各500BTC的地址,此時看到原先的2,000BTC被拆到了4個新地址之中,而原地址中的余額已經歸零;

3)500BTC轉成20~50BTC的大小往Yobit交易所充值,并將剩下的資產找零到一個新的地址中,此時完成一筆充值;

4)使用新地址重復步驟3,直到原始的500BTC全部存入交易所為止。這一過程中攻擊者也往其它交易所充值記錄,比如Bittrex、KuCoin、HitBTC。

攻擊者通過數百次這樣子的拆分流程之后,原始的非法BTC資產全部流入了各大交易所,完成了初步洗錢操作。

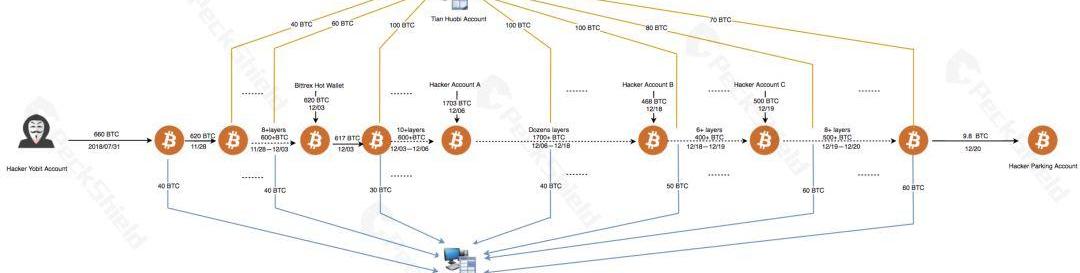

如下圖所示,我們進一步分析發現,在完成初步洗錢操作后,狡猾的攻擊者并沒有直接轉入自己的錢包,而是再次使用PeelChain手法把原始的非法所得BTC分批次轉入OTC交易所進行變現。攻擊者每次只從主賬號分離出幾十個BTC存入OTC帳號變現,經過幾十或上百次的操作,最終成功將數千個BTC進行了混淆、清洗。

三、歸并階段:整合資產伺機套現

攻擊者在完成上一步的洗錢操作之后,開始嘗試進行將非法所得進行OTC拋售套現。

在上圖描述的過程中,從2018年11月28日到12月20日,攻擊者總共把3,951個BTC分一百多次存入田寅寅的Huobi和Coincola三個OTC帳號中變現,最后剩余的9.8個BTC目前還存放在攻擊者中轉地址上。

結語

綜上,PeckShield安全團隊通過追蹤大量鏈上數據展開分析,理清了此次OTC承兌商洗錢事件的來龍去脈。受害交易所分別為?Bter、Bithumb、Upbit、Youbit,據不完全統計損失至少超3億美元,且在攻擊得手后,黑客分三步實施了專業、周密、復雜的分散洗錢操作,最終成功實現了部分套現。

PeckShield認為,黑客盜取資產后實施洗錢,不管過程多周密復雜,一般都會把交易所作為套現通道的一部分。這無疑對各大數字資產交易所的KYC和KYT業務均提升了要求,交易所應加強AML反洗錢和資金合規化方向的審查工作。

據Bitcoinist3月7日報道,法國法院的判決承認了了比特幣的價值,并表明比特幣可以像貨幣一樣用于賠償.

1900/1/1 0:00:00來源:加密谷Live,原題《以太坊經濟帶寬分類法》作者:RyanSeanAdams、LucasCampbell 翻譯:子銘 經濟帶寬是推動開放式、去中心化金融服務的動力.

1900/1/1 0:00:00小號君預測,周三白天,三大股指下跌幅度均已觸發交易限制,晚上美股開盤肯定會再次熔斷。沒想到比預測來得稍晚了一些,3月18日下午12點56分,標普500指數大跌7%,觸發熔斷機制.

1900/1/1 0:00:00黑天鵝降臨,加密資產市場慘遭血洗比特幣幣價單日減半,市值蒸發千億美金2020年3月12日將是加密貨幣歷史上難以忘懷的一天,一場史無前例的黑天鵝事件血洗了整個加密資產市場.

1900/1/1 0:00:00???3月7日女神節當日,ChainNode直播間邀請到OKEx首席戰略官徐坤,巴比特副總裁、巴比特商務總監?王曉萌?,星球日報創始人王夢蝶,嗶嗶News、小龜說創始人?小龜做客.

1900/1/1 0:00:00近日,全球金融市場下跌嚴重,引發連鎖反應。各國股市、債市、大眾商品、黃金,都未能幸免。構成這場危機的因素很復雜,短期為新冠疫情擴散至全球的黑天鵝事件,中期為沙特和俄羅斯石油價格戰的矛盾激化,長期.

1900/1/1 0:00:00