BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD-2%

ETH/HKD-2% LTC/HKD+1.22%

LTC/HKD+1.22% ADA/HKD+0.74%

ADA/HKD+0.74% SOL/HKD+1.16%

SOL/HKD+1.16% XRP/HKD-0.03%

XRP/HKD-0.03%摘要:重入攻擊本質上與編程里的遞歸調用類似,當合約將以太幣發送到未知地址時就可能會發生,威脅以太坊智能合約的安全性。知道創宇區塊鏈安全實驗室?從轉賬方法、fallback函數、漏洞代碼、源碼分析四個方面入手,深入分析攻擊原因,詳解?The?DAO事件。

前言

智能合約的概念于1995年由NickSzabo首次提出,它是一種旨在以信息化方式傳播、驗證或執行合同的計算機協議,它允許在沒有第三方的情況下進行可信交易,這些交易可追蹤且不可逆轉。

然而智能合約也并非是安全的,其中?重入(Re-Entrance)攻擊?漏洞是以太坊中的攻擊方式之一,早在2016年就因為TheDAO事件而造成了以太坊的硬分叉。

漏洞概述

在以太坊中,智能合約能夠調用其他外部合約的代碼,由于智能合約可以調用外部合約或者發送以太幣,這些操作需要合約提交外部的調用,所以這些合約外部的調用就可以被攻擊者利用造成攻擊劫持,使得被攻擊合約在任意位置重新執行,繞過原代碼中的限制條件,從而發生重入攻擊。重入攻擊本質上與編程里的遞歸調用類似,所以當合約將以太幣發送到未知地址時就可能會發生。

簡單的來說,發生重入攻擊漏洞的條件有2個:

調用了外部的合約且該合約是不安全的

外部合約的函數調用早于狀態變量的修改

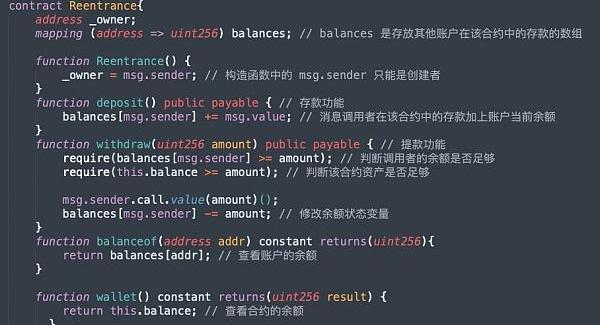

下面給出一個簡單的代碼片段示例:

外匯管理局山西省分局深入推進跨境金融區塊鏈服務平臺應用:外匯管理局山西省分局近日出臺了《國家外匯管理局山西省分局關于千方百計支持中小微外貿企業復工復產健康發展的指導意見》,提出多項具體措施精準幫扶中小微外貿企業。在緩解融資難題方面,深入推進跨境金融區塊鏈服務平臺應用,為中小微外貿企業跨境結算與融資擴渠道、增便利。(生活晨報)[2020/5/8]

上述代碼片段就是最簡單的提款操作,接下來會給大家詳細分析重入攻擊造成的原因。

漏洞分析

在正式的分析重入攻擊之前,我們先來介紹幾個重點知識。

轉賬方法

由于重入攻擊會發送在轉賬操作時,而Solidity中常用的轉賬方法為

<address>.transfer(),<address>.send()和<address>.gas().call.vale()(),下面對這3種轉賬方法進行說明:

<address>.transfer():只會發送2300gas進行調用,當發送失敗時會通過throw來進行回滾操作,從而防止了重入攻擊。

<address>.send():只會發送2300gas進行調用,當發送失敗時會返回布爾值false,從而防止了重入攻擊。

<address>.gas().call.vale()():在調用時會發送所有的gas,當發送失敗時會返回布爾值false,不能有效的防止重入攻擊。

fallback函數

動態 | 國網陜西電力深入研究比特幣反竊電案例 提升員工查處效率:據中國電力網消息,12月13日,陜西省廳與國網陜西省電力公司舉行簽字儀式,正式出臺《陜西省警電部門防范和打擊涉電違法犯罪合作機制》。據悉,國網陜西電力研究反竊電新設備、新技術,對竊電設備和案例開展分析和現場檢測。該公司深入學習分析典型比特幣反竊電案例,掌握比特幣案例中的新型竊電類型、查處方法等;結合應用反竊電監測終端、智能化反竊電現場作業和取證設備,提升基層員工的技術水平和查處效率。[2019/12/21]

接著我們來講解下fallback回退函數。

回退函數(fallbackfunction):回退函數是每個合約中有且僅有一個沒有名字的函數,并且該函數無參數,無返回值,如下所示:

function()publicpayable{???

???...

}

回退函數在以下幾種情況中被執行:

調用合約時沒有匹配到任何一個函數;

沒有傳數據;

智能合約收到以太幣。

漏洞代碼

下面的代碼就是存在重入攻擊的,實現的是一個類似于公共錢包的合約,所有的用戶都可以使用deposit()存款到Reentrance合約中,也可以從Reentrance合約中使用withdraw()進行提款,當然了所有人也可以使用balanceof()查詢自己或者其他人在該合約中的余額。

聲音 | 香港金融發展局董事:香港金融服務的質量將隨著區塊鏈等應用的深入進一步提升:據新華網報道,中共中央、國務院日前印發了《粵港澳大灣區發展規劃綱要》,大灣區共同家園投資有限公司總裁、香港金融發展局董事胡章宏表示,伴隨新的政策出臺,大灣區建設國際科技創新中心,香港打造一系列新的中心、平臺以及發展特色金融等目標的推進,香港金融體系的結構將愈發豐富。隨著區塊鏈等科技應用的深入以及金融科技等新業態的不斷培育,香港金融服務的質量和效率也將進一步提升。[2019/2/21]

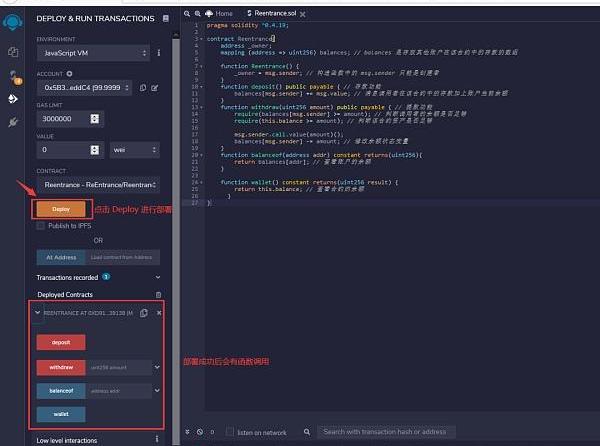

首先使用一個賬戶(0x5B38Da6a701c568545dCfcB03FcB875f56beddC4)扮演受害者,將該合約在RemixIDE?點擊Deploy按鈕進行部署。

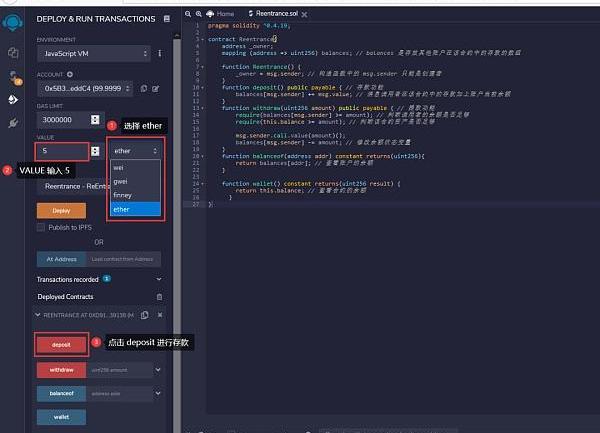

在部署合約成功后在VALUE設置框中填寫5,將單位改成ether,點擊deposit存入5個以太幣。

點擊wallet查看該合約的余額,發現余額為5ether,說明我們的存款成功。

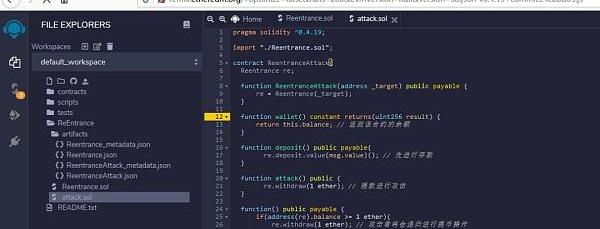

而下面的代碼則是針對上面存在漏洞的合約進行的攻擊:

天津市委網信辦會議:深入開展區塊鏈等領域的地方立法研究:天津日報6月8日報道,日前,天津市委網信辦召開全體干部會議。會議要求,要加快制定天津市大數據發展規劃和促進數字經濟發展的指導意見和大數據發展規劃,深入開展大數據、區塊鏈等新技術領域的地方立法研究,不斷增強工作的前瞻性。[2018/6/8]

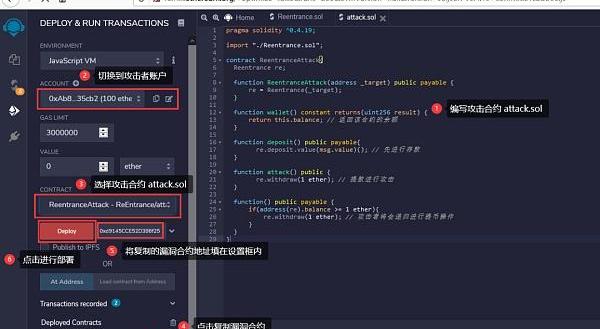

使用另外一個賬戶(0xAb8483F64d9C6d1EcF9b849Ae677dD3315835cb2)扮演攻擊者,復制存在漏洞的合約地址到Deploy的設置框內,點擊Deploy部署上面的攻擊合約。

部署成功后先調用wallet()函數查看攻擊合約的余額為0。

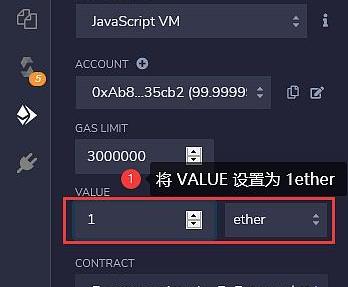

攻擊者先存款1ether到漏洞合約中,這里設置VALUE為1ether,之后點擊攻擊合約的deposit進行存款。

英國金融監管機構發出承諾 將對新興的ICO市場進行深入審查:金融市場行為監管局周五表示,將對ICO市場進行審查,以此作為更多監管行動的前奏。它已經告誡消費者與投資ICO有關的“非常高的風險”。“在初始投幣(ICO)市場上,FCA將收集進一步的證據,并對快速發展進行更深入的研究。調查結果將有助于確定在9月份發布的消費者警告之外是否需要在這方面進一步采取監管行動。“FCA在一份聲明中表示。[2017/12/15]

再次調用合約的wallet函數查看漏洞合約的余額,發現已經變成了6ether。

攻擊者(0xAb8483F64d9C6d1EcF9b849Ae677dD3315835cb2)調用攻擊合約的attack函數模擬攻擊,之后調用被攻擊合約的wallet函數去查看合約的余額,發現已經歸零,此時回到攻擊合約查看余額,發現被攻擊合約中的6ether已經全部提款到了攻擊者合約中,這就造成了重入攻擊。

源碼分析

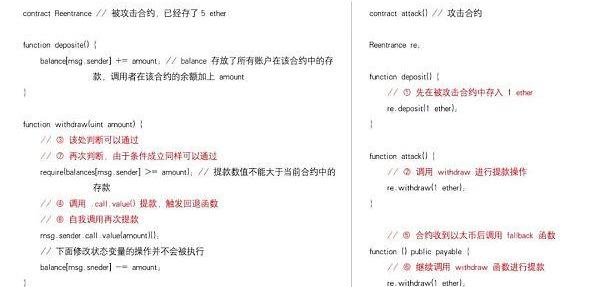

上面講解了如何進行重入攻擊已經漏洞原因,這里梳理了漏洞源碼和攻擊的步驟,列出了關鍵代碼。

相關案例

2016年6月17日,TheDAO項目遭到了重入攻擊,導致了300多萬個以太幣被從TheDAO資產池中分離出來,而攻擊者利用TheDAO智能合約中的splitDAO()函數重復利用自己的DAO資產進行重入攻擊,不斷的從TheDAO項目的資產池中將DAO資產分離出來并轉移到自己的賬戶中。

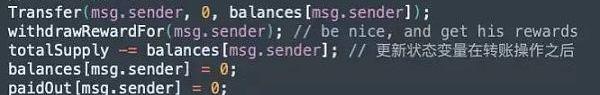

下列代碼為splitDAO()函數中的部分代碼,源代碼在TokenCreation.sol中,它會將代幣從theparentDAO轉移到thechildDAO中。平衡數組uintfundsToBeMoved=(balances*p.splitData.splitBalance)?/p.splitData.totalSupply決定了要轉移的代幣數量。

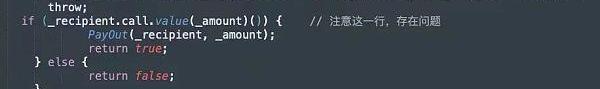

下面的代碼則是進行提款獎勵操作,每次攻擊者調用這項功能時p.splitData都是一樣的,并且p.splitData.totalSupply與balances的值由于函數順序問題,發生在了轉賬操作之后,并沒有被更新。

paidOut+=reward更新狀態變量放在了問題代碼payOut函數調用之后。

對_recipient發出.call.value調用,轉賬_amount個Wei,.call.value調用默認會使用當前剩余的所有gas。

解決辦法

通過上面對重入攻擊的分析,我們可以發現重入攻擊漏洞的重點在于使用了fallback等函數回調自己造成遞歸調用進行循環轉賬操作,所以針對重入攻擊漏洞的解決辦法有以下幾種。

使用其他轉賬函數

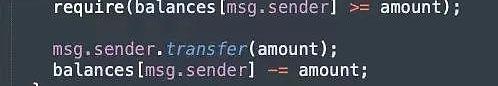

在進行以太幣轉賬發送給外部地址時使用Solidity內置的transfer()函數,因為transfer()轉賬時只會發送2300gas進行調用,這將不足以調用另一份合約,使用transfer()重寫原合約的withdraw()如下:

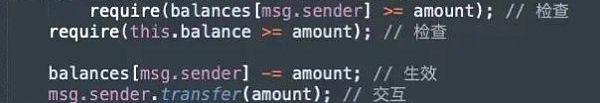

先修改狀態變量

這種方式就是確保狀態變量的修改要早于轉賬操作,即Solidity官方推薦的檢查-生效-交互模式(checks-effects-interactions)。

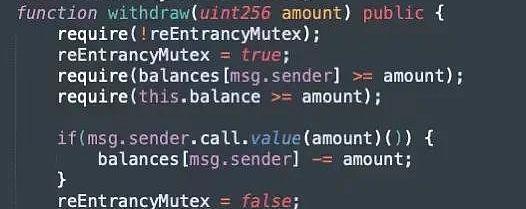

使用互斥鎖

互斥鎖就是添加一個在代碼執行過程中鎖定合約的狀態變量以防止重入攻擊。

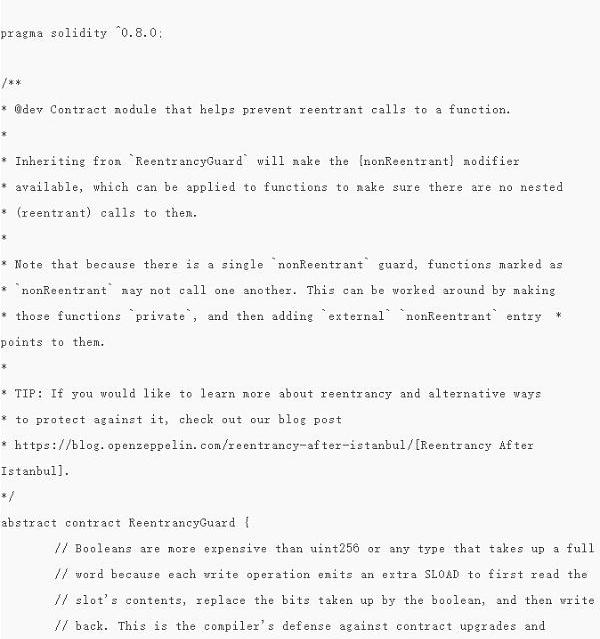

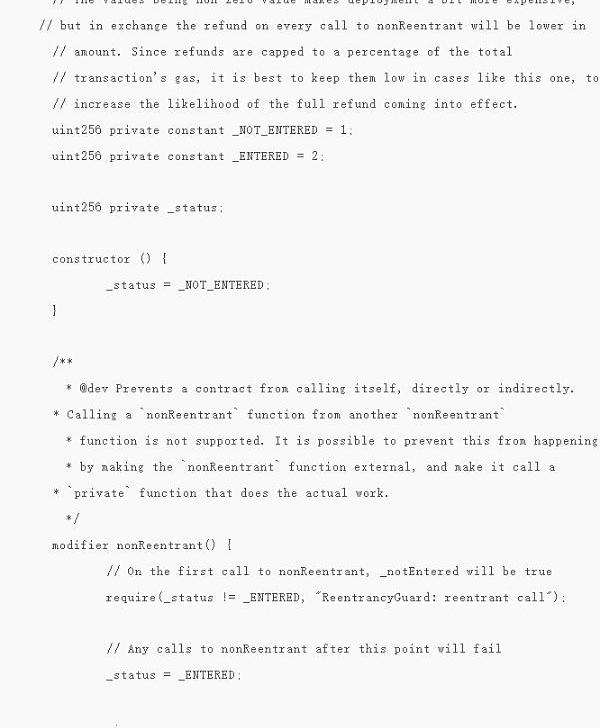

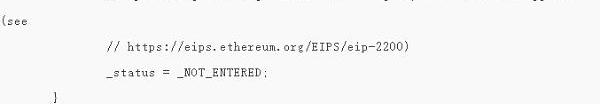

使用?OpenZeppelin官方庫

OpenZeppelin官方庫中有一個專門針對重入攻擊的安全合約:

https://github.com/OpenZeppelin/openzeppelin-contracts/blob/master/contracts/security/ReentrancyGuard.sol

參考文獻

1.以太坊的幾次硬分叉:

https://zhuanlan.zhihu.com/p/111446792

2.以太坊智能合約安全漏洞(1):重入攻擊:

https://blog.csdn.net/henrynote/article/details/82119116

3.?區塊鏈的那些事—THEDAO攻擊事件源碼分析:

https://blog.csdn.net/Fly_hps/article/details/83095036

注;原文作者是glassnode數據分析師CHECKMATE。比特幣市場在價格走勢、鏈上交易以及價值結算需求方面都經歷了相對平靜的一周,幣價方面,BTC在39,242美元的高點和34,942美元.

1900/1/1 0:00:00本文來自數字金融資產研究中心,作者鄒傳偉。 引言 在人類社會的數字化大遷徙中,分布式商業的影響越來越大.

1900/1/1 0:00:0010天之內連發6篇調查報道,新華社記者從挖礦到交易再到融資,涉及虛擬貨幣產業鏈上的多個重要環節,將“幣圈”產業鏈現狀呈現在公眾面前,引發廣泛關注.

1900/1/1 0:00:006月9日,薩爾瓦多成功批準通過了將比特幣作為法定貨幣的提案,該國成為首個采用比特幣作為法幣的主權國家,而此次事件也被法新社列為了貨幣史上的第14次重大事件.

1900/1/1 0:00:00說作者|談叔 本期編輯|ColinWu今天,薩爾瓦多總統NayibBukele通過Bitcoin2021邁阿密大會發布了一條視頻,聲稱要提交法案,使比特幣成為該國的法定貨幣,隨后.

1900/1/1 0:00:00受MicroStrategy將發行4億美元債券以購買更多比特幣的消息影響,比特幣周一日內曾逆轉周末頹勢小幅走高,然而北京時間周二凌晨05:15左右,比特幣突然跳水,數分鐘內跌超2000美元.

1900/1/1 0:00:00