BTC/HKD+0.07%

BTC/HKD+0.07% ETH/HKD-0.73%

ETH/HKD-0.73% LTC/HKD-0.11%

LTC/HKD-0.11% ADA/HKD-2.62%

ADA/HKD-2.62% SOL/HKD+1.14%

SOL/HKD+1.14% XRP/HKD-1.43%

XRP/HKD-1.43%據慢霧區消息,幣安智能鏈(BSC)DeFi項目ImpossibleFinance遭遇閃電貸攻擊。慢霧安全團隊第一時間介入分析,并將結果分享如下:

攻擊細節分析

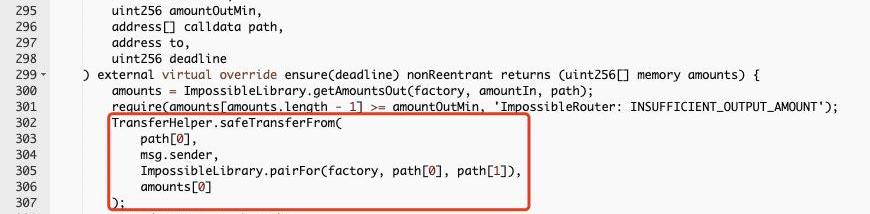

ImpossibleFinance的DEX架構參考了Uniswapv2,但在Pair的實現上有所不同。ImpossiblePair分別實現了cheapSwap與swap兩個接口。cheapSwap函數限制了只由Router合約可進行調用,swap函數則是任意用戶都可調用進行代幣兌換操作。本次攻擊事件的根本原因正是出在這種特殊的代幣兌換架構上,接下來我們對此次攻擊進行具體分析:

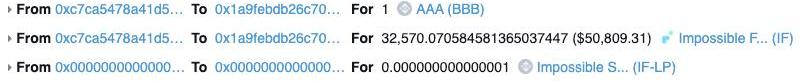

首先攻擊者利用閃電貸從PancakeSwap中借出大量WBNB,并最終將其兌換成IF(ImpossibleFinance代幣)?。

Imperva:OpenSea漏洞允許用戶對平臺上NFT交易者的身份進行去匿名化處理:3月12日消息,安全公司 Imperva 揭示了 OpenSea 的一個漏洞,該漏洞允許用戶對平臺上 NFT 交易者的身份進行去匿名化處理。此次漏洞是由 OpenSea 使用的 iFrame-resizer 庫配置錯誤引起的,錯誤配置導致存在跨站點搜索漏洞,黑客利用該漏洞可獲取用戶身份。目前,OpenSea 已經解決了這個問題,但不確定是否有用戶信息泄露。[2023/3/12 12:57:54]

NFT項目Chimpers24小時交易額超5500ETH,OpenSea站內排名第一:5月21日消息,據OpenSea數據顯示,NFT項目Chimpers上線首日24小時交易額達5504.89ETH,目前地板價3.09ETH,排OpenSea站內24小時交易額榜單首位。[2022/5/21 3:32:45]

隨后攻擊者創建了一個由自己控制的代幣AAA(BBB),并與上一步驟中獲得的IF代幣添加流動性。

之后攻擊者通過Router傳入自定的兌換路徑(AAA->IF->BUSD)將AAA代幣兌換成BUSD代幣,而問題正是出現在此兌換過程中。通過鏈上記錄我們可以很容易的發現攻擊者在將AAA代幣兌換成IF代幣的過程中進行了兩次兌換操作:

Simplify Asset Management向美SEC申請推出比特幣策略ETF:金色財經報道,根據一份公開的申請文件,資產管理公司Simplify Asset Management向美國證券交易委員會 (SEC) 提交了Simplify Bitcoin Strategy Risk-Managed Income ETF申請,交易代碼為“MAXI”。該ETF尋求通過使用三種策略來實現投資目標:(1) 比特幣期貨策略,(2) 收益策略,(3) 期權疊加策略。MAXI 將持有比特幣期貨,而不是加密貨幣本身。對于收益策略,該基金將持有主要投資于美國國債的短期美國國債和ETF。對于期權策略,MAXI 將賣出看漲期權并買入比特幣期貨或相關 ETF 的看跌期權。

此前1 月份,Simplify申請推出Simplify Volt Web 3 ETF,旨在追蹤有望從技術基礎設施中受益的Web 3公司。[2022/4/21 14:37:39]

動態 | Celsius Network與Simplex建立合作 用戶可用銀行卡購買加密貨幣:加密借貸機構Celsius Network宣布已與付款提供商Simplex建立合作伙伴關系,其用戶現在將能夠通過信用卡或借記卡購買比特幣和以太坊等加密貨幣。(Cointelegraph)[2020/2/19]

為什么在一次兌換過程中會進行兩次兌換操作呢?

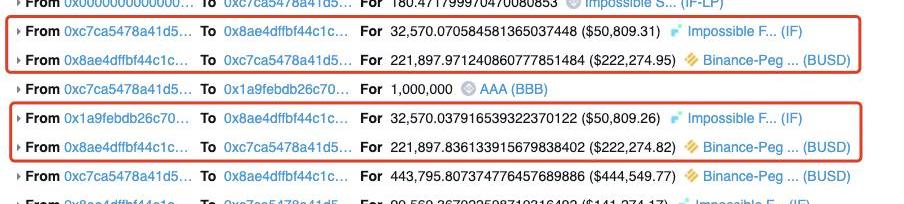

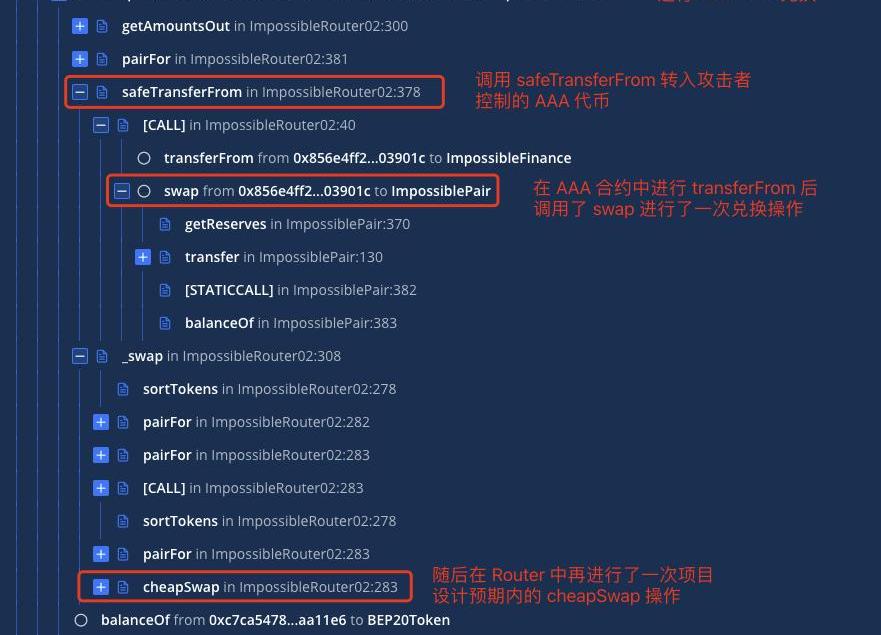

通過分析具體的內部調用流程我們可以發現,攻擊者在Router合約調用AAA合約的transferFrom函數將AAA代幣轉入Pair合約的過程中,同時調用了一次Pair合約的swap函數(即在transferFrom函數實現了正常轉賬與swap調用的邏輯)。然后再通過項目設計預期的cheapSwap再進行一次正常的代幣兌換操作。

通過以上分析我們可以知道攻擊者在一次代幣兌換過程中分別通過調用swap函數與cheapSwap函數進行兩次代幣兌換操作,最終收到了額外的BUSD代幣。那么既然是進行兌換操作,理論上每次兌換操作都將導致K值的變化,最終使得用戶無法獲得預期的代幣。

但通過分析ImpossiblePair的swap函數與cheapSwap函數的具體邏輯,我們發現一個驚人的情況:在swap函數中進行了K值檢查,而在cheapSwap函數卻未進行K值檢查而直接進行了update操作。這就導致了攻擊者進行了多次兌換操作獲得了額外的BUSD。

攻擊流程

1、攻擊者先通過PancakeSwap閃電貸借出WBNB,并將WBNB兌換成IF代幣。

2、創建惡意的代幣合約AAA(BBB),并在Impossible中添加了AAA代幣與IF代幣流動性。

3、通過AAA->IF->BUSD路徑進行AAA代幣到BUSD代幣的兌換,并在AAA代幣轉入Pair合約兌換成IF代幣的過程中進行了一次IF代幣與BUSD的兌換操作,隨后再進行正常的cheapSwap操作。最終獲得了額外的BUSD代幣。

4、之后重復以上操作進行獲利。

總結

本次攻擊的核心在于cheapSwap函數中未進行K值檢查,導致攻擊者可以通過在一次兌換過程中進行多次兌換操作以獲得額外的代幣。慢霧安全團隊建議DeFi協議在參考其他項目的基礎上進行創新的過程中應該充分的對其新的模型進行檢查驗證以避免此類安全事故的發生。

自“DeFi夏天”以來,到目前為止幾乎一整年的時間,DeFi的整體鎖倉量、日交易量逐步飆升,除去穩健的以太坊生態之外,更多新興公鏈開始展露頭角.

1900/1/1 0:00:00短期走勢看,昨日利空消息面配合下,再創近期新低,不過量價和指標線已經背離姿態,然后迎來了強勢反彈,日線收下插針陽線,抄底資金強勢顯現,今日延續反彈,MACD快慢線死叉后并未向下發散.

1900/1/1 0:00:00「比特幣挖礦移動性&比特幣作為電池」比特幣挖礦的另一個關鍵特征是,比特幣挖礦是移動的,礦工只需要獲得電力和互聯網,就可成功的挖礦.

1900/1/1 0:00:00隨著DeFi的火爆,一般的區塊鏈老手用戶肯定不止一次對DeFi項目進行授權了,每當使用一個新的DApp,都需要授權這個DApp花費你的代幣。除了流程繁瑣之外,每次授權都還要支付不菲的手續費.

1900/1/1 0:00:00原標題:HowBitcoinersareWorkingWithElSalvador''sLeaders報告作者:DavidHollerith本月早些時候.

1900/1/1 0:00:00本文作者:JonasGehrlein,Web3基金會研究科學家。本文發布于波卡官網,由PolkaWorld翻譯.

1900/1/1 0:00:00