BTC/HKD+1.2%

BTC/HKD+1.2% ETH/HKD+1.4%

ETH/HKD+1.4% LTC/HKD+0.78%

LTC/HKD+0.78% ADA/HKD+2.54%

ADA/HKD+2.54% SOL/HKD+5.06%

SOL/HKD+5.06% XRP/HKD+1.81%

XRP/HKD+1.81%

2021年8月19日,日本交易所Liquid熱錢包中價值9,000多萬美元加密資產被盜,據PeckShield「派盾」統計包含:約480萬美元的BTC、3,250萬美元的ETH、4,490萬美元的ERC-20代幣、183萬美元的TRON、1,290萬美元的XRP。?

據PeckShield「派盾」旗下反洗錢態勢感知系統CoinHolmes顯示,截至目前ETH代幣暫未發生異動,仍鎖在攻擊者的地址里。

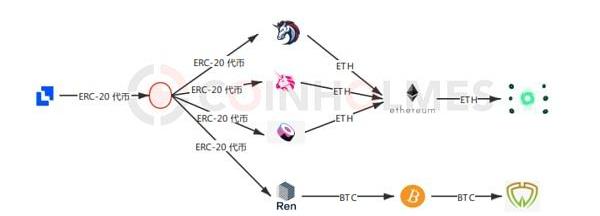

攻擊者得手后,首先將ERC-20代幣快速轉入UniSwap、SushiSwap、1inch等DEXs中,通過DEXs將所獲近百種代幣兌換為ETH或通過Ren跨鏈橋兌換為BTC,再將所兌換的ETH通過跨鏈橋轉至以太坊,最后從鏈上混幣器Tornado.cash流出,整個流程十分嫻熟,這一點也可以從攻擊者首先從處置ERC-20代幣看出。

CertiK:Poly Network攻擊者已將部分ETH轉至EOA地址:金色財經報道,據CertiK官方推特發布消息稱,Poly Network攻擊者已將約566.4枚ETH轉至EOA地址(0x712)。1007.4枚ETH也被轉入EOA地址(0xcC2bb)。[2023/7/10 10:12:53]

由于所盜的ERC-20代幣中有些代幣流動性較差,容易遭到發行商凍結、交易回滾或者硬分叉等方式阻礙代幣轉出,攻擊者首先依次將這些代幣轉入不需要KYC、無需注冊登錄、即用即走的DEXs,然后將大部分代幣轉換為主流代幣ETH,并匯集到新地址,再從隱私協議Tornado.cash流出。

從Etherscan上可以看出,自8月19日上午4時19分開始,攻擊者開啟「價值優先」的掃蕩式兌換,首先從USDT、USDC、DAI等穩定幣開始清空,然后趕在代幣被凍結前將它們轉入DEXs。

安全團隊:BSC鏈上Level Finance被盜資金目前仍存放在攻擊者地址內:金色財經報道,根據區塊鏈安全審計公司Beosin旗下的Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,2023年5月2日BSC鏈上的Level__Finance 項目被攻擊,損失資金高達一百萬美元。通過分析代碼得知,攻擊者地址0x61bb...12e創建了攻擊合約0xf08a...629,隨后利用攻擊合約調用了被攻擊合約0x9770...63a的claimMultiple函數,由于被攻擊合約在users獎勵計算后沒有進行對應的users賬本清除,導致同一個epoch的claimed獎勵可以被反復領取。攻擊者多次調用函數使用同一個epoch來反復領取Level Token,隨后將領取的Level Token在多個pair中swap成3345個BNB(約109萬美元),被盜資金目前仍存放在攻擊者地址內(0x70319d1c09e1373fc7b10403c852909e5b20a9d5),Beosin將持續對被盜資金監控。[2023/5/2 14:38:03]

這是迄今為止,第二起中心化機構被盜通過去中心化機構洗錢的安全事件。據PeckShield「派盾」統計,目前中心化機構被盜后,通過去中心化服務進行洗錢的案例還屈指可數,但類似的洗錢手段已經在DeFiProtocols攻擊、跑路中呈現出增長的趨勢。

Orion Protocol攻擊者:準備返還被盜資金,請留下錢包地址:金色財經報道,Orion Protocol攻擊者在鏈上留言表示,準備返還被盜資金,請留下錢包地址。

此前報道,2月初Orion Protocol遭到重入攻擊,其在以太坊和BNB Chain鏈上的合約遭到攻擊,攻擊者獲利約302.7萬美元。[2023/2/9 11:56:44]

新興洗錢三部曲

攻擊者在得手后,大致將洗錢的流程分為三步:

1.批量轉移:將所盜ERC-20資產轉入DEXs,避免被凍結、回滾,同時將所盜資產進行整合,為下一步實施清洗做準備工作;

安全團隊:DAO Maker攻擊者地址將50萬枚DAI轉入Tornado Cash:金色財經消息,據派盾(PeckShield)監測,攻擊DAO Maker的黑客地址向Tornado Cash轉入50萬枚DAI。[2022/9/9 13:18:34]

2.批量兌換:通過DEXs或跨鏈橋將ERC-20代幣兌換為ETH或BTC,通過跨鏈橋將加密資產歸置,為批量轉移到隱私協議做準備;

3.隱蔽階段:將歸置后的ETH或BTC轉移到TornadoCash、Typhoon、WasabiWallet等混幣工具中,混淆資產來源和最終收益者,抹除非法資產的痕跡,混淆資產源頭逃離追蹤。

TornadoCash是基于零知識證明在以太坊上實現的隱私交易中間件。它使用zk-SNARK,能夠以不可追溯的方式將ETH以及ERC20代幣發送到任何地址。

聲音 | 慢霧預警:Fastwin再次被攻破,攻擊者獲利2000多枚EOS:根據慢霧威脅情報系統捕獲,今日(1月31日)凌晨前后,知名競技類EOS DApp Fastwin再次被攻破,攻擊者獲利2000多枚EOS,攻擊者是此前攻擊 BETX 的同一批賬號。慢霧安全團隊提醒類似項目方全方面做好合約安全審計并加強風控策略,攻擊者們已經開啟了狩獵攻擊模式。[2019/1/31]

在實際應用中,當用戶將加密貨幣存入隱私池后即可獲得一筆存款憑證,此后用戶可以通過存款憑證向任何地址中提取先前存入的加密貨幣。由于在存款憑證的生成和使用時轉賬的數據都不包含憑證本身,因此可以保證存取款兩筆轉賬完全獨立。另外,由于中繼服務的存在,取款時的以太坊地址甚至不需要擁有支付轉賬費用的ETH,即可以提款至完全空白的地址。

事實上,TornadoCash并非無法破解的隱私協議。前段時間英國破獲的DeFi協議StableMagnetFinance跑路案反映出,在安全公司、交易所、社區和的聯動下,通過CoinHolmes反洗錢態勢感知系統對攻擊者資產進行持續追蹤,在社區持續收集項目方信息,并積極與合作的情況下,可通過分析追蹤社區反饋的線索鎖定涉案相關成員,并在物證人證的幫助下,迫使涉案相關成員歸還存放在TornadoCash中的ETH。

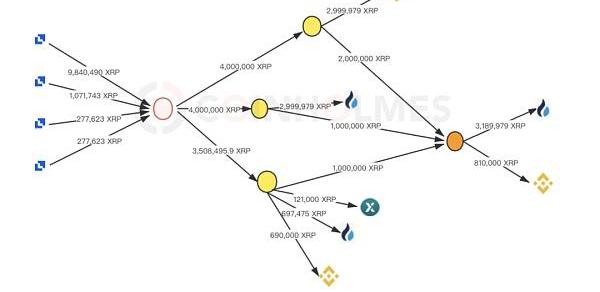

據CoinHolmes追蹤顯示,攻擊者將逾千萬枚XRP分四次轉入其地址后,分三批分別轉入Binance、Huobi、Poloniex等交易所。

Liquid通過反洗錢態勢系統追蹤到此信息后,緊急聯系這幾家中心化機構將攻擊者地址設置黑名單,旨在緊急凍結被盜的XRP資產。

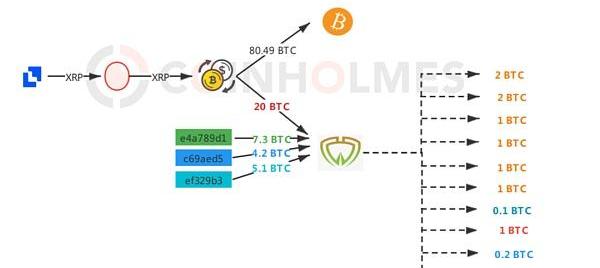

但在此之前攻擊者已經通過交易所將部分XRP轉換為BTC,據CoinHolmes反洗錢態勢系統顯示,這些XRP已經被轉換為192枚BTC,并經通過去中心化的混幣器Wasabi錢包流出。

Wasabi錢包采用「CoinJoin」的方法,將多個用戶的交易匯總成一筆大額交易,其中包含多個輸入和輸出。隨著參與用戶的增長,私密性與可靠性就越強。此外,Wasabi錢包還采用「區塊過濾器」,通過下載整個數據塊進一步打亂交易信息,來增強隱私性和抗審查性,這給相關執法機構追蹤此類資金的流轉帶來挑戰性。

隨著監管部門對中心化機構洗錢情況的嚴厲監管,中心化機構不斷提高KYC需求,使得中心化洗錢渠道遭到沉重打擊,去中心化工具越來越受到犯罪分?的青睞,越來越多的?法資?開始轉向去中心化渠道洗錢。PeckShield「派盾」建議相關執法部門引?新的監管?具和技術,為進一步有效遏制利?虛擬貨幣的洗錢做準備。

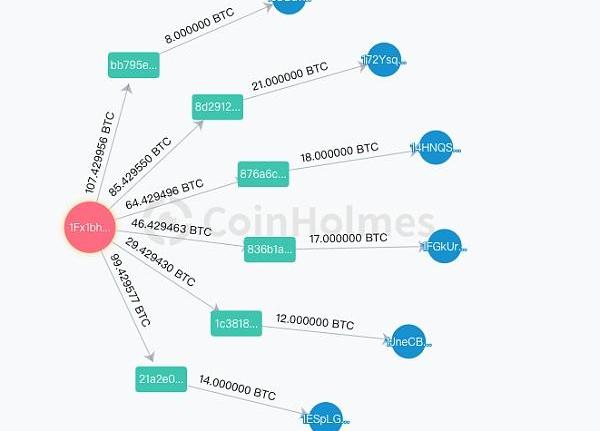

截至9月6日,CoinHolmes監控到攻擊者的BTC地址發生異動,共轉出90BTC,CoinHolmes將持續監控被盜加密資產的轉移。

1.前言 央行數字貨幣從2015年發展至今,討論基本圍繞兩個主要方向展開:基于代幣模型和基于賬戶模型.

1900/1/1 0:00:00盡管CryptoPunks已成為當下NFT領域的頭部項目,但隨著NFT市場交易開始火熱,放大的交易量必然伴隨著泡沫和投機,這是任何早期市場從發現價值到確認價值的必經之路.

1900/1/1 0:00:00NFT的火熱行情從加密藝術和元宇宙“燒”到了頭像。根據DuneAnalytics的數據,最大的NFT交易市場OpenSea在8月創下了約34.25億美元的歷史成交記錄,環比增幅高達950%.

1900/1/1 0:00:00有了LootNFT,不妨試試這些衍生項目!NFT項目Loot最近引發了行業巨大關注,交易總額已經突破了2億美元.

1900/1/1 0:00:00特別感謝來自投資機構MechanismCapital的DarylLau對本文的幫助。由于智能合約的差異,ArtBlocks和Cryptopunks不包括在本研究中.

1900/1/1 0:00:00從互操作性角度,波卡等原生型多層結構要優于Layer2等后天型,因為前者可實現信息流轉和智能合約調用.

1900/1/1 0:00:00