BTC/HKD-0.37%

BTC/HKD-0.37% ETH/HKD-2.08%

ETH/HKD-2.08% LTC/HKD-1.64%

LTC/HKD-1.64% ADA/HKD+0.79%

ADA/HKD+0.79% SOL/HKD-1.41%

SOL/HKD-1.41% XRP/HKD-2.01%

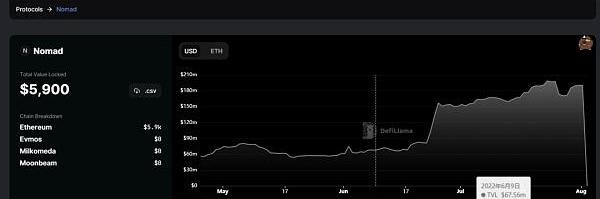

XRP/HKD-2.01%北京時間8月2日,成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,跨鏈通訊協議Nomad遭遇攻擊,黑客獲利約1.5億美元。截止發稿前,根據DeFiLlama數據顯示,Nomad代幣橋中只剩下約5900美元左右。

關于本次攻擊事件的來龍去脈,成都鏈安安全團隊第一時間進行了分析。

PART01?

-

加密市場中首次發生的去中心化搶劫?

首先,我們先來認識本次故事主角——Nomad。

Nomad自稱能提供安全的互操作性解決方案,旨在降低成本并提高跨鏈消息傳遞的安全性,與基于驗證者的跨鏈橋不同,Nomad不依賴大量外部方來驗證跨鏈通信,而是通過利用一種optimistic機制,讓用戶可以安全地發送消息和橋接資產,并保證任何觀看的人都可以標記欺詐并保護系統。

Beosin:穩定幣協議Steadifi遭到攻擊損失約114萬美元:金色財經報道,據Beosin EagleEye監測發現,穩定幣協議Steadifi遭到攻擊,攻擊者獲取了協議部署錢包的控制權。攻擊者已將所有金庫(借貸和策略)投資組合的所有權轉移至自己控制的錢包(0x9cf71F2ff126B9743319B60d2D873F0E508810dc),目前,攻擊者已在Arbitrum和Avalanche上耗盡了所有可借出資金,并通過跨鏈橋將資產兌換成以太幣轉移到以太坊主網,被盜資金約1,140,000美元。

Steadifi正與攻擊者進行談判,提供10%的賞金以換回剩余90%的被盜資產。[2023/8/8 21:31:18]

而在4月13日,他們也以2.25億美元估值完成高達2200萬美元的種子輪融資,領投方為Polychain。對于一家初創項目而言,數千萬美元種子輪融足可謂贏在起跑線上,但是本次攻擊之后,不知道項目方會如何處理與“自救”。

安全團隊:8月加密行業共記錄有31起重大攻擊事件,損失約2.17億美元:金色財經消息,據CertiK監測,8月份加密行業共記錄有31起重大攻擊事件,造成約2.17億美元損失,其中Nomad漏洞利用造成了1.9億美元的損失,排名第一。[2022/9/6 13:12:25]

Nomad官方推特表示,已得知此事,目前正在調查。

關于本次事件,在Web3領域,卻引起了爭議。

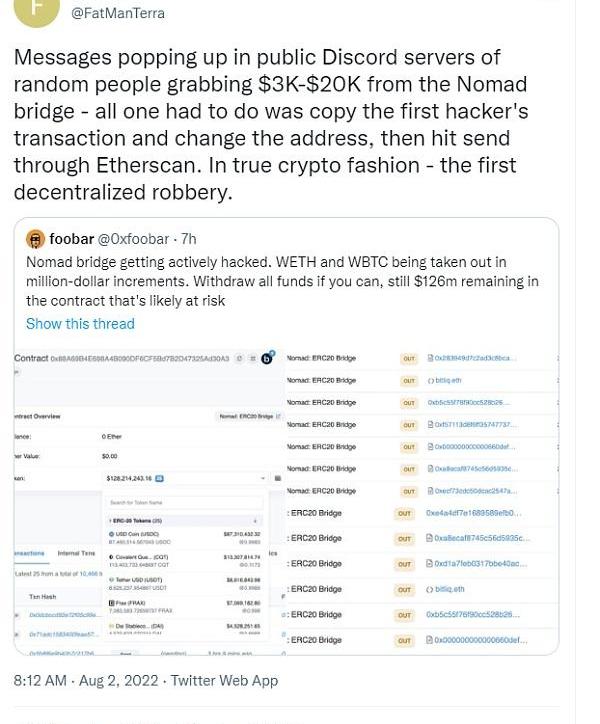

Terra研究員FatMan在推特上對Nomad遭遇攻擊事件發表評論稱:“在公共Discord服務器上彈出的一條消息稱,任意一個人都能從Nomad橋上搶了3千到2萬美元:所有人要做的就是復制第一個黑客的交易并更改地址,然后點擊通過Etherscan發送。這是在真正的加密市場中首次發生的去中心化搶劫。”?

Celsius在與Tether資金清算時損失約1億美金:金色財經消息,英國金融時報記者kadhim發推文稱,根據Celsius自愿重組申請文件,Tether向Celsius提供了8.41億美金的貸款。而在清算時,Celsius產生約1億美元(9700萬美元)的損失。[2022/7/15 2:14:47]

事實的確如此。

根據Odaily星球日報的報道,在第一個黑客盜竊完成后,這條「成功」經驗也在加密社區瘋傳,被更多用戶模仿,趁火打劫。跨鏈通訊協議Nomad的資產被洗劫一空。

FEG項目再次遭受攻擊,此次攻擊損失約190萬美元:金色財經報道,據CertiK安全團隊監測,北京時間2022年5月17日凌晨5:24:15,FEG在BNB鏈和以太坊上經歷了另一次閃電貸攻擊。FEG首先在BNB鏈上經歷了閃電貸攻擊,價值約130萬美元的資產受到損失。隨后在以太坊上,價值約59萬美元的資產遭受損失,今日總計損失約190萬美元。而昨日凌晨4時,FEG已在以太坊和BNB鏈上遭遇了一次大規模閃電貸攻擊,導致了價值約130萬美元的資產損失。

此攻擊與昨日的攻擊類似,是由“swapToSwap()”函數中的一個漏洞造成的。該函數在未對傳入參數進行篩查驗證的情況下,直接將用戶輸入的 \"path \"作為受信任方。此外,該函數將允許未經驗證的 \"path \"參數(地址)來使用當前合約的資產。因此,通過調用 \"depositInternal() \"和 \"swapToSwap()\",攻擊者可獲得使用當前合約資產的許可,從而盜取合約內的資產。[2022/5/17 3:20:42]

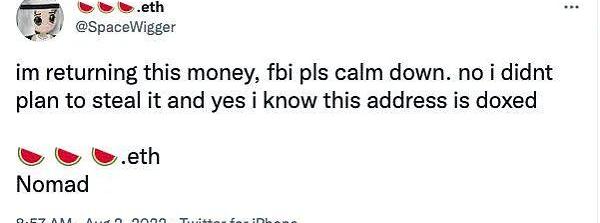

可能是因為過于心急,一些用戶忘記使用馬甲偽裝,直接使用了自己的常用ENS域名,暴露無遺。目前已經有用戶開始自發退款,以求避免被起訴。

成都鏈安:InuSaitama疑似遭遇套利攻擊,損失約430個ETH:3月27日消息,據成都鏈安技術團隊分析,InuSaitama疑似遭遇套利攻擊,攻擊者(0xAd0C834315Abfa7A800bBBB5d776A0B07b672614)在 Saitamask(0x00480b0abBd14F2d61Aa2E801d483132e917C18B)中通過swap交換出了幾乎10倍價值的SAITAMA Token,之后再通過uniswap交換回ETH,將其轉移到0x63493e679155c2f0aAd5Bf96d65725AD6427faC4,共獲利約430個ETH。[2022/3/27 14:19:43]

PART02?

-

項目方在部署合約時犯了什么錯導致被攻擊?

本次攻擊主要是項目方在部署合約時,把零(0x000000....)的confirmAt設置為1,導致任意一個未使用的_message都可以通過判斷,并從合約中提取出對應資產。技術分析如下:

被攻擊合約

0x5D94309E5a0090b165FA4181519701637B6DAEBA(存在漏洞利用的合約)

0x88A69B4E698A4B090DF6CF5Bd7B2D47325Ad30A3(遭受損失的金庫合約)

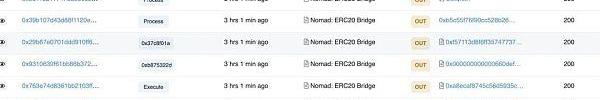

由于攻擊交易過多,下面依靠其中一筆攻擊交易分析為例進行闡述;

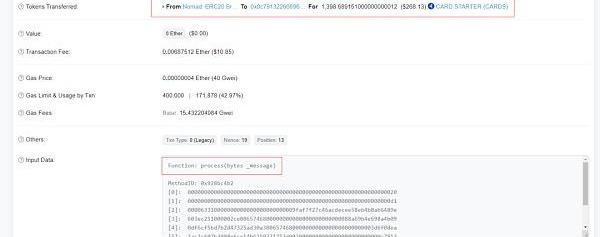

攻擊的交易截圖

1.通過交易分析,發現攻擊者是通過調用(0x5D9430)合約中的process函數提取合約中的資金。

攻擊細節截圖

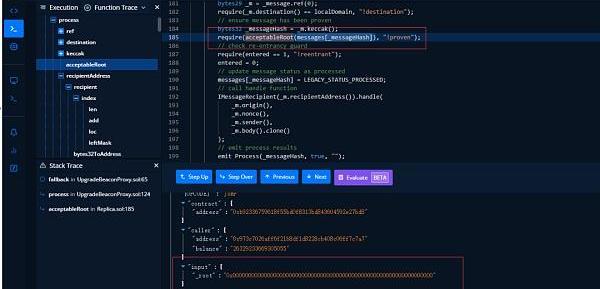

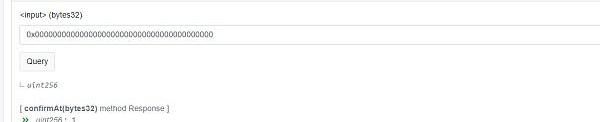

2.跟進process函數中,可以看到合約對_messageHash進行了判斷,當輸入的messages為0x000000....時,返回值卻是true。

攻擊細節截圖

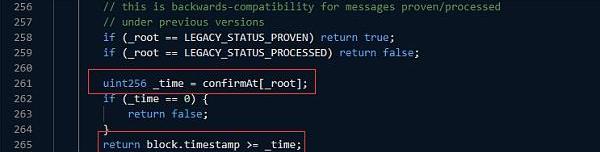

3.然后跟進acceptableRoot函數,發現_root的值為零(0x000000....)時,而confirmAt等于1,導致判斷恒成立,從而攻擊者可以提取合約中的資金。

攻擊細節截圖

?攻擊細節截圖

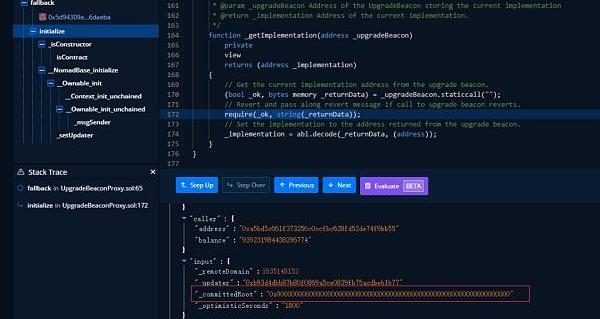

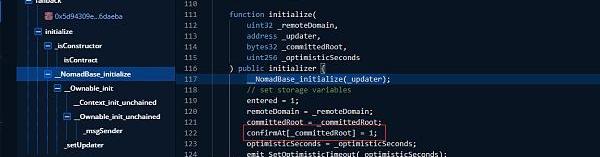

4.后續通過查看交易,發現合約在部署時,就已經初始零(0x000000....)的confirmAt為1,交易可見

攻擊細節截圖

攻擊細節截圖

PART03?

-

被盜資金進入,項目方還能找回嗎?

針對跨鏈代幣橋攻擊導致損失一事,Nomad團隊表示,“調查正在進行中,已經聯系區塊鏈情報和取證方面的主要公司協助。我們已經通知執法部門,并將夜以繼日地處理這一情況,及時提供最新信息。我們的目標是識別相關賬戶,并追蹤和追回資金。”

目前,成都鏈安安全團隊正在使用鏈必追平臺對被盜資金地址進行監控和追蹤分析。

PART04?

-

總結:合約部署需要注意哪些問題?

針對本次事件,成都鏈安安全團隊建議:項目方在合約部署前,需要考慮配置是否合理。部署后,應測試相關功能,是否存在被利用的風險,并且聯系審計公司查看初始的參數是否合理。

區塊鏈分層結構作為一種新的范式,讓我們可以在不妥協/盡可能少的妥協情況下實現對區塊鏈的擴容。原文標題:《A&TView:Danksharding,Celestia以及區塊鏈分層結構》 撰.

1900/1/1 0:00:00記者覃澈 “每天都會在數字藏品平臺APP上瀏覽很久,發現心儀且價格合適的都會選擇下手。”90后老葉不斷翻閱著手機里的藏品,不時向身邊朋友炫耀著自己的數字藏品寶貝.

1900/1/1 0:00:00在Web3時代真正到來前,用戶、投資者和開發者必須完成這些心態轉變。原文:3thingsthatneedtohappenforWeb3to(really)takeoff作者:EmmaCui,Lo.

1900/1/1 0:00:00在區塊鏈世界中,身份可以以多種方式表現出來。真實世界的實體(如人或組織)可以在一個或多個區塊鏈上采用不同的形式,區塊鏈上的一個身份可以代表幾個真實世界的實體.

1900/1/1 0:00:008月10日,“2022世界5G大會”正式開幕,中國鐵塔元宇宙、5G海洋裝備、華為鴻蒙小礦車、中國聯通5G智慧港口等場景均在現場進行了展示,元宇宙、6G、工業互聯網等成為熱詞.

1900/1/1 0:00:00新一輪公鏈敘事中有兩個亮眼趨勢:一是以Move編程語言為核心的高性能新公鏈,二是以Celestia為代表的模塊化區塊鏈.

1900/1/1 0:00:00