BTC/HKD+0.96%

BTC/HKD+0.96% ETH/HKD+1.77%

ETH/HKD+1.77% LTC/HKD+1.36%

LTC/HKD+1.36% ADA/HKD+1.32%

ADA/HKD+1.32% SOL/HKD+1.38%

SOL/HKD+1.38% XRP/HKD+1.47%

XRP/HKD+1.47%作者:Kong

據慢霧區情報,11月4日,一個BNBChain上地址憑空鑄造了超10億美元的pGALA代幣,并通過PancakeSwap售出獲利,導致此前GALA短時下跌超20%。慢霧將簡要分析結果分享如下:

相關信息

pGALA合約地址

0x7dDEE176F665cD201F93eEDE625770E2fD911990

proxyAdmin合約地址

0xF8C69b3A5DB2E5384a0332325F5931cD5Aa4aAdA

慢霧:Distrust發現嚴重漏洞,影響使用Libbitcoin Explorer3.x版本的加密錢包:金色財經報道,據慢霧區消息,Distrust 發現了一個嚴重的漏洞,影響了使用 Libbitcoin Explorer 3.x 版本的加密貨幣錢包。該漏洞允許攻擊者通過破解 Mersenne Twister 偽隨機數生成器(PRNG)來訪問錢包的私鑰,目前已在現實世界中造成了實際影響。

漏洞詳情:該漏洞源于 Libbitcoin Explorer 3.x 版本中的偽隨機數生成器(PRNG)實現。該實現使用了 Mersenne Twister 算法,并且僅使用了 32 位的系統時間作為種子。這種實現方式使得攻擊者可以通過暴力破解方法在幾天內找到用戶的私鑰。

影響范圍:該漏洞影響了所有使用 Libbitcoin Explorer 3.x 版本生成錢包的用戶,以及使用 libbitcoin-system 3.6 開發庫的應用。

已知受影響的加密貨幣包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和 Zcash 等。

風險評估:由于該漏洞的存在,攻擊者可以訪問并控制用戶的錢包,從而竊取其中的資金。截至 2023 年 8 月,已有超過 $900,000 美元的加密貨幣資產被盜。

解決方案:我們強烈建議所有使用 Libbitcoin Explorer 3.x 版本的用戶立即停止使用受影響的錢包,并將資金轉移到安全的錢包中。請務必使用經過驗證的、安全的隨機數生成方法來生成新的錢包。[2023/8/10 16:18:20]

proxyAdmin合約原owner地址

慢霧:GenomesDAO被黑簡析:據慢霧區hacktivist消息,MATIC上@GenomesDAO項目遭受黑客攻擊,導致其LPSTAKING合約中資金被非預期的取出。慢霧安全團隊進行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合約的initialized函數公開可調用且無權限與不可能重復初始化限制,攻擊者利用initialized函數將合約的stakingToken設置為攻擊者創建的虛假LP代幣。

2.隨后攻擊者通過stake函數進行虛假LP代幣的抵押操作,以獲得大量的LPSTAKING抵押憑證。

3.獲得憑證后再次通過initialized函數將合約的stakingToken設置為原先真是的LP代幣,隨后通過withdraw函數銷毀LPSTAKING憑證獲取合約中真實的LP抵押物。

4.最后將LP發送至DEX中移除流動性獲利。

本次事件是因為GenomesDAO的LPSTAKING合約可被任意重復初始化設置關鍵參數而導致合約中的抵押物被惡意耗盡。[2022/8/7 12:07:06]

0xfEDFe2616EB3661CB8FEd2782F5F0cC91D59DCaC

慢霧:Lendf.Me攻擊者剛歸還了126,014枚PAX:慢霧安全團隊從鏈上數據監測到,Lendf.Me攻擊者(0xa9bf70a420d364e923c74448d9d817d3f2a77822)剛向Lendf.Me平臺admin賬戶(0xa6a6783828ab3e4a9db54302bc01c4ca73f17efb)轉賬126,014枚PAX,并附言\"Better future\"。隨后Lendf.Me平臺admin賬戶通過memo回復攻擊者并帶上聯系郵箱。此外,Lendf.Me攻擊者錢包地址收到一些受害用戶通過memo求助。[2020/4/20]

proxyadmin合約當前owner地址

聲音 | 慢霧:99%以上的勒索病使用BTC進行交易:據慢霧消息,勒索病已經成為全球最大的安全威脅之一,99%以上的勒索病使用BTC進行交易,到目前為止BTC的價格已經漲到了一萬多美元,最近一兩年針對企業的勒索病攻擊也越來越多,根據Malwarebytes統計的數據,全球TO B的勒索病攻擊,從2018年6月以來已經增加了363%,同時BTC的價格也直線上漲,黑客現在看準了數字貨幣市場,主要通過以下幾個方式對數字貨幣進行攻擊:

1.通過勒索病進行攻擊,直接勒索BTC。

2.通過惡意程序,盜取受害者數字貨幣錢包。

3.通過數字貨幣網站漏洞進行攻擊,盜取數字貨幣。[2019/8/25]

0xB8fe33c4B55E57F302D79A8913CE8776A47bb24C

簡要分析

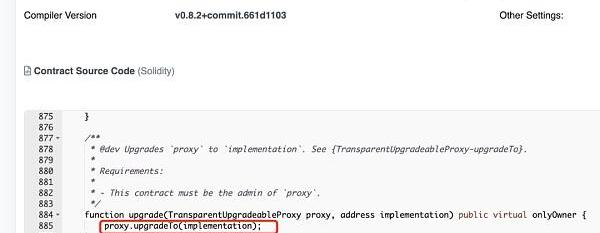

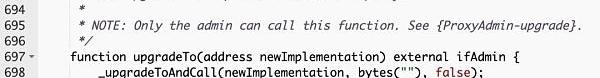

1.在pGALA合約使用了透明代理模型,其存在三個特權角色,分別是Admin、DEFAULT_ADMIN_ROLE與MINTER_ROLE。

2.Admin角色用于管理代理合約的升級以及更改代理合約Admin地址,DEFAULT_ADMIN_ROLE角色用于管理邏輯中各特權角色,MINTER_ROLE角色管理pGALA代幣鑄造權限。

3.在此事件中,pGALA代理合約的Admin角色在合約部署時被指定為透明代理的proxyAdmin合約地址,DEFAULT_ADMIN_ROLE與MINTER_ROLE角色在初始化時指定由pNetwork控制。proxyAdmin合約還存在owner角色,owner角色為EOA地址,且owner可以通過proxyAdmin升級pGALA合約。

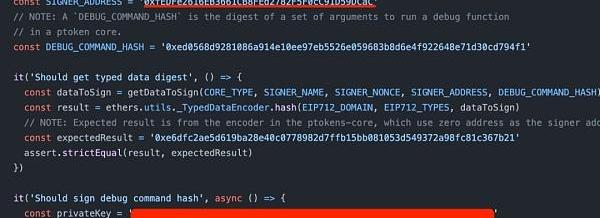

4.但慢霧安全團隊發現proxyAdmin合約的owner地址的私鑰明文在Github泄漏了,因此任何獲得此私鑰的用戶都可以控制proxyAdmin合約隨時升級pGALA合約。

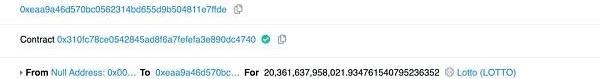

5.不幸的是,proxyAdmin合約的owner地址已經在70天前被替換了,且由其管理的另一個項目pLOTTO疑似已被攻擊。

6.由于透明代理的架構設計,pGALA代理合約的Admin角色更換也只能由proxyAdmin合約發起。因此在proxyAdmin合約的owner權限丟失后pGALA合約已處于隨時可被攻擊的風險中。

總結

綜上所述,pGALA事件的根本原因在于pGALA代理合約的Admin角色的owner私鑰在Github泄漏,且其owner地址已在70天前被惡意替換,導致pGALA合約處于隨時可被攻擊的風險中。

參考:https://twitter.com/enoch_eth/status/1589508604113354752

11月15日,幣安首席執行官趙長鵬分享了健康的中心化交易所應履行的六大承諾,這是在FTX破產影響下,加密交易所重建信任的關鍵.

1900/1/1 0:00:00原文來源:angelilu,ForesightNewsFTX暴雷對市場的影響已從各大交易所蔓延至NFT市場,根據OpenSea數據.

1900/1/1 0:00:001.金色觀察|為什么每個人都在談論ArtGobblers如果你在過去幾天關注過NFT新聞,那你肯定聽說過ArtGobblers.

1900/1/1 0:00:00文/DefiIgnas 1、Cryptoquant數據顯示,自10月20日以來,已有7.08億美元的穩定幣被提取。根據數據,仍有1.7億美元留在FTX儲備中.

1900/1/1 0:00:00撰文:wesely FTX,花了兩年時間坐上二把手的位置,只在一夕之間跌落神壇,百億估值如曇花泡影,一朝散盡,放在年輕的加密行業發展史中,它也如一顆巨石,跌落湖中央.

1900/1/1 0:00:00作者:ColinWu 原文標題:《幣安與FTX交鋒白熱化原因是什么?FTX會暴雷嗎?》隨著CoinDesk曝出Alameda財務數據,此事雖然與幣安無關,但幣安的攻擊從未停止.

1900/1/1 0:00:00