BTC/HKD+0.22%

BTC/HKD+0.22% ETH/HKD+0.83%

ETH/HKD+0.83% LTC/HKD+0.71%

LTC/HKD+0.71% ADA/HKD+1.15%

ADA/HKD+1.15% SOL/HKD+0.09%

SOL/HKD+0.09% XRP/HKD+0.51%

XRP/HKD+0.51%摘要

2022年,是加密世界多元化創新的一年,但創新的背后,也發生了許多讓人咋舌的安全事件。零時科技安全團隊發布了《2022年全球Web3行業安全研究報告》,回顧了2022年Web3行業全球政策,主要賽道所涵蓋基本概念、安全事件、損失金額和攻擊類型,并對典型安全事件進行了詳細剖析,提出了安全預防方案和措施建議。希望幫助從業者和用戶能夠了解Web3安全現狀,提高網絡安全意識,保護好數字資產,做好安全預防措施。

1、2022年,全球Web3行業加密貨幣總市值最高達2.4萬億美元,受行業爆雷事件影響,相比去年最高總市值2.97萬億美元,今年有所下降,但整體資產數量規模正在不斷擴大。

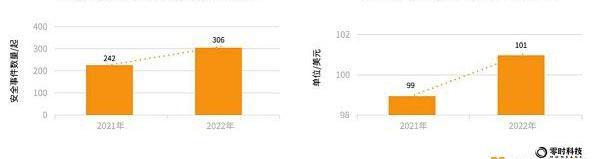

2、據零時科技數據統計,2022年共發生安全事件306起,累計損失達101億美元。相比2021年,今年Web3安全事件新增64起,同比增長26%。

3、Web3六大主要賽道:公鏈、跨鏈橋、錢包、交易所、NFT、DeFi共發生安全事件136起,造成損失超40.21億美元。此外,新興領域如GameFi、DAO成為黑客頻擾的對象,詐騙和跑路事件不斷,損失嚴重。

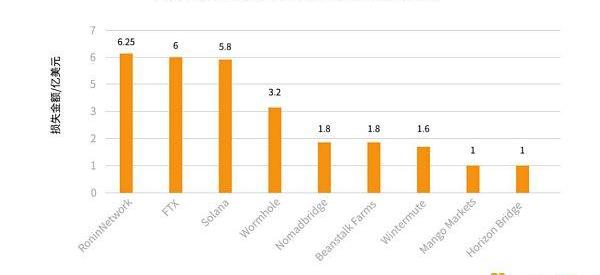

4、2022年損失超1億美金的典型安全事件共損失28.45億美元,占2022年總損失金額28%。其中典型代表有:跨鏈互操作協議PolyNetwork,損失6.25億美元;交易所FTX,損失6億美元;Solona生態錢包,損失5.8億美元。

5、2022年,全球Web3安全事件攻擊類型多樣,從安全事件數量看,典型攻擊類型Top5為:黑客攻擊、資產被盜、安全漏洞、私鑰竊取、釣魚攻擊。從損失金額看,典型攻擊類型Top5為:資產被盜、黑客攻擊、私鑰竊取、價格操縱、閃電貸攻擊。

6、本年度最具有代表性的監管案例為:美國財政部下屬外國資產控制辦公室(OFAC)對TornadoCash協議實施制裁,禁止美國實體或個人使用TornadoCash服務。根據美財政部披露,自2019年成立以來,TornadoCash已幫助洗錢超70億美元。

一、全球Web3行業回顧與安全態勢概覽

Web3是指基于加密技術的新一代網絡,融合了區塊鏈技術、代幣經濟學、去中心化組織、博弈論等多種技術和思想,由以太坊聯合創始人GavinWood在2014年提出。Web3基于區塊鏈搭建,從2008年至今,區塊鏈技術已發展14余年。Web3行業在2022年的爆發離不開區塊鏈產業發展多年的積淀。

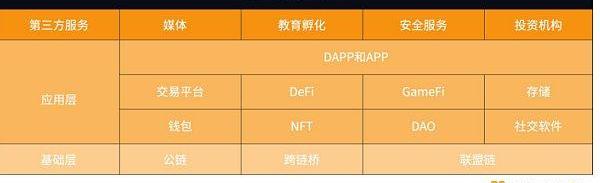

從用戶視角看Web3生態,可分為基礎層、應用層和第三方服務。基礎層以公鏈、跨鏈橋和聯盟鏈等鏈為主,為Web3提供網絡基礎設施;應用層則以APP和DAPP為主,即用戶常用來交互的應用程序,包含交易平臺、錢包、DeFi、NFT、GameFi、DAO、存儲和社交軟件等。基礎層和應用層促進了Web3生態的繁榮,但也為Web3帶來巨大的安全隱患。服務生態是Web3行業的第三方,其中媒體、教育孵化和投資機構為行業提供助力,安全服務機構如零時科技,是為Web3安全保駕護航不可或缺的一部分。

截至2022年12月,據coinmarketcap數據統計,全球Web3行業加密貨幣總市值最高時達2.4萬億美元,受行業爆雷事件影響,相比去年最高總市值2.97萬億美元,今年有所下降。雖總市值有波動,但整體資產數量規模正在不斷擴大。由于行業創新節奏快、用戶安全意識薄弱、監管有待完善、安全問題突出,Web3正在淪為黑客的“提款機”。

據零時科技數據統計,2022年共發生安全事件306起,累計損失達101億美元。相比2021年,今年Web3安全事件新增64起,同比增長26%。其中公鏈、跨鏈橋、錢包、交易所、NFT、DeFi這六大主要賽道發生安全事件136起,造成損失超40.21億美元。

除了以上六大主要賽道外,其他安全事件共計170起,損失金額達60.79億美元,如新興領域如GameFi、DAO成為黑客頻擾的對象,詐騙和跑路事件層出不窮。隨著多個巨頭入局元宇宙與NFT,未來,鏈上資產規模還將持續增長,Web3網絡安全侵害數字可能繼續飆升。

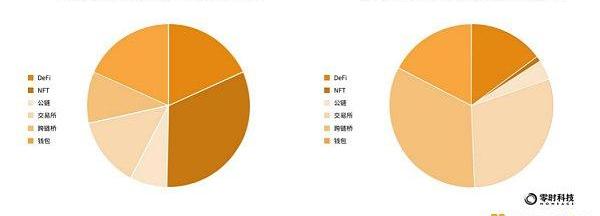

據零時科技數據統計,2022年全球Web3生態六大主要賽道中:公鏈發生安全事件10起,共計損失約1.57億美元;跨鏈橋發生安全事件14起,共計損失13.38億美元;交易所發生安全事件19起,共計損失11.92億美元;錢包發生安全事件25起,共計損失6.93億美元;DeFi發生安全事件25起,共計損失5.93億美元;NFT發生安全事件44起,損失超4256萬美元。

從主要賽道發生的安全事件數量來看,NFT安全事件最多,這和它成為2022業界追捧的熱門賽道脫不開關系。另一方面,由于進入Web3行業人數的增多,錢包和DeFi成為安全事件的重災區。從損失金額看,跨鏈橋位列第一,遭受損失最大。

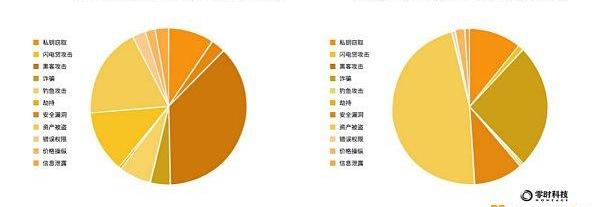

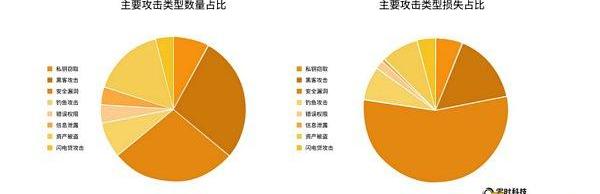

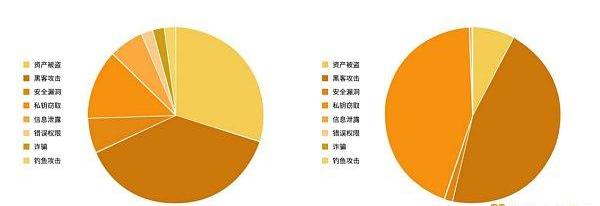

2022年,從全球Web3發生的安全事件數量看,典型攻擊類型Top5為:黑客攻擊,占比37%;資產被盜,占比19%;安全漏洞,占比13%;私鑰竊取,占比9%;釣魚攻擊,占比7%。

從損失金額看,全球Web3安全事件典型攻擊類型Top5為:資產被盜,損失金額為55.81億美元;黑客攻擊,損失金額30.29億美元;私鑰竊取,損失金額為12.5億美元;價格操縱,損失金額為2.32億美元;閃電貸攻擊,損失金額1.37億美元。

值得注意的是,2022年發生的多起安全事件不只受到一種攻擊,有些事件可能同時出現資產被盜、私鑰竊取、黑客攻擊、私鑰泄漏及安全漏洞等。

注:主要攻擊類型釋義如下

資產被盜:虛擬幣被盜,平臺被盜

黑客攻擊:黑客等多種類型攻擊

信息泄露:私鑰泄露等

安全漏洞:合約漏洞、功能漏洞

錯誤權限:系統權限設置錯誤,合約權限錯誤等

釣魚攻擊:網絡釣魚

價格操縱:價格操縱

據零時科技區塊鏈安全情報平臺監控消息,2022年損失超1億美金的典型安全事件共損失28.45億美元,占2022年總損失金額28%。

二、全球Web3監管政策

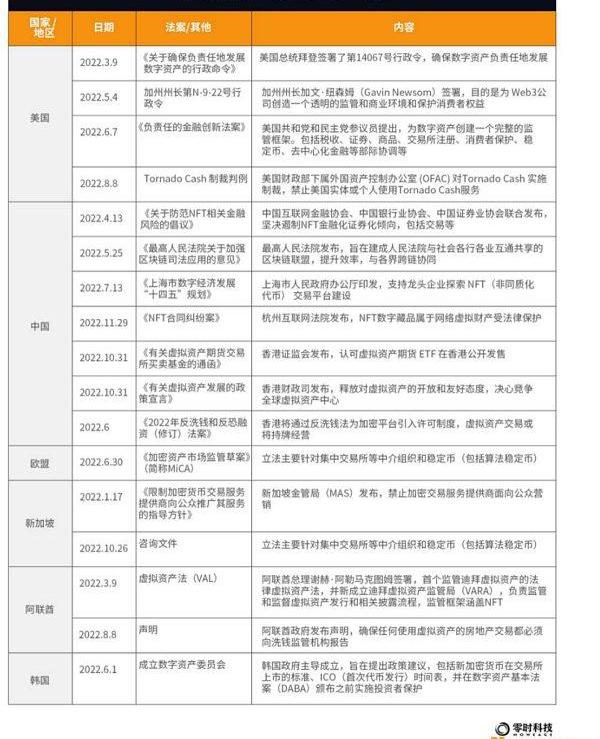

2022年,基于區塊鏈的下一代互聯網Web3迎來增長高峰,面對這個擁有金融科技特征的新興行業,全球政府和監管機構對其密切關注。Web3應用領域廣泛、全球分布協作、技術含量較高,加之全球各國及其內部各地監管機構對Web3產業發展方向和數字資產定義不統一,為全球金融監管帶來了巨大挑戰。2022年金融犯罪、黑客攻擊、詐騙勒索、洗錢事件頻發,金額龐大,損失嚴重,影響廣泛。為確保Web3的安全性和合規性,各國紛紛出臺監管政策。

區塊鏈行業共53家獨角獸企業入圍胡潤《2023全球獨角獸榜》:金色財經報道,胡潤研究院今日于廣州發布《2023全球獨角獸榜》(Global Unicorn Index 2023),列出了全球成立于2000年之后,價值10億美元以上的非上市公司。本次榜單估值計算的截止日期為2022年12月31日。全球目前有1,361家獨角獸企業,分布在48個國家,271個城市。全球獨角獸企業總價值4.3萬億美元(約合人民幣30萬億元),比一年前增長了17%,是疫情前的兩倍多。從獨角獸數量來看,金融科技行業增長最快,比一年前增加了32家,金融科技有171家獨角獸,是全球獨角獸企業數量最多的行業,其次是軟件服務(136家)、電子商務(120家)和人工智能(105家)。美國以666家獨角獸企業領先,中國以316家位居第二,印度保持第三位,英國第四。

區塊鏈行業有53家獨角獸企業,比一年前增加23家,由總部馬耳他的幣安(1,380億元)領跑,其次是總部舊金山的Ripple(1,050億元)和總部紐約的OpenSea(900億元)。這些獨角獸企業占全球獨角獸總數的3.9%,總價值達到1.4萬億元。[2023/4/19 14:11:52]

從全球對Web3整體的監管政策來看,投資者保護和反洗錢(AML)是全球共識,對加密貨幣交易所的接受和監管,各國差異較大。美國國會議員提出“確保Web3發生在美國”,正加速監管創新;歐盟各國政策較為明確和積極;日本、新加坡、韓國受2022暴雷事件影響,監管趨嚴;中國大陸依舊鼓勵區塊鏈技術應用,嚴禁金融機構和支付組織參與虛擬貨幣交易和非法集資,加大加密貨幣犯罪事件打擊。中國香港則全面扶持虛擬資產發展,實施牌照制;阿聯酋在全球最為積極,擁抱加密貨幣資產。對于NFT、穩定幣、DeFi、資產協議和DAO領域,全球正處于監管探索狀態。

三、2022年Web3各生態安全現狀

Web3是一個比較特殊的行業,最突出的特點就是涉及大量數字加密資產的管理,動輒千萬上億的資產全部存在鏈上,通過一個特有的私鑰來確權,誰掌握了這個私鑰,誰就是資產的主人。如果生態中某一應用或協議被黑客攻擊,就可能造成巨額損失。隨著生態的快速發展,各種新型攻擊手法和詐騙手段層出不窮,整個行業在安全的邊緣中博弈前進。零時科技安全團隊對Web3存在的攻擊類型進行了觀察統計,目前主要有以下攻擊類型對Web3安全造成威脅:APT攻擊、社工釣魚、供應鏈攻擊、閃電貸攻擊、智能合約攻擊、Web端漏洞攻擊、零日漏洞、網絡詐騙。

接下來,我們將從基礎設施公鏈、跨鏈橋,應用端APP和DAPP的代表:交易平臺、錢包、DeFi、NFT,監管重地反洗錢,web3安全教育角度,來解析2022年Web3各生態安全現狀,解讀攻擊事件,并針對每個生態給出相應的安全措施建議。

1、公鏈-Web3生態安全的命脈

公鏈是Web3行業的基礎設施,承載著整個行業的協議、應用及資產記賬,隨著業內對公鏈性能、互操作、兼容性、擴容的旺盛需求,多鏈發展迸發呈強勁勢頭,安全問題,刻不容緩。

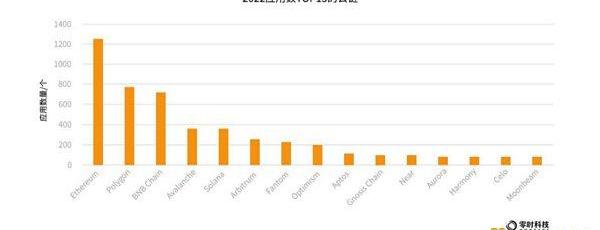

根據零時科技不完全統計數據,截至2022年12月,目前公鏈有152條。以公鏈生態應用數量來看,據rootdata數據,Ethereum,應用1275個,Polygon,應用數767個,BNBChian,應用數704個,穩居前三,Avalanche、Solana、Arbitrum等新公鏈緊追其后呈現快速增長趨勢。

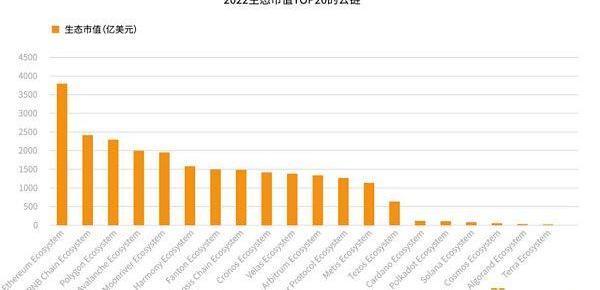

以公鏈生態市值來看,據coingecko數據,以太坊、BNBChain、Polygon生態分別以3830億美元、2366億美元、2192億美元位居前三。當前,公鏈生態總市值已超萬億美元,如此龐大的資金誘惑,讓黑客對其虎視眈眈。

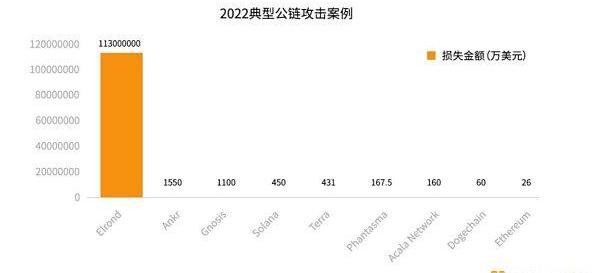

截至2022年12月,據零時科技數據統計,公鏈賽道發生安全事件10起,累計損失資產金額超1.57億美元。

從數量來看,公鏈的攻擊類型主要為:黑客攻擊、安全漏洞、資產被盜、釣魚攻擊和私鑰竊取,其對應占比為:28%、28%,16%、8%、8%。從損失金額來看,安全漏洞造成損失最高,為1.47億美元,占比55%;黑客攻擊造成損失位居第二,為4200萬美元,占比16%。

據零時科技區塊鏈安全情報平臺監控消息,下圖為部分2022公鏈攻擊的典型案例:

公鏈安全風險及措施建議

零時科技安全團隊分析,公鏈安全風險主要來自以下三點:

1)技術復雜性:涉及技術領域多,安全風險點多。

2)開發人員不確定性:代碼由開發者所寫,過程難免出現漏洞。

3)開源漏洞透明性:公鏈代碼開源,黑客發現漏洞更為便利。

零時科技安全團隊對公鏈安全建議,有以下三點:

1)主網上線前,針對公鏈各風險點,需要設立豐富的安全機制:

在P2P和RPC方面,需要注意劫持攻擊,拒絕服務攻擊,權限配置錯誤等;

在共識算法及加密這塊,需要注意51%攻擊,長度擴展攻擊等;

在交易安全方面,需要注意假充值攻擊,交易重放攻擊,惡意后門等;

在錢包安全方面,需要注意私鑰的安全管理,資產的安全監控,交易的安全風控等;

在公鏈項目的相關工作人員方面,需要有良好的安全意識,辦全,開發安全等常識。

2)進行源代碼和智能合約審計,確保彌補原則性和明顯的漏洞:

源代碼審計可以是全量代碼,也可以是部分模塊。零時科技安全團隊擁有一套完整的公鏈安全測試標準,采用人工+工具的策略對目標代碼的安全測試,使用開源或商業代碼掃描器檢查代碼質量,結合人工安全審計,以及安全漏洞驗證。支持所有流行語言,例如:C/C++/C#/Golang/Rust/Java/Nodejs/Python。

3)主網上線后,進行實時安全檢測,預警系統風險;

4)發生黑客事件后,及時通過溯源分析,找出問題所在,減少未來發生攻擊可能性;迅速源追蹤監控損失流向,盡可能找回資產。

2、跨鏈橋-黑客的新型提款機

跨鏈橋,也稱區塊鏈橋,連接兩條區塊鏈,允許用戶將加密貨幣從一條鏈發送到另一條鏈。跨鏈橋通過在兩個獨立平臺之間啟用代幣轉移、智能合約和數據交換以及其他反饋和指令來進行資金跨鏈操作。

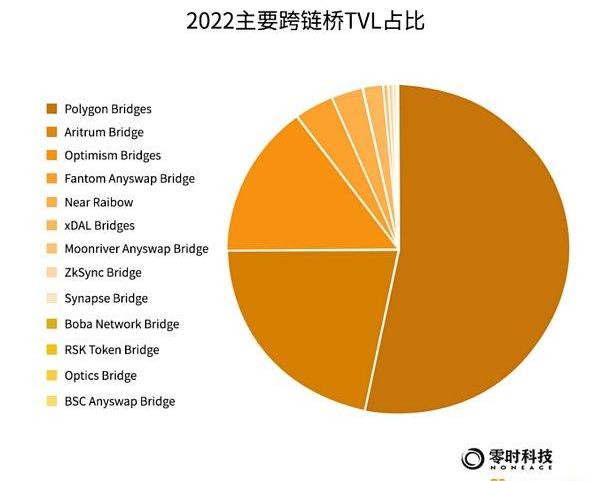

截至2022年12月,根據DuneAnalytics數據統計,以太坊中主要跨鏈橋的鎖定總價值約55.6億美元。當前TVL最高的是PolygonBridges,為29.49億美元,AritrumBridge緊跟其后,為12.06億美元,OptimismBridges排名第三,為8.34億美元。

德勤發布《2022技術趨勢》報告,中國將是新技術應用主場:4月11日消息,德勤管理咨詢近日發布《2022技術趨勢(中文版)》報告,詳解了未來18到24個月或將深遠影響企業的重要技術趨勢,包括信息技術推進自動化、網絡人工智能有效防御、技術堆棧實體化延伸、數據共享更加便捷、云向垂直領域滲透、區塊鏈商業化應用啟程等六大技術行業趨勢。德勤管理咨詢中國團隊認為,這些技術趨勢在中國不僅應用前景廣闊,并有望形成更多“中國特色”創新實踐,將成為技術趨勢的應用主場。[2022/4/11 14:17:26]

隨著區塊鏈及鏈上程序的增長,多鏈資金轉換需求迫切,跨鏈橋的協同特征可以讓各區塊鏈發揮更大的協同潛力,跨鏈橋為用戶提供便利的同時,也為黑客提供了另一扇大門。由于跨鏈橋傳遞資產的特性,其鎖定、鑄造、銷毀及解鎖等流程環節一旦出現問題,就會威脅到用戶資產安全。貌似并不復雜的跨鏈資金轉移操作,但在多個跨鏈橋項目中,不同步驟均發生過安全漏洞。

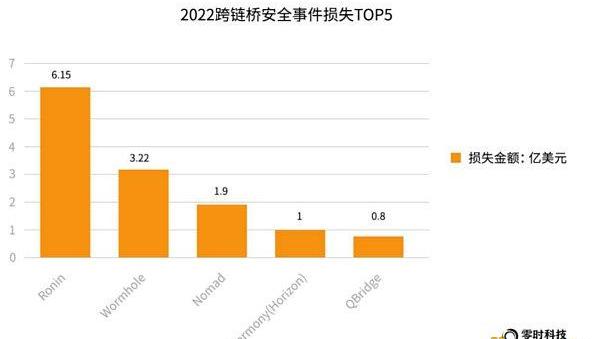

據零時科技數據統計,截至12月,跨鏈橋因受到攻擊發生安全事件14起,累計損失資產金額為13.38億美元。

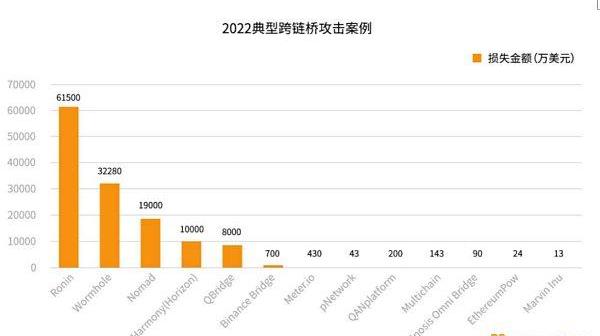

2022年,發生安全事件損失Top5的跨鏈橋為:Ronin、Wormhole、Nomad、Harmony、QBridge,分別損失金額為:6.15億美元、3.2億美元、1.9億美元、1億美元和8000萬美元。

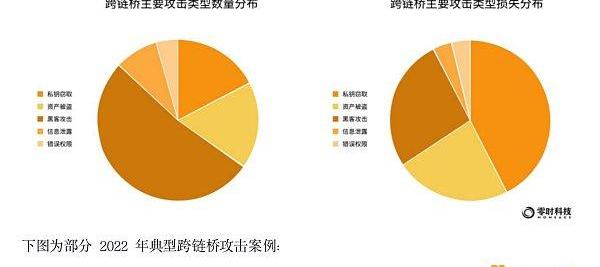

從安全事件發生的數量看,跨鏈橋攻擊的類型主要為:黑客攻擊、私鑰竊取、資產被盜、信息泄露和錯誤權限,分別占比52%、18%、17%、9%和4%。從損失金額來看,私鑰竊取占比最大,為42%;黑客攻擊次之,占比27%;資產被盜占比23%,位居第三。

下圖為部分2022年典型跨鏈橋攻擊案例:

跨鏈橋安全風險及措施建議

零時科技安全團隊從跨鏈橋多次攻擊事件中得出,跨鏈之前和簽名處攻擊較多,存在官方馬虎大意造成的被盜事件。對于越來越多的跨鏈項目及項目合約安全,零時科技給出以下安全措施建議:

1)項目上線前對合約進行安全審計;

2)合約調用接口需要嚴格排查其適配性;

3)版本更新時需要對相關接口及簽名安全進行重新評估;

4)需要對跨鏈簽名者進行嚴格審查以保證簽名不被惡意人員控制。

3、交易平臺-巨額誘惑之源

Web3的交易平臺也稱數字貨幣交易所或加密貨幣交易所,是區塊鏈行業的重要組成部分,為不同數字貨幣之間,數字貨幣與法定貨幣之間的交易提供服務,同時也是數字貨幣定價和流通的主要場所。

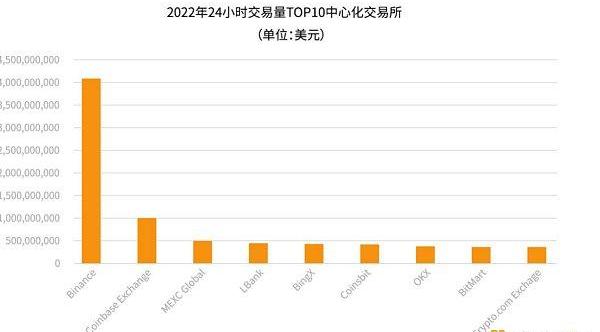

據coingecko數據,截至2022年12月,加密貨幣交易所共有717個,其中中心化交易所有553個,24小時總交易量為540億美金;去中心化交易所有100個,24小時總交易量為17億美金;衍生產品交易所64個,24小時交易量為1.78萬億美金。

Opensea作為全球最大的NFT交易平臺,1月交易額最高,超48.5億美金,因市場行情,12月有所回落,交易額約為1.38億美金。

數據顯示,24小時交易量排名前10名的交易所分別為:Binance、CoinbaseExchange、MEXCGlobal、LBank、BingX、Coinsbit、OKX、BitMart、Crypto.comExchange。其中Binance以24交易量41.48億穩居第一。

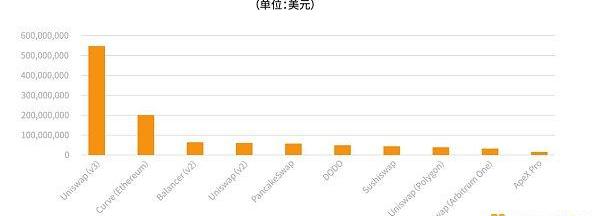

交易量排名前10名的去中心化交易所分別為:Uniswap(V3)、Curve、Balancer(V2)、Uniswap(V2)、PancakeSwap、DODO、Sushiswap、Uniswap、Uniswap(ArbitrumOne)、ApexPro,其中Uniswap以一己之力占據前十名多位。

2022年,Huobi被收購,FTX在與幣安的交鋒中破產,隨后幣安被曝已接受美國司法部刑事調查4年,加密貨幣交易所處于監管的風口浪尖。加密貨幣交易所匯聚了來自全球的加密資產,在巨大的市場影響力下,無論是安全危機還是資金流動性危機,都牽一發而動全身,甚至影響整個加密市場的牛熊。

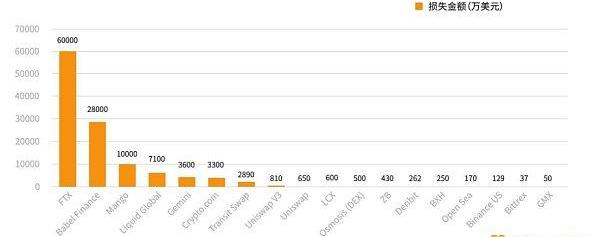

據零時科技數據統,計2022年,加密貨幣交易所發生安全事件19起,累計損失資產金額超11.92億美元。

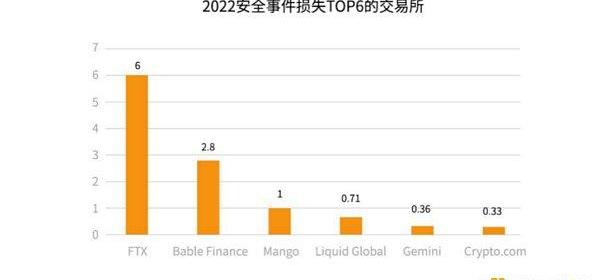

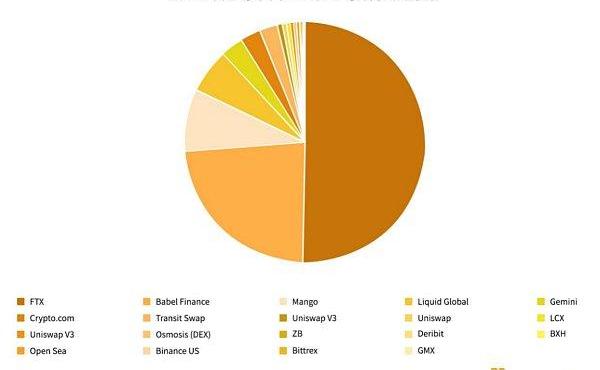

據零時科技區塊鏈安全威脅情報平臺數據統計,2022年,發生安全事件損失Top6的交易平臺為:FTX,BabelFinance,Mango,LiquidGlobal,Crypto.com,損失金額分別為6億美元,2.8億美元,1億美元,7100萬美元,3600萬美元和3300萬美元。

以各交易平臺安全事件損失分布來看,FTX占比50%,BabelFinance占比24%%,Mango占比8%,位居前

三。

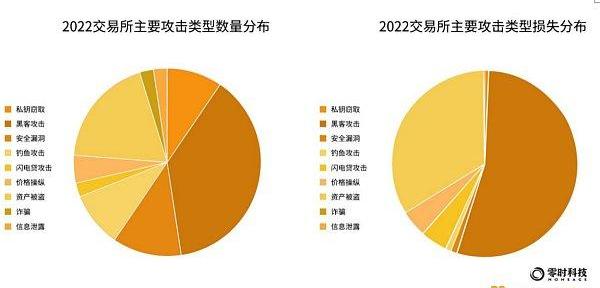

據零時科技數據統計,從安全事件數量來看,交易平臺的攻擊類型主要為黑客攻擊、資產被盜、安全漏洞、釣魚攻擊、私鑰竊取,分別占比38%、19%、12%、10%、10%。從損失金額大小分布來看,黑客攻擊占據54%,為安全事件主要類型,資產被盜占比33%,價格操縱和閃電貸攻擊分別占比5%。

下圖為部分2022年交易所安全事件典型案例:

交易平臺安全風險及措施建議

回顧以往所有交易所的安全事件,零時科技安全團隊認為,從一個交易平臺整體安全架構來看,交易平臺面臨的安全風險主要有:開發、服務器配置、運維、團隊安全意識、內部人員、市場以及供應鏈風險。

零時科技安全團隊曾出版《區塊鏈安全入門與實戰》,其中對加密貨幣交易平臺的安全問題進行了全面、細致的分析。包括滲透測試的步驟,如信息收集、社會工程等,還介紹了各種攻擊面,如業務邏輯、輸入輸出、安全配置、信息泄露、接口安全、用戶認證安全、App安全等。

比特大陸躋身《2020胡潤中國芯片設計10強民營企業》榜單,排名第7:6月18日,胡潤研究院發布了《2020胡潤中國芯片設計10強民營企業》,榜單按照企業市值或估值列出了中國10強本土芯片設計民營企業。據悉,這是胡潤研究院首次發布該榜單,具體信息如圖所示。其中,比特大陸以300億元人民幣估值排名第7。

榜單數據顯示,十強上榜企業的總市值已經達到6000億,幾乎全部以Fabless(無晶圓廠)模式經營,公司只從事研發和銷售,而將晶圓制造、封裝和測試環節分別委托給專業廠商完成。值得注意的是,本次上榜企業以芯片設計為主營業務,因此國內的科技巨頭BAT雖然有涉足芯片設計,但都不在統計范圍之內。此外,華為控股的海思半導體也不包含在內。(網易新聞)[2020/6/19]

對于交易所安全風險,零時科技安全團隊給出如下措施建議:

從交易平臺角度:

1)培養內部人員的安全意識,加強交易所的生產環境、測試環境和調試環境安全隔離,盡量使用專業的網絡安全防護產品。

2)通過與專業安全公司展開合作,進行代碼審計、滲透測試,了解系統是否存在隱性漏洞和安全風險,建立完善和全面的安全防護機制。日常運營中,進行定期安全測試,加強安全加固工作。

3)升級賬戶的密鑰結構及風控措施,建立適當的多重簽名密鑰結構并建立嚴格的風險控制及檢測預警機制,加強后端冷熱錢包安全加固,比如控制轉賬頻率、大額轉賬、冷熱錢包隔離等。

由于大部分用戶除了使用交易所進行交易外,更多時候充當錢包存儲數字資產。

因此,從用戶角度:

1)不要隨意安裝未知來源的軟件。

2)電腦服務器應避免打開不必要的端口,相應漏洞應及時打補丁,主機建議安裝有效可靠的殺或其他安全軟件,在WEB瀏覽器上安裝挖礦腳本隔離插件等。

3)不要隨意點擊陌生人發的不明鏈接。

4、?錢包-加密資產管理之傷

Web3的錢包即區塊鏈數字錢包,也稱加密貨幣錢包或數字資產錢包,是存儲和管理、使用數字貨幣的工具,在區塊鏈領域有舉足輕重的地位,是用戶接觸數字貨幣的入口。如今,隨著生態的發展,數字錢包已經成為多鏈多資產的管理平臺。

據零時科技區塊鏈安全威脅情報平臺數據統計,截至2022年12月,數字錢包項目數量共有142個。據Blockchain.com數據統計,2022年全球有超過3億人在使用加密資產。其中擁有加密錢包的用戶在2021年達到6842萬,而到2022年7月加密錢包用戶數已經達到8100萬,數量呈指數級增長。

作為Web3的入口,錢包早已成為黑客眼中的“香餑餑”。據零時科技數據統計,2022年,數字錢包發生安全事件25起,累計損失資產金額超6.98億美元。

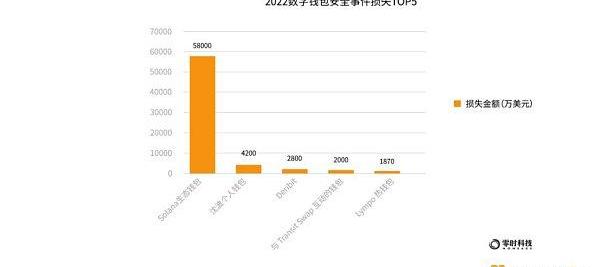

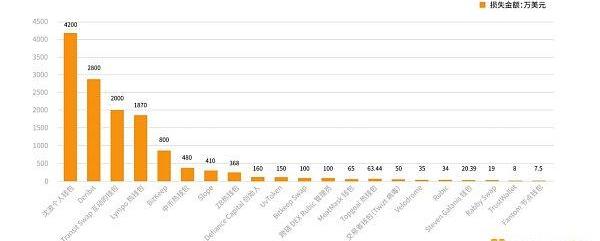

2022年,被攻擊損失Top5的錢包安全事件主要來自:Solana生態錢包、分布式資本創始人沈波個人錢包、Deribit、與TransitSwap互動的錢包、Lympo熱錢包,分別損失金額為:5.8億美元、4200萬美元、2800萬美元、2000萬美元和1870萬美元。其中Solana生態錢包被攻擊損失金額最高。

據零時科技數據統計,從安全事件數量來看,數字錢包的攻擊類型主要為:黑客攻擊、資產被盜、私鑰竊取、安全漏洞和信息泄露,分別占比38%、30%、13%、7%、6%。攻擊占比最高,居于首位。

其中各主要攻擊類型對應的安全事件損失占比分別為:黑客攻擊造成損失最高,占比46%;私鑰竊取造成損失其次,占比44%;資產被盜損失位列第三,占比8%。

錢包被攻擊,一般分為兩種情況。一種是機構的錢包,另外一種是個人錢包。如Lympo熱錢包被盜,損失1870萬美元,而個人錢包被盜經典則屬近日分布式資本創始人沈波價值4200萬美元個人錢包資產被盜。

除了Solana生態錢包被盜案例外,行業還有許多錢包安全事件,如下圖。

數字錢包安全風險及措施建議

經零時科技安全團隊分析,區塊鏈數字錢包存在多種形式,主要面臨的安全風險包括但不限于如下幾方面:

機構端方面:運行環境的安全風險、網絡傳輸的安全風險、文件存儲方式的安全風險、應用自身的安全風險、數據備份的安全風險等。

用戶端方面:面臨私鑰丟失或被盜:如偽裝客服騙取私鑰、黑客通過錢包升級定向攻擊收集用戶助記詞等信息、發送惡意二維碼引導客戶轉賬盜取資產、通過攻擊客戶存儲信息的云平臺盜取私鑰/助記詞、惡意軟件、空投欺騙、網絡釣魚、其他釣魚等風險。

面對這些風險如何保護錢包安全?

從機構端,零時科技安全團隊建議:

無論是中心化還是去中心化錢包,軟件錢包還是硬件錢包在安全性方面必須有充分的安全測試,針對數字錢包的安全審計,零時科技安全團隊包括但不限于如下測試項:

1、網絡和通信安全測試.網絡節點應達到及時發現和抵抗網絡攻擊的功能;

2、錢包運行環境安全.錢包能夠對操作系統進行已知重大漏洞進行檢測,虛擬機檢測,完整性檢測;數字錢包需具有第三方程序劫持檢測功能,防止第三方程序劫持錢包盜取相關用戶信息。

3、錢包交易安全.錢包發出的所有交易必須進行簽名,簽名時必須通過輸入支付密碼解密私鑰,交易簽名生成后必須清除內存中解密后的私鑰,防止內存中的私鑰被竊取而泄漏等。

4、錢包日志安全.為了方便用戶進行審計錢包操作行為,防止異常操作和未授權的操作,需記錄錢包的操作日志,同時錢包日志必須通過脫敏處理,不得含有機密信息。

5、節點接口安全審計.接口需要對數據進行簽名,防止黑客對數據被篡改;接口訪問需要添加token認證機制,防止黑客進行重放攻擊;節點接口需要對用戶連接速率進行限制,防止黑客模擬用戶操作進行CC攻擊。

對用戶端,零時科技安全團隊建議:

1)?做好私鑰存儲措施:如私鑰盡量手抄和備份,或使用云平臺和郵件等社交網絡傳輸或存儲私鑰。

2)?使用強密碼,并且盡可能開啟兩步驗證MFA,時刻保持安全意識提高警惕。

3)?在更新程序版本時注意驗證hash值。安裝殺軟件,并盡可能使用防火墻。監視你的賬戶/錢包,確認沒有惡意交易。

4)?其中硬件錢包適合數字資產額度較大,需要更高安全保護等級的用戶。通常的建議是使用軟件錢包保存自己的小額資產,供日常使用,硬件錢包保存大額資產,這樣可以實現便利性和安全性兼備。

如果資金被盜怎么辦?

如果發生無意的授權操作,在資金未被盜之前,盡快將錢包資金轉出,并且取消授權;如果已經發生授權之后的資金被盜或者私鑰被盜資金轉移情況,請立即聯系零時科技安全團隊進行資產追蹤。

5、?DeFi-Web3安全重災區

動態 | 初鏈TRUE發布《2020行動展望》:據官方消息,初鏈TRUE在2019年12月31日發布《2020行動展望》,將在混合共識升級和優化、TrueBridge跨鏈協議、Truescan瀏覽器升級、TrueVM虛擬機多合約語言支持、2020年主網TPS突破10000、全球化突破30萬TRUE用戶以及在海外陸續實現“TRUE購買支付商戶服務”等7大方面實現突破發展,逐步成長為領先的區塊鏈基礎設施之一。[2019/12/31]

DeFi全稱:DecentralizedFinance,一般翻譯為分布式金融或去中心化金融。DeFi項目大體分為五類:預言機、DEX、抵押借貸、穩定幣資產、合成衍生品。

TVL全稱:TotalValueLocked即總鎖定價值。用戶所抵押的資產總值,是衡量DeFi生態發展的最重要指標之一,通常TVL增長代表項目發展的越好。

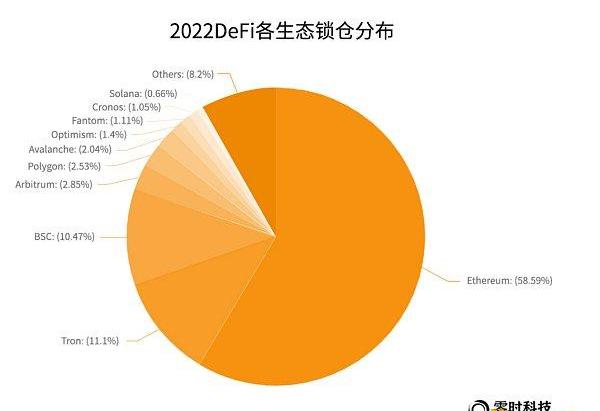

零時科技區塊鏈安全威脅情報平臺數據統計,截至2022年12月,DeFi項目共計1297個。據DeFiLlama數據顯示,DeFi總鎖倉價值達到390.51億美元規模。其中以太坊占比58.59%,以230.2億美元的TVL排名第一,其次是Tron,占比11.1%,以40.36億美元的TVL排名第二,BSC緊追其后,占比10.47%,以40.12億美元TVL排名第三。許多新興公鏈如Avalanche、Ploygon、Optimism等通過擁抱DeFi快速發展鏈上生態,也吸引了大量用戶和資金沉淀。

DeFi突出的智能合約安全問題已成為DeFi行業的最大挑戰。此外,沒有任何DeFi服務商或監管機構可以退回錯誤轉移的資金。當黑客在智能合約或DeFi服務的其他方面發現漏洞盜取用戶資產時,也不一定有DeFi服務商來賠償投資者,加之很多隱秘互連的問題,可能引起一連串的金融事故。

根據零時科技數據統計,截至2022年12月,共發生DeFi安全事件25起,累計損失資產金額超5.93億美元。

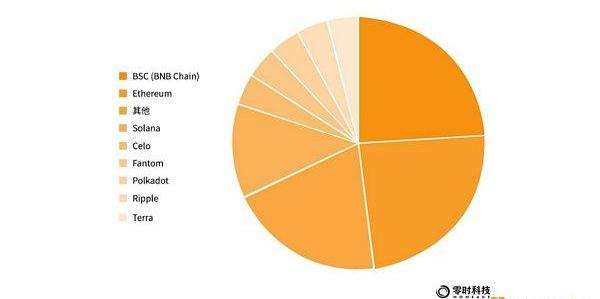

以各生態發生的DeFi安全事件數量分布來看,Ethereum和BSC生態分別發生6起,占比均為24%,并列第一,Solana生態發生3起,占比12%,位列第二。

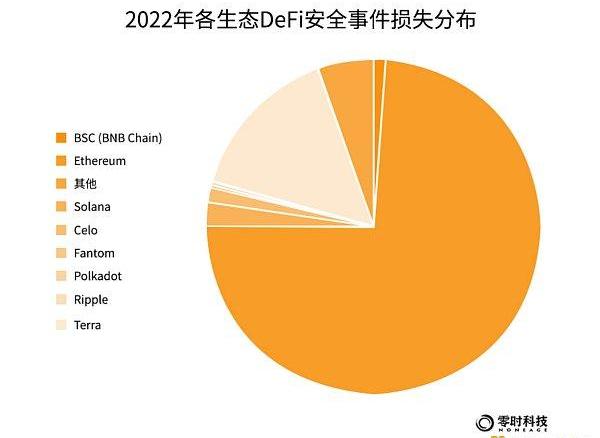

以各DeFi發生安全事件損失分布來看,排名前三的公鏈生態是,Ethereum生態DeFi事件損失金額超4.38億美元,占比74%,位列第一;Terra位列第二,損失金額9000萬美元,占比15%;Solana位列第三,損失金額為1354萬美元,占比2%。由此可見,生態越是活躍,越受到黑客關注,損失也最為突出。

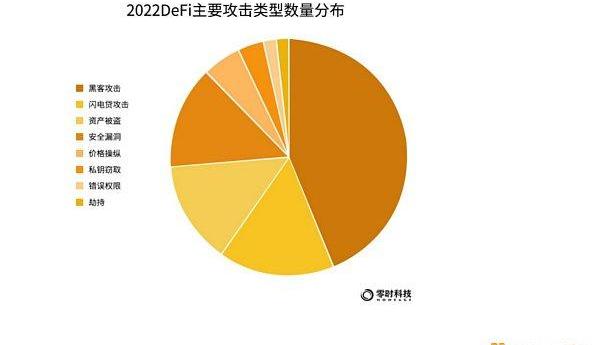

據零時科技數據統計,從DeFi攻擊類型來看,主要為:黑客攻擊、閃電貸攻擊、資產被盜和安全漏洞。其中各主要攻擊類型對應的安全事件數量分布占比分別為:黑客攻擊占比44%,居于首位;閃電貸攻擊占比16%,位居第二;資產被盜和安全漏洞均占比14%,并列第三。

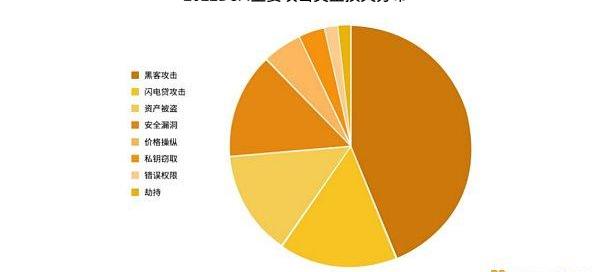

從主要攻擊類型損失分布來看,黑客攻擊造成損失最高,占比53%,安全漏洞次之,占比25%,資產位列第三,占比17%。

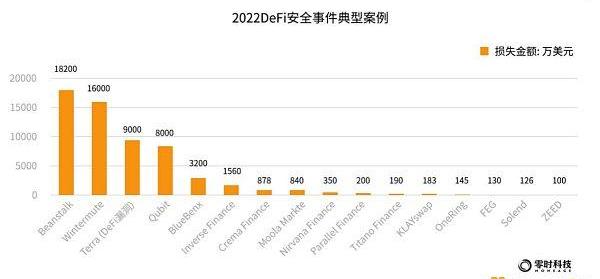

下圖為部分2022DeFi安全事件典型案例:

DeFi安全風險及措施建議

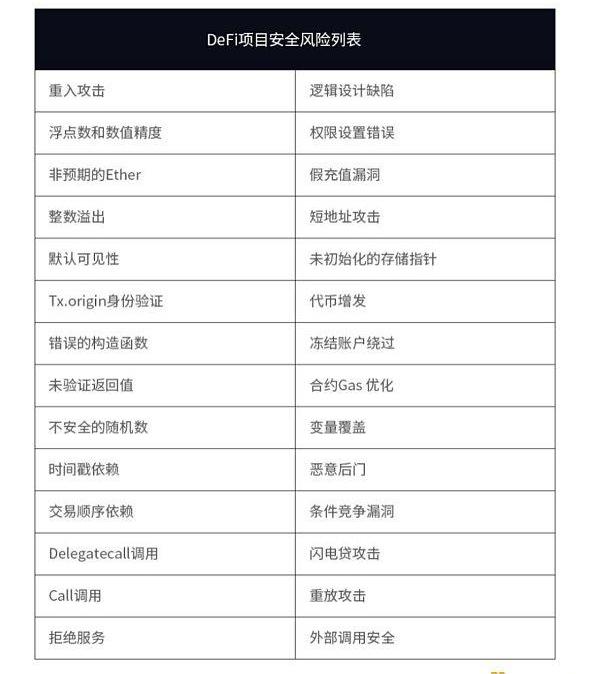

DeFi項目面對多重安全風險,從群體來分,分別為項目端和用戶端;從安全種類來分,分別為各協議之間組合性的安全,包括組合之間的一些缺陷、智能合約安全、開源的安全,高收益伴隨著高風險,缺乏監管等導致的一些安全問題。

從安全審計角度看,DeFi項目面臨的風險見下圖:

從協議執行過程,DeFi風險包括:智能合約攻擊風險、經濟激勵中的設計問題、保管風險、原協議的重新構建、缺乏隱私等風險。

從用戶角度,DeFi用戶面臨的風險有:技術風險:智能合約存在漏洞,受到安全性攻擊;流動性風險:平臺的流動性耗盡;密鑰管理風險:平臺的主私鑰可能被盜取。安全意識風險:被釣魚,遇到套利跑路欺詐項目等。

零時科技安全團隊建議,作為項目方和用戶,可以從以下五點應對風險:

1)項目方在上線DeFi項目時,一定得找專業的安全團隊去做全面的代碼審計,而且盡可能地找多家共同審計,盡可能多地發現項目設計缺陷,以免在上線之后出現不必要的損失。

2)建議用戶參與這些項目投資時一定要做好把關,要對這個項目有一定的了解,或者是看它有沒有經過安全審計后再上線。

3)增加個人安全意識,包括上網的行為和資產保存以及錢包使用等習慣,養成良好的安全意識習慣。

4)項目高收益高風險,參與需謹慎,不懂項目,盡量不參與,避免造成損失。

6、?NFT-釣魚攻擊的池塘

NFT是Non-Fungible?Token的簡稱,是基于區塊鏈的非同質化代幣,同時它是存儲在區塊鏈上的一種獨特的數字資產,常作為虛擬商品所有權的電子認證或憑證,可以購買或出售。2022年12月15日,美國前總統特朗普宣布推出一系列印有特朗普肖像NFT數字藏品,不到24小時4.5萬件就被搶購一空。

根據NFTgo數據,截至12月31日,已收錄的NFT項目4624個,共計38,693,506個NFT。當前NFT總市值達到210億美元,持有者達到373.38萬人。從各類項目市值分布來看,PFP,即個人資料圖片類NFT市值遙遙領先,這也是目前使用場景最多的NFT,其次是收藏品。從目前八大主流公鏈上看NFT資產和合約,Polygon在資產和合約數上遙遙領先。

從交易規模來看:在24小時內按銷量排名前10位的NFT交易平臺中,Blur排名第一,Opensea緊跟其后,LooksRare排名第三。從交易商來看,24小時內按交易者、買家和賣家數量排名前10的市場中,Opensea位列第一,Blur排名第二、Bluraggregator排名第三。

隨著NFT價值凸顯,黑客也盯上了這塊肥肉。盡管目前整個加密市場正經歷著劇烈的震蕩下行趨勢,但NFT的熱度不減。

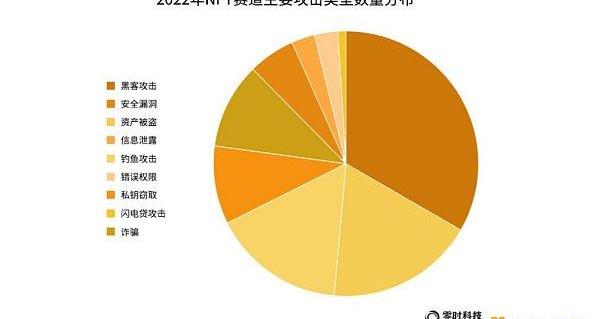

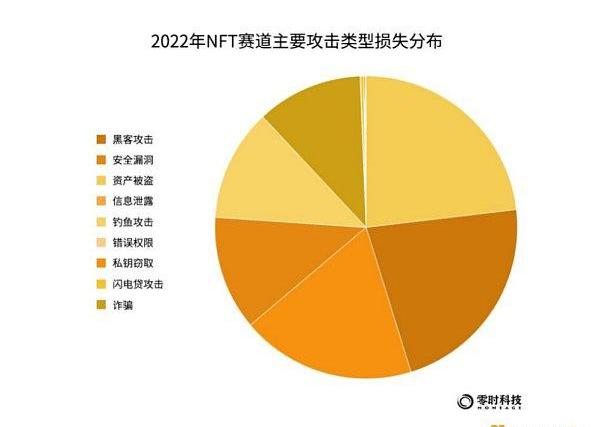

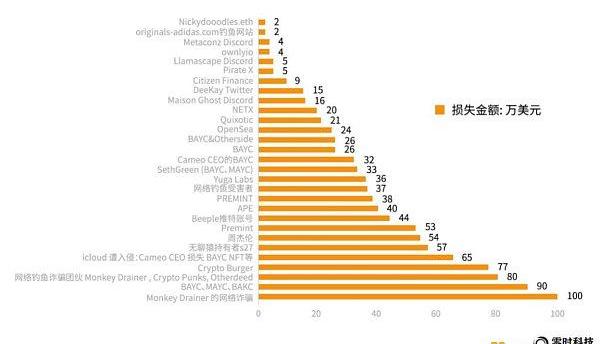

據零時科技不完全統計,截至2022年12月,NFT賽道發生安全事件共計44起,累計損失資產金額約為4256萬美元。

動態 | 中國電子信息產業發展研究院發布《2019中國優秀區塊鏈解決方案及應用方案》:據消費日報網報道,中國電子信息產業發展研究院發布了《2019中國優秀區塊鏈解決方案及應用方案》,京東數科旗下的“智臻鏈區塊鏈數字存證平臺”榮獲“2019中國優秀區塊鏈解決方案”,京東區塊鏈ABS標準化方案“中信證券9號京東白條應收賬款債權資產支持專項計劃”榮獲“2019中國區塊鏈優秀應用案例”。[2019/8/28]

2022年,NFT安全事件損失Top10中,BAYC、BAKC系列成為黑客主要的攻擊目標,持有此類NFT的收藏者損失較大。其中不乏周杰倫NFT被盜,損失54萬美元等熱點事件。

從NFT賽道的攻擊類型來看,主要為:黑客攻擊、資產被盜、釣魚攻擊和私鑰竊取,對應安全事件數量占比分別為33%、18%、16%、10%。

從NFT主要攻擊類型損失金額占比看,資產被盜造成損失最多,占比23%;黑客攻擊次之,占比22%;私鑰竊取居于第三,占比19%。值得注意的是,以個人被盜事件看,多數都是由于Discord/Twitter等媒體平臺被黑后黑客發布釣魚鏈接。

除損失Top10的NFT安全事件案例外,行業典型NFT安全事件案例如下:

NFT安全風險及措施建議

目前在NFT賽道,黑客攻擊方式多種多樣。以群體來分,面臨風險的對象一般為平臺和用戶。

對于中心化平臺端,可能面臨的安全風險有:賬號風險、商業化競爭風險、安全意識風險、內部人員風險、

市場風險等。用戶端,Discord攻擊成為今年的主要攻擊手法。

對于以上安全風險,零時科技安全團隊給出以下措施建議:

對于普通用戶,保護好自己的Discord,需要注意以下幾點:

確保密碼足夠安全,使用字母數字特殊字符創建長的隨機密碼;開啟2FA身份驗證,密碼雖然本身足夠復雜但是不能依靠一個方式來保護;不要點擊來自未知發件人或看起來可疑的鏈接,考慮限制誰可以與您私信;不要下載程序或復制/粘貼你不認識的代碼;不要分享或屏幕共享你的授權令牌;不要掃描任何來自你不認識的人或你無法驗證其合法性的QR碼。

對于服務器所有者:審核您的服務器權限,尤其是對于webhook等更高級別的工具;進行任何更改時,請保持官方服務器邀請更新并在所有平臺上可見,尤其是當大多數新服務器成員來自Discord以外的社區時;同樣,不要點擊可疑或未知的鏈接!如果賬戶遭到入侵,可能會對管理的社區產生更大的影響。

對于項目:建議合約應嚴格判斷用戶輸入購買數量合理性;建議合約限制零資金購買NFT的可能性;建議對于ERC721及ERC1155協議的NFTToken進行嚴格區分,避免混淆情況發生假冒Discord官方案例。目前多個聊天軟件均會發現惡意mint鏈接,也有不少用戶資金被盜,為了避免此類盜幣事件,建議大家在進行mint操作時,驗證鏈接來源可靠性,同時確保實際簽署交易的內容和預期相符。

7、虛擬幣-滋生違法活動的溫床

2022年9月,湖南省衡陽縣破獲“9.15”特大虛擬貨幣洗錢案,涉案金額400億元。2022年12月,內蒙古通遼市局科爾沁分局成功破獲一個利用區塊鏈網絡兌換數字虛擬貨幣洗錢團伙,抓獲犯罪嫌疑人63名,涉案金額高達120億元。2022年8月8日,美國財政部的海外資產控制辦公室宣布制裁Tornado?Cash協議,根據美財政部披露,自2019年成立以來,TornadoCash已幫助洗錢超70億美元。

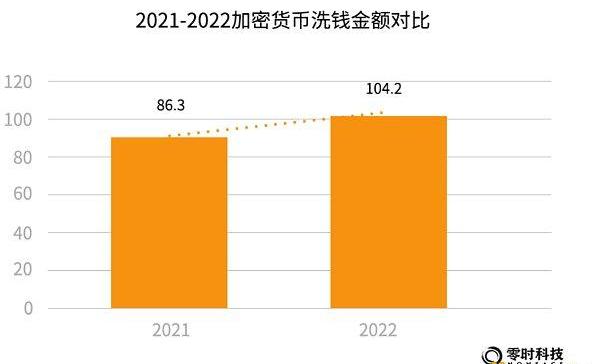

據零時科技不完全數據統計,2022年通過加密貨幣洗錢金額達到104.2億美元,同比增長20.7%。2022年,國內部門破獲多起虛擬貨幣洗錢案件,案件數量呈增長趨勢。洗錢、詐騙、傳銷、盜竊是加密貨幣犯罪的主要類型。

如何打擊防御基于虛擬幣的違法犯罪?

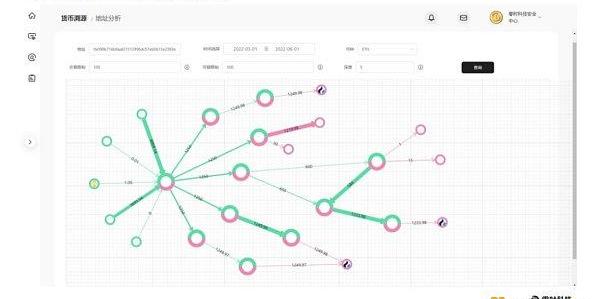

零時科技自主研發了虛擬幣追溯分析平臺,擁有情報系統、監控系統、KYC&KYT和溯源系統四大系統。該平臺基于鏈上數據及區塊鏈安全情報,通過大數據、圖運算、機器學習等技術,使得整個虛擬幣鏈上追溯可自動化運營,可視化展示,方便快捷地發現虛擬幣流向及實名登記,可以有效協助案件偵查,打擊虛擬犯罪,為業內受害者提供虛擬資產追溯服務。目前,該平臺已經分析交易數量17.7億,標記地址超8000萬,分析地址超8.5億個。并協助深圳市局、重慶市局、銅川市局、商洛市局和商州局等,破獲多起的虛擬貨幣賭博、傳銷、詐騙案件,在業內引起了強烈反響。

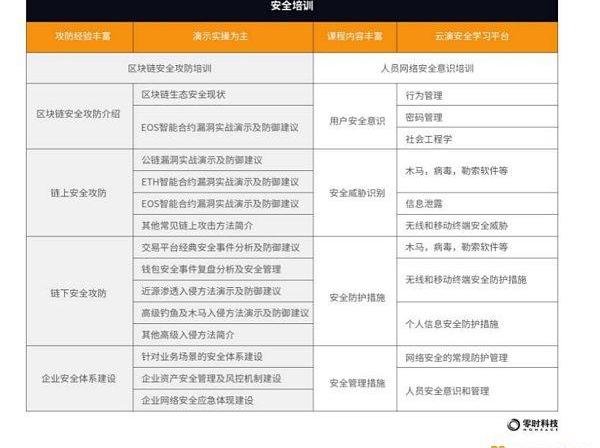

8、安全教育-Web3安全盾牌

知名的搜狐全體員工遭遇工資補助釣魚郵件詐騙案例讓很多企業認識到,網絡安全意識如果不提高,未來面臨的商業機密等各項安全事件勢必會影響企業發展。Web3去中心化自組織的參與方式,讓個人意識到,如果不提高安全意識,就會淪為黑客的提款機。

目前市場已經有電視劇、電影、社區等多種方式來提高個人的網絡安全意識,零時科技也在各平臺布道了上百篇網絡安全知識。

除此外,零時科技也自研了安全意識評估管理平臺,主要面向包括政府、、教育、金融、電力等對網絡安全意識有需求的行業機構,網絡安全意識評估平臺以網絡釣魚技術為基礎,幫助企業構建私有云化的網絡安全意識評估管理平臺,集成理論系統、釣魚演練、主機檢測、管理考核、場景定制的系統,實現企業持續系統化提升全員網絡安全意識。除此之外,基于零時科技安全團隊的專業實力,也為企業網絡安全咨詢和培訓服務,從源頭堅實安全盾牌。

三、Web3熱點安全事件攻擊手法詳細解析及措施建議

3.1?RoninNetwork側鏈被盜6.25億美金流向分析?

0x1事件概述

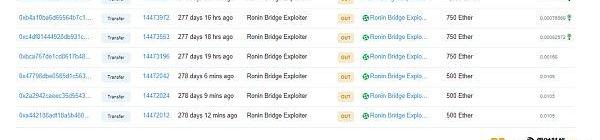

零時情報站報道,3月29日消息,AxieInfinity側鏈Ronin驗證器節點和AxieDAO驗證器節點遭到破壞,導致在兩筆交易中從Ronin橋接了173,600個以太坊和2550萬美元的USDC,目前Ronin橋和KatanaDex已經停止使用。以下是攻擊者錢包地址:https://etherscan.io/address/0x098b716b8aaf21512996dc57eb0615e2383e2f96。目前,黑客已將所有USDC兌換為ETH,將6250ETH分散轉移,3750ETH轉移到Huobi,1220ETH轉移到FTX,1ETH轉移到Crypto.com,剩余資金余額仍停留在黑客地址,黑客發起攻擊資金1ETH來源為Binance,剩余資金余額仍停留在黑客地址。黑客發起攻擊資金來源為Binance提幣。

0x2事件原理

Ronin采用簡易的資產跨鏈模式,用戶通過Ronin跨鏈合約將以太坊的資產轉移至Ronin,該過程中,Ronin跨鏈合約首先會判斷是否在以太坊端接收到了資產并鎖定,隨后Ronin跨鏈合約確認并發布給用戶在Ronin上的相應資產,當用戶銷毀Ronin上的相應資產后,以太坊端會將初始鎖定的資產解鎖并返回給用戶。

SkyMavis的Ronin鏈目前由9個驗證節點組成。為了識別存款事件或取款事件,需要九個驗證者簽名中的五個。攻擊者設法控制了SkyMavis的四個Ronin驗證器和一個由AxieDAO運行的第三方驗證器。

驗證器密鑰方案被設置為去中心化的,它限制了與此類似的攻擊向量,但攻擊者通過Ronin的無GasRPC節點發現利用后門來獲取AxieDAO驗證器的簽名。?

回顧2021年11月,當時SkyMavis請求AxieDAO幫助分發免費交易,因為用戶負載巨大。AxieDAO允許SkyMavis代表其簽署各種交易。這已于2021年12月停止,但未撤銷許可名單訪問權限。

一旦攻擊者獲得了SkyMavis系統的訪問權限,他們就能夠通過使用無GasRPC從AxieDAO驗證器獲取簽名。

目前官方已確認惡意提款中的簽名與五個可疑驗證者相符。

0x3資金來源去向

資金來源

攻擊者通過Binance交易所地址獲取初始資金1.0569ETH,隨后調用RoninBridge跨鏈橋合約獲取173,600枚ETH和25,500,000枚USDC。

資金去向

攻擊者將25,500,000枚USDC分五筆分別轉移給0xe708f......7ce10地址及0x66566......55617地址并從該地址兌換獲取約8564枚ETH。

隨后攻擊者將6250枚ETH轉移至5個地址,其他資金目前仍在攻擊者錢包地址。

對目前已轉移出的錢包資金進行追蹤:

黑客將3750枚ETH轉移至Huobi火幣地址。

黑客將1250ETH轉移至FTXExchange交易所地址。

黑客將1枚ETH轉移至Crypto.com地址。

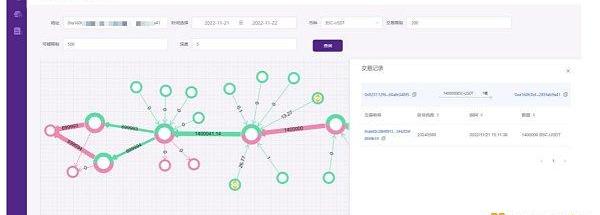

零時科技加密資產追蹤分析平臺分析如下圖所示:

總結及建議:

零時科技安全團隊將持續監控被盜資金的轉移情況,再次提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。

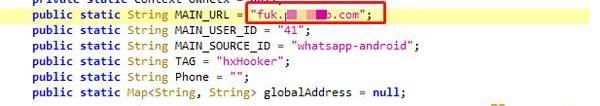

3.2警惕惡意聊天軟件!聊天記錄被劫持損失數千萬資產追蹤分析

事件背景

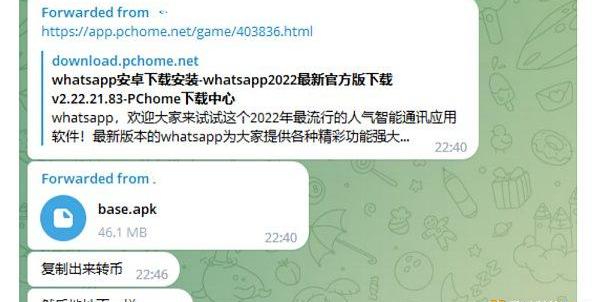

近期,零時科技安全團隊收到大量用戶因為同一個原因導致加密資產被盜的情況,經調查都是因為過程中使用了惡意Whatsapp的原因,通過與受害者溝通,了解到情況如下:

受害者在使用惡意Whatsapp進行溝通時,發送錢包地址到聊天軟件中,對方直接復制錢包地址進行轉賬,但是此時復制的錢包地址已經被聊天軟件Whatsapp惡意替換,導致將加密資產轉賬到錯誤地址。然后在用戶使用惡意WhatsApp聊天時,替換用戶輸入或者接收的正確加密貨幣地址。

2022年12月6日,因為使用惡意WhatsApp導致被盜8萬多美金;

2022年11月21日,因為使用惡意Whatsapp導致被盜140多萬美金;

2022年10月6日,因為使用惡意WhatsApp導致被盜1.3萬多美金;

其他......

惡意軟件分析及反制

通過與受害者溝通,其使用的Android手機,并且都是從百度搜索WhatsApp軟件后,直接從第三方網站下載軟件,安裝。

下載地址如下:

通過溝通此事件的前因后果,我們懷疑是受害者安裝的WhatsApp有問題,于是為了還原事件,我們獲取到事發時的惡意WhatsApp安裝包展開分析。

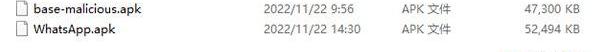

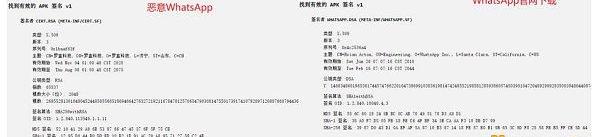

首先惡意WhatsApp軟件的安裝包的大小與WhatsApp官網下載的大小不一致:

而且通過查看兩個軟件的簽名消息,可以看出簽名時間和簽名主體消息也是明顯不一致:

通過安全工具掃描此惡意軟件,發現確實存在問題,被標記為存在惡意木馬:

然后通過反編譯惡意軟件后,發現了惡意軟件中存在替換用戶聊天消息中的加密貨幣地址的功能,并且通過遠程服務器進行通信,定期更改替換的黑客地址,分析過程如下:

首先我們找到了惡意軟件跟黑客控制的后臺服務器域名:

然后通過審計惡意軟件代碼,發現惡意軟件從黑客控制的服務器上獲取了加密貨幣地址,然后在用戶使用惡意WhatsApp聊天時,替換調用戶輸入或者接收的正確加密貨幣地址。

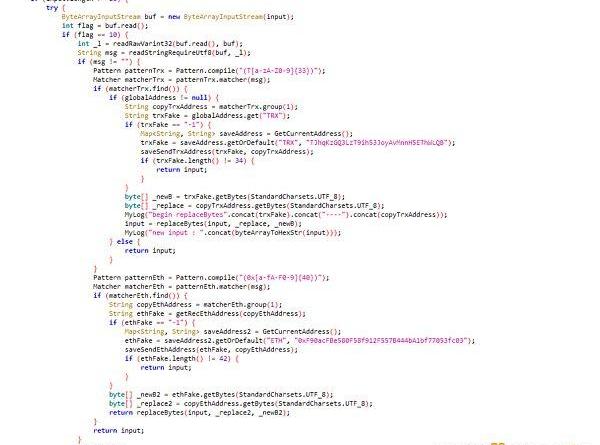

我們來看看替換用戶聊天時輸入的地址消息過程,代碼如下:

同上面的FindSendAddress函數可以看出:

第一步,先匹配用戶輸入的聊天消息中是否存在trx或者eth地址;

第二步,通過GetCurrentAddress函數獲取地址;

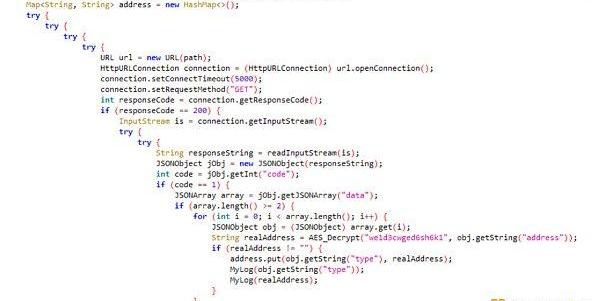

進行跟進GetCurrentAddress函數的內容如下:

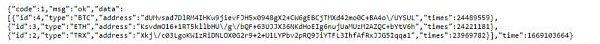

通過對惡意站點的/api/index/get_ws接口獲取黑客控制的地址。

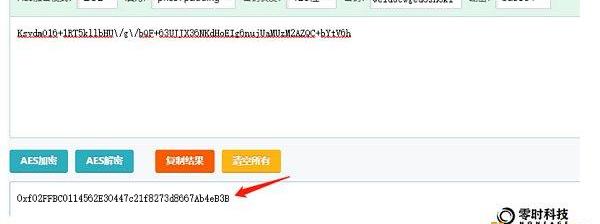

返回地址是通過加密的,通過app中的加密密鑰,可以直接使用AES算法解密黑客的地址,以ETH地址為例,解密如下:

第三步,通過replaceBytes函數替換用戶輸入的地址為黑客控制的惡意地址。

通過測試發現通過惡意域名的/api/index/get_ws接口獲取的惡意地址會不定期變化,目前獲取的地址已經更新,不是受害者轉賬時的地址,目前獲取的新地址0xf02FFBC0114562E30447c21f8273d8667Ab4eB3B還沒有收到受害者的資金。

截至目前,此惡意接口/api/index/get_ws還在正常運行,還會導致更多受害者損失。

損失資金追蹤分析

零時科技安全團隊接到受害者的協助請求后,第一時間分析并監控了黑客相關地址。

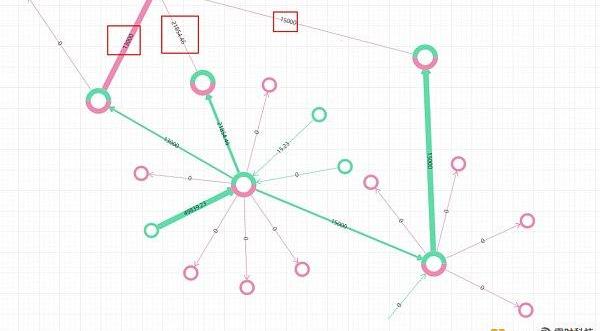

其中140萬美金被盜資金,進入黑客地址0xa160......9a41,在幾小時后,黑客將資金轉移到地址0x570C......BdDb,然后通過多筆分散轉移兩個地址,最后匯集到0x8785......8885地址,如下圖:

通過分析發現,黑客地址0xa160......9a41的手續費來自Binance交易平臺,轉移后的地址0x570C......BdDb手續費來自mexc.com交易平臺。

另外一個8萬美金被盜資金,進入黑客地址0x319c......8486,0xad8......95b9,然后通過多筆分散轉移,最后匯集到Binance交易平臺,通過分析發現,黑客地址的交易手續費也來自Binance交易平臺,如下圖:

零時科技安全團隊會繼續關注此惡意聊天軟件的擴散,以及監控相關黑客錢包地址的資金轉移動態,及時提供情報預警,防止更多用戶資產被盜。

總結建議

本次案例是由于受害者下載惡意的WhatsApp聊天軟件,導致轉賬目標地址被篡改,損失大量資金,類似的案例還有很多,例如通過惡意假交易平臺、假錢包、假Telegram等。

零時科技安全團隊收到大量用戶資產損失協助的請求,發現通過社交軟件等惡意軟件進行轉賬地址攔截修改的情況越來越多,為避免造成資金損失,在此,再次建議:

第一,下載使用APP時還是需要多方確認,認準官方下載渠道,檢查簽名一致性;

第二,大額轉賬時分多次進行,先小額確認到賬情況,再繼續轉賬;

第三,轉賬時多次確認轉賬地址,包括地址正確性檢查,盡量檢查每一位字符。

3.3分布式資本創始人4200萬美金資產被盜分析及追蹤

事件背景

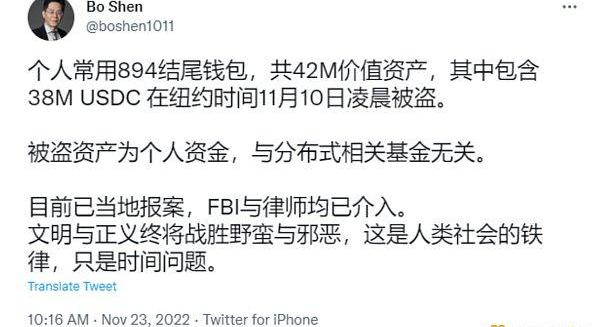

2022年11月23日,分布式資本創始人沈波發推文稱,價值4200萬美元的個人錢包資產被盜,其中包含3800萬枚USDC和1606枚ETH,在紐約時間11月10日凌晨被盜。被盜資產為個人資金,與分布式相關基金無關。目前已當地報案,FBI與律師均已介入。

零時科技安全團隊監控到此消息后,及時進行追蹤分析。

注:沈波先生為以太坊早期投資人及以太坊早期布道者。分布式資本成立于2015年,是中國首家專注于投資區塊鏈技術相關企業的風險投資企業。

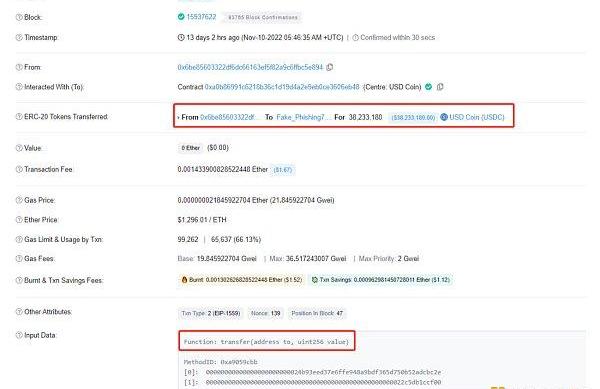

事件分析

本次安全事件的受害者沈波先生的錢包地址為:

0x6be85603322df6DC66163eF5f82A9c6ffBC5e894

攻擊者錢包地址為:

0x24b93eed37e6ffe948a9bdf365d750b52adcbc2e

被盜的38,233,180枚USDC通過transfer函數直接轉出,交易hash為:

0xf6ff8f672e41b8cfafb20881f792022f6573bd9fbf4f00acaeea97bbc2f6e4f7

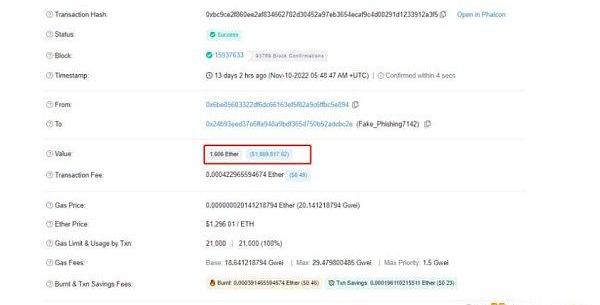

被盜的1606枚ETH交易hash為:

0xbc9ce2f860ee2af834662782d30452a97eb3654ecaf9c4d00291d1233912a3f5

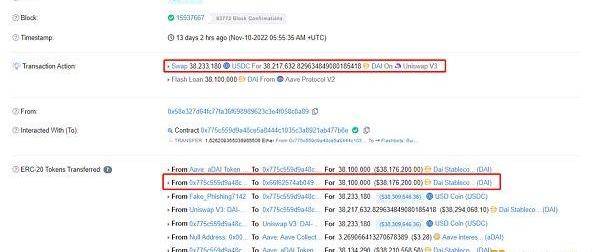

隨后攻擊者將38,233,180枚USDC兌換為DAI,交易hash為:

0x04c43669c930a82f9f6fb31757c722e2c9cb4305eaa16baafce378aa1c09e98e

將兌換的38,100,000枚DAI發送到了另一個地址,暫未轉移,地址如下:

0x66f62574ab04989737228d18c3624f7fc1edae14

通過分析,發現接收DAI的地址0x66f62574ab04989737228d18c3624f7fc1edae14收到一筆來自0x077d360f11d220e4d5d831430c81c26c9be7c4a4地址的0.1594個ETH手續費,而且通過零時科技虛擬幣追溯分析平臺標記0x077d360f11d220e4d5d831430c81c26c9be7c4a4為ChangeNow兌換平臺地址,是攻擊者用來掩蓋交易痕跡的行為。

目前38,100,000枚DAI和1606枚ETH還在攻擊者地址未轉移,零時科技安全團隊已經加入監控列表,持續跟蹤資產轉移動態。

總結建議

首先此次資產被盜事件是通過受害者錢包直接轉移,所以疑似錢包私鑰泄漏,然后攻擊者及時將USDC兌換成DAI,目前暫時無法通過中心化機構進行凍結此筆資產。

接下來針對此次事件的資產追蹤可做的工作如下:

第一、通過ChangeNow平臺獲取攻擊者兌換ETH手續費的錢包地址進行溯源找到線索;

第二、同步實時監控攻擊者地址的資產轉移進行追蹤;

第三、通過鏈上交易與攻擊者取得聯系;

零時科技安全團隊會繼續跟蹤此次事件,也再次呼吁大家保管好自己私鑰,提高安全意識,注意錢包和資產安全,有任何資產丟失的情況,第一時間與我們取得聯系。

注:行業其他經典攻擊案例詳細分析,請關注零時科技公眾號查看。

Nomad跨鏈橋被盜1.8億美元事件分析建議

天價美元損失案Harmony事件分析

BeanstalkFarms4.5億人民幣攻擊事件分析

結語

Web3因其巨大的創新能力和開源優勢成為蓬勃發展的新一代網絡基礎設施,為整個互聯網世界帶來更加可信,可傳遞價值的生態系統。盡管Web3行業安全事件不斷,黑客和犯罪分子各種手法層出不窮,但這并不能阻礙Web3行業的健康發展。

相反,如同對弈的雙方,Web3世界的“白帽子”,像我們零時科技一樣的安全機構,一定會為這一繁茂的生態保駕護航,守護新世界用戶的資產,與黑客斗智斗勇,為建立起更加完善的機制、更強的技術系統、更加安全交易而不斷努力。

漏洞常在,安全無價,發展與安全的博弈不會停止,但愿我們都能為自己裝上一個安全盾,來應對這未來復雜的技術世界!

免責聲明

本報告版權為零時科技所有,報告內容基于零時科技安全團隊對零時數據庫和網絡公開數據及信息的挖掘和分析,由于區塊鏈具有匿名性特征,雖零時安全團隊認為報告中所引用數據具有可靠性,但我們仍無法保證本報告中所有數據的完整性、準確性和真實性。由于研究方法、數據來源、研究視角的不同,本報告中所得結論可能與市場存在一定偏差。

本報告中的內容僅供參考,報告中的數據、結論和觀點不應作為相關數字資產等任何類型的投資建議,讀者應具有獨立的判斷能力,不應根據本報告作出相應的投資決策。由于使用該報告對任何企業或個人造成的損失,均不由零時科技承擔。

本報告所涉及的項目及第三方,對本報告的客觀性和獨立性不造成任何影響。

本報告中信息具有時效性,所載數據、資料及觀點僅限于定稿日前。

本報告的目的旨在幫助用戶了解Web3安全現狀,提高網絡安全意識,進而降低用戶直接或間接可能面臨的風險。限于各種局限因素,內容恐有疏漏,煩請各位讀者不吝指正。

撰文:0xLaughing,律動BlockBeats??? Memeland初始世界觀2023年伊始,Memeland憑借最新NFT系列的發售成為了NFT市場最炙手可熱的項目之一.

1900/1/1 0:00:0021:00-7:00關鍵詞:SHIB、MicroStrategy、勞斯萊斯NFT、ConsenSys1.泰國證券交易委員會正在調查加密交易所Zipmex的收益計劃;2.

1900/1/1 0:00:007:00-12:00關鍵詞:巴哈馬、Sushi、Blur、FTX、ApeCoin1.Blur將于1月底推出BLUR代幣.

1900/1/1 0:00:002022空投帶來的驚喜不斷,2022年也即將畫上圓滿句號。2023也是最具期待的一年,因為還有很多潛力項目遲遲未發幣。下面本人從二十個板塊中挑選了一些優質項目推薦,有興趣在2023年多加關注.

1900/1/1 0:00:00撰文:Chloe Arbitrum是把原本在以太坊上進行的計算工程轉移到Layer2進行,然后不需要進行任何驗證就假設這些計算結果是正確的,并將數據發布回以太坊.

1900/1/1 0:00:00作為虛擬世界的指稱,Web3更多意指自由交互、去中心化的生存交往空間。在此之上,虛擬經濟作為衍生產業日益成為投資人、開發者關注的重要賽道.

1900/1/1 0:00:00