BTC/HKD+1.28%

BTC/HKD+1.28% ETH/HKD-1.62%

ETH/HKD-1.62% LTC/HKD-1.73%

LTC/HKD-1.73% ADA/HKD-0.16%

ADA/HKD-0.16% SOL/HKD-0.11%

SOL/HKD-0.11% XRP/HKD-0.64%

XRP/HKD-0.64%引子: “庖人雖不治庖,尸、祝不越樽俎而代之矣。” -- 《莊子·逍遙游》

古時候,有一位杰出的領袖名叫唐堯。他所治理的地區人們安居樂業,但是他聽聞隱士許由十分有才干,便萌生了將領導權讓給許由的想法。但是許由拒絕了,并說出了這樣一段話“鷦鷯巢于深林,不過一枝。”至此,后人也用越俎代庖一詞來表達越權的含義。

“越俎代庖”

在智能合約的實現中存在著訪問權限,如果權限設置不合理,很容易造成智能合約被攻擊,嚴重的還會造成巨大的經濟損失。成都鏈安-安全實驗室對于智能合約安全有著豐富的經驗和積累,但隨著區塊鏈技術越來越受重視,智能合約的數量也越來越多,隨之而來的智能合約被攻擊事件也越來越多,也讓我們感受到了“讓區塊鏈更安全”的企業使命是多么的重要,但是一己之力難于對抗所有的威脅,接下來,我們將會把自己的安全經驗積累通過與智能合約CTF靶場ethernaut相結合,通過技術連載的方式向廣大智能合約開發者普及在開發過程中,如何實現更安全的代碼。

Moonbeam推出兼容Solidity智能合約的Foundry文檔:金色財經消息,Moonbeam宣布,現已支持Foundry的文檔,這是一種以太坊開發環境,可幫助開發人員從命令行編譯項目、部署合同并與區塊鏈交互。Foundry是用Rust代碼編寫的,可直接與Moonbeam的EthereumAPI交互,并用于將Solidity智能合約部署到Moonbeam。[2022/8/23 12:42:13]

現在我們就來聊一聊ethernaut靶場的第一題Fallback,代碼函數“越俎代庖”的事件。

越權漏洞是指在智能合約中,因函數可見性設置不合理或函數缺乏有效的驗證導致本不能調用某一函數的用戶通過直接或者繞過驗證的方式成功調用該函數。該漏洞可被單獨利用,也可能結合其他漏洞進行組合攻擊,利用方式簡單,漏洞影響視存在漏洞的函數而定,可能對合約造成毀滅性打擊。

2.1 合約中的“俎”與“庖”

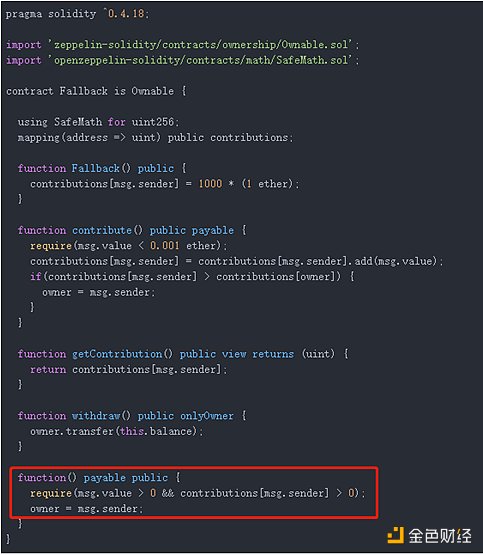

如何理解合約中的“俎”與“庖”呢?先來看一段合約代碼,如下圖所示:

以色列央行:智能合約或需要監管:6月21日消息,以色列中央銀行發布的研究報告顯示,智能合約可能需要監管以防止惡意行為。該報告稱,允許任何人在區塊鏈上編寫智能合約可能會對整個系統構成重大風險。

此前報道,3月11日,以色列央行發布加密貨幣存款指南草案,要求銀行對加密貨幣相關業務進行風險評估并為流出或流向加密貨幣的資金轉移制定政策和程序。(彭博社)[2022/6/21 4:42:54]

這一段合約代碼出自ethernaut靶場的第一題Fallback。針對于靶場中的問題,解題思路是通過調用回調函數function() payable public來觸發owner = msg.sender;,使得合約的所有者變成調用者。題目非常的簡單,只要向此合約發起一筆交易,且滿足require的條件就可觸發fallback函數。

正常情況下,在對一個合約調用中,如果沒有其他函數與給定的函數標識符匹配,或者沒有提供附加數據,那么fallback 函數會被執行。一般是作為轉入以太幣的默認操作。所以智能合約開發時一般是不需要將owner = msg.sender寫到fallback函數中的。如下圖所示:

波卡生態智能合約平臺Moonbeam Network已集成Chainlink喂價:6月15日消息,波卡生態智能合約平臺Moonbeam Network已集成Chainlink喂價,如DOT價格等。Moonbeam開發者可以通過Moonbeam的開發者文檔在Polkadot上開始使用Chainlink喂價服務,從而構建DeFi和其他用例。(CoinDesk)[2022/6/15 4:29:43]

然而,在這里本不該被用戶調用的owner=msg.sender被調用了,導致權限控制不當,產生了越權,“俎”與“庖”就這樣發生了接下來的故事。

2.2 相關安全事件

2.2.1 Bancor合約事件

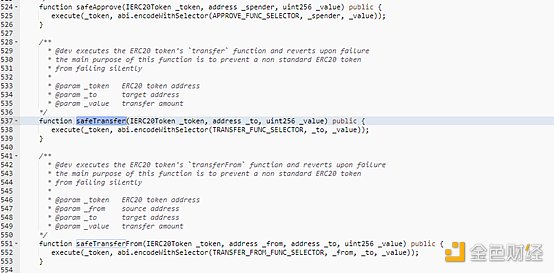

2020年6月18日,Bancor network(0x5f58058c0ec971492166763c8c22632b583f667f)被爆出存在漏洞。漏洞產生的原因是合約中存在一個public的safeTransferFrom方法,使得攻擊者可以直接調用此方法授權給Bancor network合約的代幣轉出到任意賬戶。

Mintscan推出智能合約驗證功能,已上線Cosm Wasm和Juno Network:金色財經消息,驗證節點基礎設施Cosmostation宣布基于Cosmos-SDK網絡的區塊瀏覽器Mintscan推出智能合約驗證新功能,現已上線Cosmos生態智能合約平臺鏈Cosm Wasm和Juno Network。

Cosmostation表示,智能合約驗證并不審計代碼,驗證后不代表代碼是安全的,僅表示校驗一致。下一步,Mintscan將把智能合約可視化拓展到其他鏈,將在第二季度和IBCwallet合作推出系列新功能。[2022/4/1 14:31:45]

其關于轉賬和授權的三個函數權限均為public,這使得任何用戶都能對其進行調用。本次事件涉及資金50W余美元。詳細代碼如下圖所示:

權限為public的safeTransferFrom方法這個“奸臣”并沒有得到Bancor合約“國王”的許可,直接奪走了“國家”的“財政大權”。幸而Bancor network團隊和白帽首先發現了此問題,并對資金進行了轉移。在后續也對該漏洞進行了修復,才得以避免損失。詳細分析見(https://mp.weixin.qq.com/s/vN1bNLqdvr8JEqq9QI0X1Q)

動態 | 高危預警!新增代幣型智能合約XBC含32個風險漏洞:區塊鏈項目評級機構RatingToken發布最新“新增代幣型智能合約風險榜”。榜單排名第一的XBC檢測得分為2.60,風險項多達32個。據RatingToken數據,2018年7月16日全球共新增6474個合約地址,其中363個為代幣型智能合約。其他登上該風險榜TOP10的還包括LOCC、NKM、APC、4TN、CIC、EPLAYG、MUT、BASE、VXCDev。如需查詢檢測結果請訪問RatingToken官網。[2018/7/17]

而同樣的事件也在另外一個合約中上演,接下來我們將介紹6月底的VETH合約漏洞事件。

2.2.2 VETH項目事件

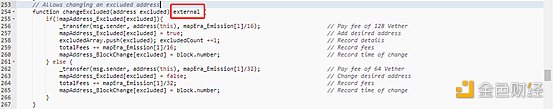

2020年6月30,VETH項目被爆出漏洞。本次事件中“越俎代庖”的主角則是合約中的changeExcluded函數的external修飾符。

external修飾符使得任何人都可以調用changeExcluded函數來繞過transferFrom函數內部的授權轉賬額度檢查,將合約的VETH代幣盜走。

此次事件,攻擊者利用此漏洞盜走919299個VETH后大量拋售,導致VETH代幣價值瞬間流失。詳細見(https://mp.weixin.qq.com/s/plbSmpMfvIk_A457GoUaQA)涉及到的合約代碼如下圖所示:

通過以上兩個案例,相信大家已經意識到了合約中“越俎代庖”事件的嚴重影響,那么如何在合約代碼編寫的過程中有效的區分“俎”與“庖”呢?

2.3“俎”、“庖”信息大揭秘

針對越權事件,首先需要合約開發人員了解函數可見性。

函數的可見性,一共有external、public、internal和private四種:

External

外部函數作為合約接口的一部分,意味著我們可以從其他合約和交易中調用。 一個外部函數 f 不能從內部調用(即 f 不起作用,但 this.f() 可以)。 當收到大量數據的時候,外部函數有時候會更有效率,因為數據不會從calldata復制到內存.

Public

public 函數是合約接口的一部分,可以在內部或通過消息調用。對于 public 狀態變量, 會自動生成一個 getter 函數(見下面)。

Internal

這些函數和狀態變量只能是內部訪問(即從當前合約內部或從它派生的合約訪問),不使用 this 調用。

Private

private 函數和狀態變量僅在當前定義它們的合約中使用,并且不能被派生合約使用。

開發人員在構造一個函數時,應當遵循這些可見性進行開發,要明確哪些函數是可以由用戶調用的“俎”,而哪些又是合約中不能任意替代的“庖”,以最小原則進行分配。

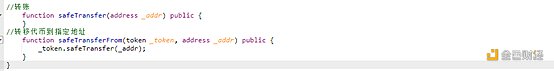

比如一個函數safeTransfer在設計時是用于轉賬操作的,用戶可以通過調用此函數,轉賬此合約發行的代幣。我們使用public和external都可以滿足需求,但就安全的角度,我們應當使用external,避免合約內對此函數進行調用,造成不可預期的風險。如存在有一個safeTransferFrom函數,用戶可以通過授權給此合約其他代幣,將其他代幣轉移到一個指定地址的,當_token等于合約本身時,就會以合約本身的身份調用sadeTransfer函數,即而將合約內的錢轉到其他地址。

然而只是遵循函數可見性是遠遠不夠的,函數的可見性,只是區分了合約內部、繼承合約和外部這三個界限,遠遠不能滿足我們的需求。想要達到較為完善的權限管理,我們應當引入“角色”的概念,如:管理員、普通用戶、特權用戶等。在合約中存儲這些角色的地址,通過判斷地址或標志變量來進行權限的控制。如下圖所示:

然而只是遵循函數可見性是遠遠不夠的,函數的可見性,只是區分了合約內部、繼承合約和外部這三個界限,遠遠不能滿足我們的需求。想要達到較為完善的權限管理,我們應當引入“角色”的概念,如:管理員、普通用戶、特權用戶等。在合約中存儲這些角色的地址,通過判斷地址或標志變量來進行權限的控制。如下圖所示:

通過修飾器對這些不同的“角色”進行管理,如使用onlyOwner修飾器,限制特定的地址才可調用此函數。對應“角色”的權限管理。使用修飾器的方式,可以更加清晰的判斷出是否存在紕漏。

就鏈上現狀來看,智能合約權限管理錯誤造成的漏洞比比皆是,其中不乏很多“著名項目”,而此類漏洞造成的損失也是巨大的。成都鏈安安全團隊依據多年合約審計和鏈上分析安全經驗給出以下幾點建議:

1、 遵循權限最小化開發原則,在設計函數時應當就規劃好可見性。

2、 建立角色機制,使用修飾器對各函數進行權限管理,避免紕漏。

3、 上線前一定找專業機構做好代碼審計,正所謂“一人一個腦,做事沒商討;十人十個腦,辦法一大套”。

金色財經 · 直播主辦的《 幣圈 “后浪” 仙女直播周》第8期“仙女”完美收官!回顧<第1期> <第2期> <第3期><第4期><.

1900/1/1 0:00:00導語 德勤日前發布中文版《2020技術趨勢報告》,這是德勤第十一年發布技術趨勢年度報告。過去十年來,德勤一直在跟蹤數字體驗、數據分析、云、數字現實、區塊鏈、IT業務、技術風險等領域.

1900/1/1 0:00:001. 以太坊鏈上資源緊張 牛市未到“大擁堵”已在途?區塊鏈世界的頭號公鏈以太坊,近期交易手續費再次暴漲.

1900/1/1 0:00:00本周技術周刊包含比特幣、以太坊、波卡、Filecoin四個項目的技術類新聞。比特幣核心開發者正為比特幣開發新智能合約語言Sapio金色財經報道,比特幣核心開發者Jeremy Rubin透露了他為.

1900/1/1 0:00:00上圖為BTC 2010-2020年至今的長期走勢,通過研究可以發現,以三次產量減半為時間分割點,從之前每一輪熊市的最低點一直延伸至各自周期內的產量減半時間點這一段時間周期.

1900/1/1 0:00:00以色列最高學府希伯來大學工程與計算機科學學院的副教授Aviv Zohar以及希伯來大學碩士研究生Jona Harris近日發布了一份研究論文《Flood&Loot:一種針對閃電網絡的系統.

1900/1/1 0:00:00