BTC/HKD+0.25%

BTC/HKD+0.25% ETH/HKD+1.5%

ETH/HKD+1.5% LTC/HKD+0.06%

LTC/HKD+0.06% ADA/HKD-2.87%

ADA/HKD-2.87% SOL/HKD+1.01%

SOL/HKD+1.01% XRP/HKD-0.02%

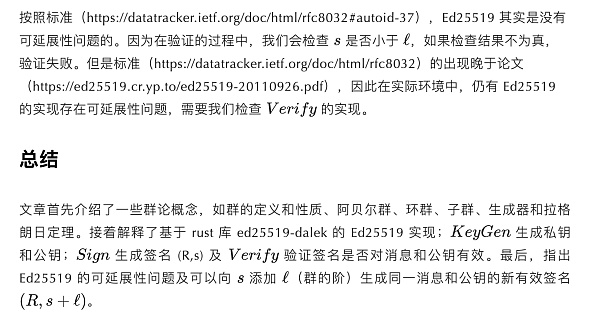

XRP/HKD-0.02%Ed25519 是一個基于橢圓曲線的數字簽名算法,它高效,安全且應用廣泛。TLS 1.3, SSH, Tor, ZCash, WhatsApp 和 Signal 中都使用了它。本文主要講解以下幾點:

1. 介紹一點群論知識,目的是讓大家對 Ed25519 和其可延展性問題的原理有一種直覺。若想深入理解,還需參考其他資料;

2. 針對 rust 庫 ed25519-dalek 的 1.0.1 版本講解 ed25519 的實現;

3. 針對該庫的延展性問題做出解釋。

數學要點回顧

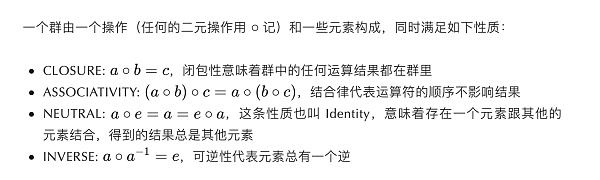

群的定義與性質

群論是抽象代數研究的內容,但抽象代數的一些思想是程序員非常熟悉的。面向對象中的繼承就是一個很好的例子,我們都知道子類繼承了父類后,就能使用父類中定義的方法。可以將抽象代數理解為對一個抽象的數據結構定義了一些性質,由這些性質推導出來的定理對于所有的子類都成立。

慢霧:針對傳言火幣信息泄漏事件不涉及用戶賬戶與資金安全 請保持客觀冷靜對待:據官方消息,慢霧注意到近日有白帽子公開了此前一個火幣已經處理完畢的過往漏洞信息。經慢霧與火幣官方確認,火幣本著負責任披露信息的策略,對本次事件做以下說明:本次事件是小范圍內(4000人)的用戶聯絡信息泄露,信息種類不涉及敏感信息,不涉及用戶賬戶與資金安全。事件發生于2021年6月22日日本站測試環境S3桶相關人員不規范操作導致,相關用戶信息于2022年10月8日已經完全隔離,日本站與火幣全球站無關。本次事件由白帽團隊發現后,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對于火幣安全做出的貢獻。最后提醒請大家冷靜對待,切勿傳謠。[2023/7/1 22:12:01]

沿用剛剛的比喻,來看看群(group)這個數據結構是如何定義的。

慢霧:BXH 第一次被盜資金再次轉移,BTC 網絡余額超 2700 BTC:金色財經報道,10月8日凌晨(UTC+8),慢霧監控到 BXH 第一次被盜資金再次出現異動,經慢霧 MistTrack 分析,異動詳情如下:

黑客地址 0x48c9...7d79 將部分資金(213.77 BTCB,5 BNB 和 1 ETH)轉移至新地址 0xc01f...2aef,接著將資金兌換為 renBTC 跨鏈到 BTC 網絡,跨鏈后地址為 1JwQ...u9oU。1JwQ...u9oU 在此次轉移中接收到的總資金為 204.12 BTC。截止目前,BXH 第一次被盜事件在 BTC 網絡共有 4 個黑客地址,總計余額為 2701.3 BTC,暫未進一步轉移。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/10/8 12:49:28]

慢霧:BXH于BSC鏈被盜的ETH、BTC類資產已全部跨鏈轉至相應鏈:11月3日消息,10月30日攻擊BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗幣過程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兌換平臺,其中部分 ETH 代幣被兌換成 BTC。此外,黑客現已將 13304.6 ETH、642.88 BTCB 代幣從 BSC 鏈轉移到 ETH、BTC 鏈,目前,初始黑客獲利地址仍有 15546 BNB 和價值超 3376 萬美元的代幣。慢霧 AML 將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2021/11/3 6:28:49]

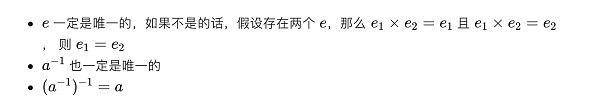

由此可以推出許多有意思的定理:

慢霧:PancakeBunny被黑是一次典型利用閃電貸操作價格的攻擊:幣安智能鏈上DeFi收益聚合器PancakeBunny項目遭遇閃電貸攻擊,慢霧安全團隊解析:這是一次典型的利用閃電貸操作價格的攻擊,其關鍵點在于WBNB-BUNNYLP的價格計算存在缺陷,而BunnyMinterV2合約鑄造的BUNNY數量依賴于此存在缺陷的LP價格計算方式,最終導致攻擊者利用閃電貸操控了WBNB-BUNNY池子從而拉高了LP的價格,使得BunnyMinterV2合約鑄造了大量的BUNNY代幣給攻擊者。慢霧安全團隊建議,在涉及到此類LP價格計算時可以使用可信的延時喂價預言機進行計算或者參考此前AlphaFinance團隊。[2021/5/20 22:24:55]

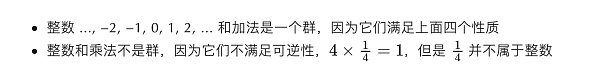

舉幾個例子:

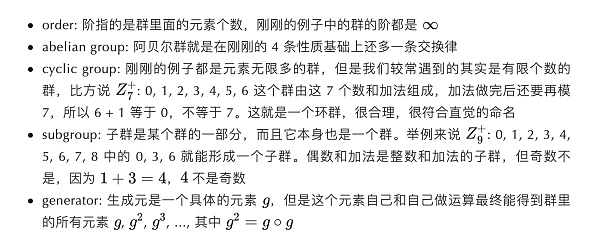

拉格朗日定理

現在介紹一個非常有意思的定理,這個定理的推導在文末引用的視頻中。

“群的階能被子群的階整除。”

為什么說這個定理有意思呢,不僅僅因為它的證明過程串起了剛剛介紹的許多知識,還因為下面的結論:

Ed25519 的實現

現在我們來講 Ed25519,它是 EdDSA 算法的其中一種。EdDSA 有 11 個參數(https://datatracker.ietf.org/doc/html/rfc8032#autoid-3),這些參數的具體選擇對于算法的安全和性能有很大的影響。Ed25519 的具體選擇請參看鏈接(https://datatracker.ietf.org/doc/html/rfc8032#autoid-9)。

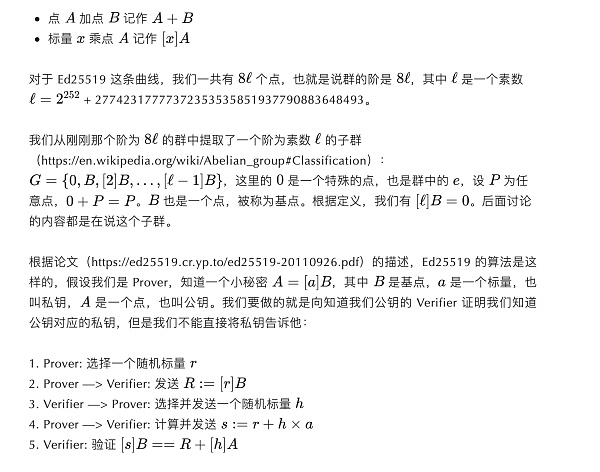

另外,值得一提的是這套算法用到了一個叫 Curve25519(https://datatracker.ietf.org/doc/html/rfc7748#autoid-5)的橢圓曲線。對于橢圓曲線,我們只需知道,它上邊有很多很多點,這些點相加能得到新的點,新的點還是在曲線上。這些點和這個加法能形成一個群。注意這里的橢圓曲線加法(https://www.wikiwand.com/en/Elliptic_curve_point_multiplication)是有特殊定義的。

我們約定如下記法:

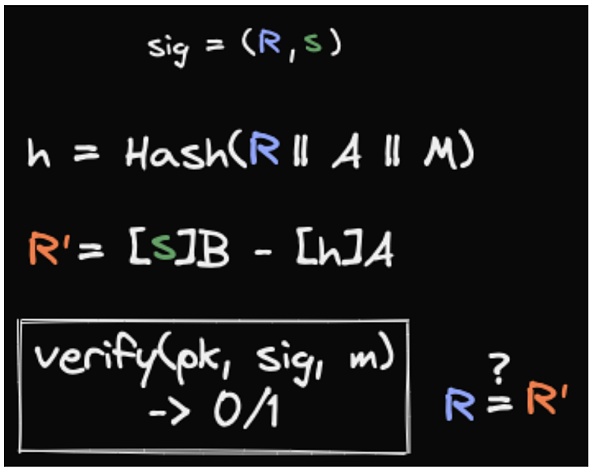

這是個交互式的算法,但是沒關系,有一個技巧叫做 the Fiat – Shamir heuristic(https://link.springer.com/chapter/10.1007%2F3-540-47721-7_12),它可以把任意的交互式算法轉化成非交互式的算法。最終我們會用非交互式算法。

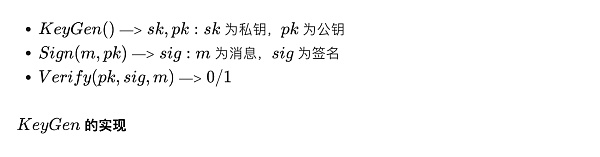

數字簽名算法都會給我們如下 API:

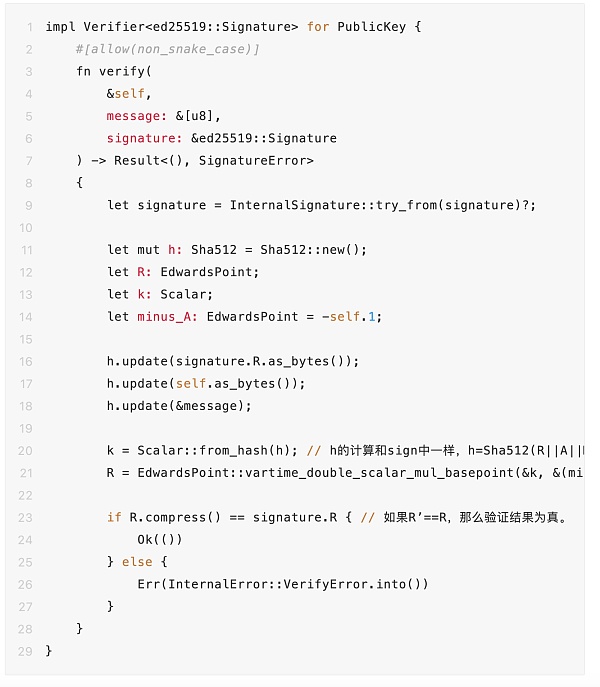

代碼地址(https://github.com/dalek-cryptography/ed25519-dalek/blob/97c22f2d07b3c260726b90c55cd45f34ec34a037/src/public.rs#L322-L355)

代碼地址(https://github.com/dalek-cryptography/ed25519-dalek/blob/97c22f2d07b3c260726b90c55cd45f34ec34a037/src/public.rs#L322-L355)

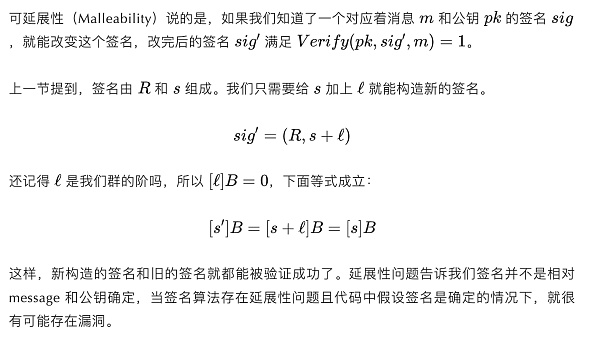

密碼學算法的實現和使用都有非常多要注意的地方。當我們說一個數字簽名算法是安全的,一般指的是即使在攻擊者能夠獲得任意消息的簽名(Chosen Message Attack)的情況下,攻擊者仍然不能偽造簽名。Ed25519 滿足這個性質,但不代表 Ed25519 是絕對安全的。在原始的論文中也提到,可延展性問題是可以接受的,且原始的算法就有這個問題。

慢霧科技

個人專欄

閱讀更多

區塊律動BlockBeats

Foresight News

曼昆區塊鏈法律

GWEI Research

吳說區塊鏈

西柚yoga

ETH中文

金色早8點

金色財經 子木

ABCDE

0xAyA

▌Bernstein:美國批準現貨比特幣ETF的可能性相當高金色財經報道,Bernstein周一在一份研究報告中表示,美國證券交易委員會(SEC)對現貨比特幣(BTC)ETF的立場很難堅持.

1900/1/1 0:00:00作者:Zixi.eth,經緯創投投資人 來源:推特,@Zixi41620514 摘要 2022布局:Questn,Blocksec,Footprint,Xterio,Solv Protocol.

1900/1/1 0:00:00作者:jk 隨著數字貨幣的不斷發展和成熟,比特幣 ETF(Exchange-Traded Fund)正逐漸引起金融界的關注.

1900/1/1 0:00:00作者:Helene Braun,CoinDesk;編譯:松雪,金色財經如果其他國家允許加密行業發展并最終取代傳統銀行業.

1900/1/1 0:00:00近日,國內領先的數字藏品生態平臺iBox鏈盒發布了《足不出戶“逛”世界-2023文旅數字藏品研究報告》(下文簡稱“報告”).

1900/1/1 0:00:00DeFi數據 1、DeFi代幣總市值:460.34億美元 DeFi總市值及前十代幣 數據來源:coingecko2、過去24小時去中心化交易所的交易量33.

1900/1/1 0:00:00