BTC/HKD+0.92%

BTC/HKD+0.92% ETH/HKD+1.39%

ETH/HKD+1.39% LTC/HKD+0.83%

LTC/HKD+0.83% ADA/HKD+2.94%

ADA/HKD+2.94% SOL/HKD+4.32%

SOL/HKD+4.32% XRP/HKD+1.45%

XRP/HKD+1.45%前言

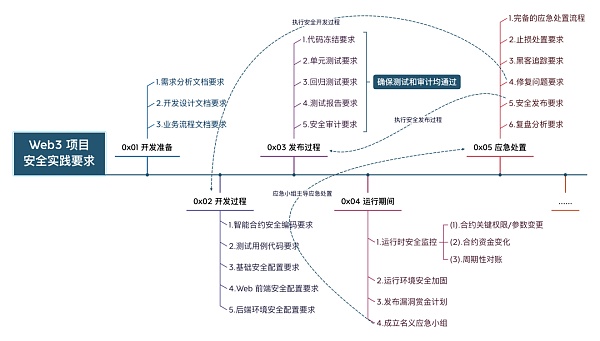

慢霧安全團隊開源 -- Web3 項目安全實踐要求,提供了詳細的實踐要求和建議來幫助 Web3 項目研發團隊識別和防范這些潛在的安全風險。Web3 項目方可以參考本文提供的安全實踐要求,掌握相應的安全技能,提高 Web3 項目的安全性,以便更好地保護項目和用戶的資產安全。

Web3 項目安全實踐要求包含如下的內容:

現今針對 Web3 項目的攻擊手法層出不窮,且項目之間的交互也越發復雜,在各個項目之間的交互經常會引入新的安全問題,而大部分 Web3 項目研發團隊普遍缺少的一線的安全攻防經驗,并且在進行 Web3 項目研發的時候重點關注的是項目整體的商業論證以及業務功能的實現,而沒有更多的精力完成安全體系的建設,因此在缺失安全體系的情況下很難保證 Web3 項目在整個生命周期的安全性。

通常項目方團隊為了確保 Web3 項目的安全會聘請優秀的區塊鏈安全團隊對其代碼進行安全審計,在進行安全審計的時候,才能夠更好地實現各種安全實踐要求,但是區塊鏈安全團隊的審計僅僅是短期的引導,并不能讓項目方團隊建立屬于自己的安全體系。

因此慢霧安全團隊開源了 Web3 項目安全實踐要求來持續性幫助區塊鏈生態中的項目方團隊掌握相應的 Web3 項目的安全技能,希望項目方團隊能夠基于 Web3 項目安全實踐要求建立和完善屬于自己的安全體系,在審計之后也能具備一定的安全能力。

0x01 開發準備

需求分析文檔要求

1. 確保包含項目的詳盡描述

2. 確保包含項目解決的問題

3. 確保包含安全/隱私風險評估

開發設計文檔要求

1. 確保包含項目的架構設計圖

Aurora Labs 為Web3企業推出 Borealis Business:6月30日消息,Aurora 背后核心開發團隊 Aurora Labs 宣布推出 Borealis Business,旨在幫助 Web3 企業解決交易費用問題,用戶無需支付交易費用。Borealis Business 是通過 Aurora Cloud 提供的交易處理和會計服務,使企業能夠有效管理交易費用,同時保持對其成本的完全控制。通過利用 Borealis Business 核心的規則引擎,企業可以將交易成本轉移給 DApp 等第三方。[2023/6/30 22:10:57]

2. 確保包含代碼中函數的功能描述

3. 確保包含代碼中合約之間的關聯關系描述

4. 確保安全/隱私的要求被正確實施

業務流程文檔要求

1. 確保包含項目中每個業務流程的描述

2. 確保包含詳盡的業務流程圖

3. 確保包含詳盡的資金鏈路圖

智能合約安全編碼要求

1. 確保包含盡可能基于 OpenZeppelin 等知名 library 進行開發

2. 確保包含使用 SafeMath 或 0.8.x 的編譯器來避免絕大部分溢出問題

3. 確保遵循函數命名規范,參考:solidity style guide

(https://docs.soliditylang.org/en/v0.8.14/style-guide.html)

4. 確保函數和變量可見性采用顯性聲明

5. 確保函數返回值被顯性賦值

6. 確保函數功能和參數注釋完備

7. 確保外部調用正確檢查返回值,包含:transfer,transferFrom,send,call,delegatecall 等

8. 確保 interface 的參數類型返回值等實現是正確的

9. 確保設置合約關鍵參數時有進行鑒權并使用事件進行記錄

Connected 2023: Web3社交黑客馬拉松在DoraHacks.io正式啟動:據官方消息,Connected 2023: A Web3 Social Hackathon項目申請入口已在開發者激勵平臺DoraHacks.io開啟。本次活動由Web3社交圖譜協議CyberConnect和BNB Chain聯合舉辦,利用DoraHacks平臺支持的自由組織黑客馬拉松工具發起。活動贊助商來自Notifi、Lit、Livepeer和XMTP,總資助池超50,000美元,項目提交截止時間為3月10日。[2023/2/17 12:13:36]

10. 確保可升級模型的新的實現合約的數據結構與舊的實現合約的數據結構是兼容的

11. 確保代碼中涉及算數運算的邏輯充分考慮到精度問題,避免先除后乘導致可能的精度丟失的問題

12. 確保 call 等 low level 調用的目標地址和函數是預期內的

13. 使用 call 等 low level 調用的時候要根據業務需要限制 Gas

14. 編碼規范進行約束,遵循:先判斷,后寫入變量,再進行外部調用 (Checks-Effects-Interactions)

15. 確保業務上交互的外部合約是互相兼容的,如:通縮/通脹型代幣, ERC-777, ERC-677, ERC-721 等可重入的代幣,參考:重入漏洞案例

(https://medium.com/amber-group/preventing-re-entrancy-attacks-lessons-from-history-c2d96480fac3)

16. 確保外部調用充分考慮了重入的風險

17. 避免使用大量循環對合約的 storage 變量進行賦值/讀取

18. 盡可能避免權限過度集中的問題,特別是修改合約關鍵參數部分的權限,要做權限分離,并盡可能采用治理,timelock 合約或多簽合約進行管理

19. 合約的繼承關系要保持線性繼承,并確保繼承的合約業務上確實需要

20. 避免使用鏈上的區塊數據作為隨機數的種子來源

日本首相:將大力推動元宇宙和NFT等Web3服務的使用:10月3日消息,日本首相岸田文雄在臨時國會會議上進行了政策演講,其中提到將大力推動元宇宙和NFT等Web3服務的使用,他還將“擴大Web3服務的使用”列為“向數字化轉型投資”的目標之一。

此外據Itmedia報道,日本去年新設立的政府機構“數字廳”于9月30日宣布將召開“Web3研究會”,根據日本內閣6月份決定“實現數字社會的優先計劃”的政策,將考慮推廣NFT等Web3相關技術。該活動的日程和議程尚未公布。(Coinpost)[2022/10/3 18:38:25]

21. 確保隨機數的獲取和使用充分考慮回滾攻擊的可能

22. 盡量使用 Chainlink 的 VRF 來獲取可靠的隨機數,參考:Chainlink VRF

(https://docs.chain.link/vrf/v2/introduction)

23. 避免使用第三方合約的 token 數量直接計算 LP Token 價格,參考:如何正確獲取 LP 的價

(https://blog.alphaventuredao.io/fair-lp-token-pricing/)

24. 通過第三方合約獲取價格的時候避免單一的價格來源,建議采用至少 3 個價格來源

25. 盡可能在關鍵的業務流程中使用事件記錄執行的狀態用于對項目運行時的數據分析

26. 預留全局與核心業務緊急暫停的開關,便于發生黑天鵝事件的時候及時止損

測試用例代碼要求

1. 確保包含業務流程/函數功能可用性測試

2. 確保包含單元測試覆蓋率 95% 以上,核心代碼覆蓋率要達到 100%

基礎安全配置要求

1. 確保官方郵箱使用知名服務商,如 Gmail

2. 確保官方郵箱賬號強制開啟 MFA 功能

3. 確保使用知名域名服務商,如 GoDaddy

4. 確保域名服務商平臺的賬號開啟 MFA 安全配置

本體聯合創始人季宙棟:區塊鏈將成為Web3.0的基礎設施:金色財經現場報道,7月6日,由杭州市余杭區政府指導,杭州未來科技城管委會、巴比特主辦的2020杭州區塊鏈國際周在杭州舉辦。在主題為《Web3.0:人人都來打造一個美麗新世界》的圓桌上,本體聯合創始人季宙棟表示,Web3.0是Web2.0自然的進化,是解決下一時代的需求,幫助人與AI協作起來。在Web3.0時代,區塊鏈將成為其基礎的設施,幫助個人在公開透明的環境里實現身份數字化,資產數字化。[2020/7/6]

5. 確保使用優秀的 CDN 服務提供商,如 Akamai、Cloudflare

6. 確保 DNS 配置開啟了 DNSSec,在域名服務管理平臺上為管理賬號設置強口令并開啟 MFA 認證

7. 確保全員的手機和電腦設備使用殺軟件,如卡巴斯基、AVG 等

Web 前端安全配置要求

1. 確保全站的 HTTP 通訊采用 HTTPS

2. 確保配置了 HSTS,以防止中間人攻擊,如:DNS hijacking,BGP hijacking,參考:HSTS 配置介紹

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Strict-Transport-Security)

3. 確保配置了 X-FRAME-OPTIONS,以防止 Clickjacking 攻擊,參考:X-FRAME-OPTIONS 配置介紹

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options)

4. 確保配置了 X-Content-Type-Options,以對抗瀏覽器 sniff ?為導致的?險,參考:X-Content-Type-Options 配置介紹

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Content-Type-Options)

聲音 | XT聯合創始人Weber WOO:泡沫是技術發展的先驅:1月11日,在區塊鏈研習社全國行方舟計劃武漢站暨三周年慶典上,在“區塊鏈底層技術創新與虛擬經濟”的圓桌論壇上。社交化交易平臺XT.com聯合創始人Weber WOO表示,投機不一定是好事,但投機在行業發展初期,一定是有非常大的促進作用,沒有搏擊機會的話,很多人可能不會進入這個行業。股票最初發明地荷蘭、互聯網泡沫以及區塊鏈行業的泡沫,很多泡沫都是技術發展的先驅,都為技術發展做出了貢獻。

從整個區塊鏈行業看,區塊鏈行業市值2000億美金,比特幣占到差不多70%,所以剩下的里面會有非常大的機會,而且區塊鏈是一個全球化的行業,能把業務觸達世界范圍內很多地方,這也是區塊鏈的魅力所在。[2020/1/11]

5. 確保配置了 CSP 策略,以防止 XSS 攻擊,參考:CSP 內容安全策略介紹

(https://developer.mozilla.org/en-US/docs/Web/HTTP/CSP)

6. 確保與權限和用戶憑證相關的 Cookie 配置了 HttpOnly, Secure, Expires, SameSite 標志,參考:Cookie 配置介紹

(https://developer.mozilla.org/en-US/docs/Web/HTTP/Cookies)

7. 確保不同業務的子域嚴格劃分開,避免子域的 XSS 問題互相影響

8. 確保引用的第三方資源使用了 integrity 屬性進行限制,避免第三方被黑導致項目方的站點受到影響,參考:SRI 配置介紹

(https://developer.mozilla.org/zh-CN/docs/Web/Security/Subresource_Integrity)

9. 確保正確配置 CORS,僅允許指定 origin 域,協議和端口訪問項目的資源,參考:CORS 配置介紹

(https://developer.mozilla.org/zh-CN/docs/Web/HTTP/CORS)

10. 確保業務中實現的 addEventListener/postMessage 有檢查消息的 origin 和 target,參考:postMessage 安全介紹

(https://developer.mozilla.org/zh-CN/docs/Web/API/Window/postMessage)

后端環境安全配置要求

1. 確保選用優秀的云服務器提供商,如:AWS、Google 云等

2. 確保項目使用到的云平臺管理賬號使用強口令并開啟 MFA 認證

3. 確保項目代碼部署到服務器前對服務器進行安全加固,如:安裝 HIDS,采用 SSH Key 進行登錄,設置 SSH 登錄 alert,設置 SSH 登錄 google-auth 等

4. 確保使用專業軟件監控服務、服務器可用性,如 APM、Zabbix

5. 確保使用專業的機構定期測試項目安全性,如 SlowMist、Trail of Bits 等

0x03 發布過程

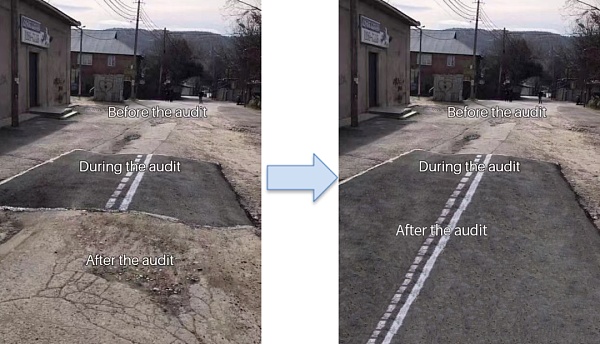

需要有完備的安全上線發布流程,可以參考如下的內容進行細化:

代碼凍結要求

在預計的上線時間倒推 2 天,即上線 2 天前必須凍結代碼不再做任何代碼改動

單元測試要求

1. 確保單元測試覆蓋率 95% 以上,核心代碼覆蓋率 100%

2. 確保輸出單元測試的覆蓋率報告

回歸測試要求

在上線 1 天前執行單元測試并進行回歸測試

測試報告要求

上線前 0.5 天由開發及測試共同完成測試報告,如果不通過(含單元測試、回歸測試),則推遲上線時間,開發完成修改后重新進入代碼凍結階段(即推遲至少 2 天)

安全審計要求

1. 安全審計人員在代碼凍結后進入整體安全回歸,如發現任一漏洞或安全隱患(嚴重、高危、中危),則推遲上線時間,開發完成修改后重新進入代碼凍結(即推遲至少 2 天)

2. 安全審計需要至少三個團隊進行獨立的審計,可以采用 1 個內部團隊 + 2 個外部團隊

運行時安全監控

盡可能的通過關鍵業務流程中觸發的事件來發現項目運行時的安全問題,如:

1. 合約關鍵權限/參數變更:監控管理角色發生變更的事件,管理角色修改合約關鍵參數的事件,及時發現私鑰可能被盜的情況

2. 合約資金變化:監控價格變動及合約資金變動的情況,及時發現可能的閃電貸等攻擊

3. 周期性對賬:周期性對鏈上的事件與交易進行對賬,及時發現可能的業務邏輯上的問題

運行環境安全加固

1. 確保實施前端代碼所在服務器的安全加固,如:安裝 HIDS (https://www.aliyun.com/product/aegis),采用 SSH Key 進行登錄,設置 SSH 登錄 alert (https://medium.com/@alessandrocuda/ssh-login-alerts-with-sendmail-and-pam-3ef53aca1381),設置 SSH 登錄 google-auth (https://goteleport.com/blog/ssh-2fa-tutorial/) 等

2. 確保 DNS 配置開啟了 DNS Sec,在域名服務管理平臺上為管理賬號設置強口令并開啟 2 次認證

3. 確保項目使用到的云平臺管理賬號使用了強口令并開啟了 2 次認證

發布漏洞賞金計劃

發布漏洞賞金計劃或入駐知名的漏洞賞金平臺, 吸引社區白帽子為項目保駕護航;可以選擇 BugRap (https://bugrap.io/), code4rena (https://code4rena.com/), immunefi (https://immunefi.com/)

成立名義應急小組

成立名義應急小組并對外提供聯系方式,由應急小組負責處理白帽子發現的問題或在黑天鵝事件爆發時主導團隊成員進行應急處置

完備的應急處置流程

盡可能地制定完備地應急處置流程,有條不紊地根據應急處置流程來處置黑天鵝事件

止損處置要求

1. 根據問題影響的范圍和危害程度,及時通過緊急暫停開關進行止損

2. 通知社區成員發生黑天鵝事件,避免用戶繼續與項目進行交互導致虧損

黑客追蹤要求

1. 迅速分析黑客的獲利地址,并留存 PC/Web/服務器的訪問日志(如果有木馬請留存木馬文件)

2. 對服務器進行快照,及時保留被黑現場

3. 聯系專業的安全團隊協助進行追蹤,如: MistTrack 追蹤分析平臺 (https://misttrack.io/), Chainalysis (https://www.chainalysis.com/)

修復問題要求

1. 與專業安全團隊討論問題的最佳修復方案

2. 正確實施修復方案并請專業的安全團隊進行驗證

安全發布要求

執行發布過程要求,確保一切代碼的變更均有經過測試和安全審計

復盤分析要求

1. 披露驗尸報告并與社區成員同步修復方案及補救措施

2. 驗尸報告需要同步問題的本質原因,問題的影響范圍,具體的損失,問題的修復情況,黑客的追蹤等相關進展

總結

安全是動態管理的過程,僅依賴于第三方安全團隊的短期審計并不能真正保障項目長期安全穩定地運行。因此,建立和完善 Web3 項目的安全體系是至關重要的,項目方團隊自身具備一定的安全能力才能更好的保障 Web3 項目安全穩定地運行。

除此之外,我們建議項目方團隊還應該積極參與安全社區,學習最新的安全攻防技術和經驗,與其他項目方團隊和安全專家進行交流和合作,共同提高整個生態的安全性。同時,加強內部安全培訓和知識普及,提高全員的安全意識和能力,也是建立和完善安全體系的重要步驟。

最后,Web3 項目安全實踐要求目前屬于 v0.1 版本,并且還在持續的完善,如果你有更好的建議,歡迎提交反饋。

慢霧科技

個人專欄

閱讀更多

金色財經 善歐巴

金色早8點

白話區塊鏈

Odaily星球日報

Arcane Labs

歐科云鏈

MarsBit

深潮TechFlow

BTCStudy

鏈得得

編譯:liurui@Web3CN.Pro經歷幾年的發酵,NFT褪去了晦澀的外殼,關于“它是什么”多數人已了然于心.

1900/1/1 0:00:00作者:Hashkey Group 前言:以太坊已在北京時間4月13日上午成功完成了 Shapella 升級,截至 8:35 已提取 1.735 萬枚以太坊,存入 128 枚.

1900/1/1 0:00:00原文作者:Leo、Jaleel,BlockBeats誰能想到,在短短幾天里,募集了 921 個 ETH 被社區極度看好的新項目因合約寫錯導致資產被鎖死.

1900/1/1 0:00:00作者:Alana Levin,Variant編譯:深潮 TechFlowNFT 市場結構與 FT 市場結構大不相同.

1900/1/1 0:00:00截至目前,美國針對 Web3 虛擬資產行業尚未形成統一的監管框架,呈現“多頭監管”的態勢,主要在聯邦和州這兩個層面進行監管,并由以美國證券交易委員會(SEC)為代表的金融監管機構.

1900/1/1 0:00:00上周發生香港的 Web3 嘉年華,我雖然沒去,但是心向往之,也密切關注其中的新觀點、新見解。學到不少,但有一點特別不滿意,就是在公開的討論中沒有人去提及一個最為重要的問題:香港 Web3 新政背.

1900/1/1 0:00:00