BTC/HKD-0.27%

BTC/HKD-0.27% ETH/HKD-0.29%

ETH/HKD-0.29% LTC/HKD-0.52%

LTC/HKD-0.52% ADA/HKD-0.22%

ADA/HKD-0.22% SOL/HKD-0.6%

SOL/HKD-0.6% XRP/HKD-0.11%

XRP/HKD-0.11%BlockBeats 注:Aave打造的 LensProtocol 社交協議并非一個社交產品,而是協議服務層,幫助開發者在其上構建各類社交產品。目前Web3社交產品雖然給予了用戶數據所有權,但仍沒有解決用戶數據在不同 web3 社交產品中互通性的問題。對此,BuidlerDAO 創始人 Jason Chen 在推特對 LensProtocol 社交協議進行簡要分析, BlockBeats 整理如下:

淺研了一下 LensProtocol, 由 Aave 團隊打造的 web3 社交協議,它本身不是一個前端的社交產品,而是一個中后端的協議服務層,開發者基于其提供的 API 可以在上面低成本構建出社交產品,這應該也就是為什么 lens 的 logo-kjct 是一束花的原因吧,它希望自己成為這片社交花園里的根和土壤,開發者們可以在其之上種出鮮花 。

相信大多數人對于 web3 的主要敘事都在于痛斥 web2 的 facebook、twitter 等公司壟斷用戶數據權,制造數據孤島,用戶擁有自己的社交數據和關系鏈也是 web3 原生的重要敘事,于是也冒出了很多號稱 web3 twitter 的產品,但到現在為止 web3 的社交產品依然沒有出現殺手級應用。

Beosin:SheepFarm項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的SheepFarm項目遭受漏洞攻擊,Beosin分析發現由于SheepFarm合約的register函數可以多次調用,導致攻擊者0x2131c67ed7b6aa01b7aa308c71991ef5baedd049多次利用register函數增大自身的gems,再利用upgradeVillage函數在消耗gems的同時累加yield屬性,最后調用sellVillage方法把yield轉換為money后再提款。本次攻擊導致項目損失了約262個BNB,約7.2萬美元。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/16 13:10:39]

Web3 社交殺手級應用還未出現,我覺得拋開行業成熟度原因主要在于兩點 :

安全團隊:獲利約900萬美元,Moola協議遭受黑客攻擊事件簡析:10月19日消息,據Beosin EagleEye Web3安全預警與監控平臺監測顯示,Celo上的Moola協議遭受攻擊,黑客獲利約900萬美元。Beosin安全團隊第一時間對事件進行了分析,結果如下:

第一步:攻擊者進行了多筆交易,用CELO買入MOO,攻擊者起始資金(182000枚CELO).

第二步:攻擊者使用MOO作為抵押品借出CELO。根據抵押借貸的常見邏輯,攻擊者抵押了價值a的MOO,可借出價值b的CELO。

第三步:攻擊者用貸出的CELO購買MOO,從而繼續提高MOO的價格。每次交換之后,Moo對應CELO的價格變高。

第四步:由于抵押借貸合約在借出時會使用交易對中的實時價格進行判斷,導致用戶之前的借貸數量,并未達到價值b,所以用戶可以繼續借出CELO。通過不斷重復這個過程,攻擊者把MOO的價格從0.02 CELO提高到0.73 CELO。

第五步:攻擊者進行了累計4次抵押MOO,10次swap(CELO換MOO),28次借貸,達到獲利過程。

本次遭受攻擊的抵押借貸實現合約并未開源,根據攻擊特征可以猜測攻擊屬于價格操縱攻擊。截止發文時,通過Beosin Trace追蹤發現攻擊者將約93.1%的所得資金 返還給了Moola Market項目方,將50萬CELO 捐給了impact market。自己留下了總計65萬個CELO作為賞金。[2022/10/19 17:32:31]

第一,在此之前多數 web3 社交產品依然在走制造數據孤島的老路。怎么理解呢?基于區塊鏈的社交產品確實可以讓用戶成為他數據的 owner,但產品數據的邊界依然是合約,如果用戶使用了 10 個產品,則用戶的數據會散落在 10 個獨立合約中,且每個產品合約的數據格式和標準都不一樣,雖然透明了,但孤島依然存在。

安全團隊:LPC項目遭受閃電貸攻擊簡析,攻擊者共獲利約45,715美元:7月25日,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,LPC項目遭受閃電貸攻擊。成都鏈安安全團隊簡析如下:攻擊者先利用閃電貸從Pancake借入1,353,900個LPC,隨后攻擊者調用LPC合約中的transfer函數向自己轉賬,由于 _transfer函數中未更新賬本余額,而是直接在原接收者余額recipientBalance值上進行修改,導致攻擊者余額增加。隨后攻擊者歸還閃電貸并將獲得的LPC兌換為BUSD,最后兌換為BNB獲利離場。本次攻擊項目方損失845,631,823個 LPC,攻擊者共獲利178 BNB,價值約45,715美元,目前獲利資金仍然存放于攻擊者地址上(0xd9936EA91a461aA4B727a7e3661bcD6cD257481c),成都鏈安“鏈必追”平臺將對此地址進行監控和追蹤。[2022/7/25 2:36:51]

從而導致用戶的社交數據依然無法打通,用戶在各個產品中產生的數據雖然屬于其自己,因為獨立的合約和不一致的數據格式,依然無法「帶走」,假設一個產品掛了,那在此之前所產生的社交數據也很難被利用起來,除非其他的產品專門投入資源去做數據同步,所以目前 web3 社交產品只解決了擁有的問題,而非連接。

慢霧:Avalanche鏈上Zabu Finance被黑簡析:據慢霧區情報,9月12日,Avalanche上Zabu Finance項目遭受閃電貸攻擊,慢霧安全團隊進行分析后以簡訊的形式分享給大家參考:

1.攻擊者首先創建兩個攻擊合約,隨后通過攻擊合約1在Pangolin將WAVAX兌換成SPORE代幣,并將獲得的SPORE代幣抵押至ZABUFarm合約中,為后續獲取ZABU代幣獎勵做準備。

2.攻擊者通過攻擊合約2從Pangolin閃電貸借出SPORE代幣,隨后開始不斷的使用SPORE代幣在ZABUFarm合約中進行`抵押/提現`操作。由于SPORE代幣在轉賬過程中需要收取一定的手續費(SPORE合約收取),而ZABUFarm合約實際接收到的SPORE代幣數量是小于攻擊者傳入的抵押數量的。分析中我們注意到ZABUFarm合約在用戶抵押時會直接記錄用戶傳入的抵押數量,而不是記錄合約實際收到的代幣數量,但ZABUFarm合約在用戶提現時允許用戶全部提取用戶抵押時合約記錄的抵押數量。這就導致了攻擊者在抵押時ZABUFarm合約實際接收到的SPORE代幣數量小于攻擊者在提現時ZABUFarm合約轉出給攻擊者的代幣數量。

3.攻擊者正是利用了ZABUFarm合約與SPORE代幣兼容性問題導致的記賬缺陷,從而不斷通過`抵押/提現`操作將ZABUFarm合約中的SPORE資金消耗至一個極低的數值。而ZABUFarm合約的抵押獎勵正是通過累積的區塊獎勵除合約中抵押的SPORE代幣總量參與計算的,因此當ZABUFarm合約中的SPORE代幣總量降低到一個極低的數值時無疑會計算出一個極大的獎勵數值。

4.攻擊者通過先前已在ZABUFarm中有進行抵押的攻擊合約1獲取了大量的ZABU代幣獎勵,隨后便對ZABU代幣進行了拋售。

此次攻擊是由于ZabuFinance的抵押模型與SPORE代幣不兼容導致的,此類問題導致的攻擊已經發生的多起,慢霧安全團隊建議:項目抵押模型在對接通縮型代幣時應記錄用戶在轉賬前后合約實際的代幣變化,而不是依賴于用戶傳入的抵押代幣數量。[2021/9/12 23:19:21]

第二,開發一個社交產品的成本也很高。其實這個成本主要還是在中后端,但是中后端的功能確可以被窮舉且標準化,不外乎就是點贊、關注、發帖、收藏等功能,而前端業務層看似紛繁復雜也不過就是基于中后端標準功能的組合拼裝 。

慢霧:Spartan Protocol被黑簡析:據慢霧區情報,幣安智能鏈項目 Spartan Protocol 被黑,損失金額約 3000 萬美元,慢霧安全團隊第一時間介入分析,并以簡訊的形式分享給大家參考:

1. 攻擊者通過閃電貸先從 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借來的一部分 WBNB 不斷的通過 swap 兌換成 SPT1,導致兌換池中產生巨大滑點;

3. 攻擊者將持有的 WBNB 與 SPT1 向 WBNB-SPT1 池子添加流動性獲得 LP 憑證,但是在添加流動性的時候存在一個滑點修正機制,在添加流動性時將對池的滑點進行修正,但沒有限制最高可修正的滑點大小,此時添加流動性,由于滑點修正機制,獲得的 LP 數量并不是一個正常的值;

4. 隨后繼續進行 swap 操作將 WBNB 兌換成 SPT1,此時池子中的 WBNB 增多 SPT1 減少;

5. swap 之后攻擊者將持有的 WBNB 和 SPT1 都轉移給 WBNB-SPT1 池子,然后進行移除流動性操作;

6. 在移除流動性時會通過池子中實時的代幣數量來計算用戶的 LP 可獲得多少對應的代幣,由于步驟 5,此時會獲得比添加流動性時更多的代幣;

7. 在移除流動性之后會更新池子中的 baseAmount 與 tokenAmount,由于移除流動性時沒有和添加流動性一樣存在滑點修正機制,移除流動性后兩種代幣的數量和合約記錄的代幣數量會存在一定的差值;

8. 因此在與實際有差值的情況下還能再次添加流動性獲得 LP,此后攻擊者只要再次移除流動性就能再次獲得對應的兩種代幣;

9. 之后攻擊者只需再將 SPT1 代幣兌換成 WBNB,最后即可獲得更多的 WBNB。詳情見原文鏈接。[2021/5/2 21:17:59]

所以我認為 lens 也是基于這兩點認為如果他們再做一個社交產品,也不過就是市面上的 10 個產品變成了 11 個,繼續增加孤島,所以他們把自己向下藏了一層,首先制定了標準,將什么樣的行為需要鑄造為 NFT,發布的內容需要用什么樣的數據格式等問題都標準化,能夠保證基于其標準所開發出的產品是不存在孤島問題。

其次通過閱讀其開發者文檔會發現 lens 的模塊化設計非常充分,將能力拆分的顆粒度很細,盡可能做了解耦,從而便于開發者在上面去靈活的拓展業務邏輯。

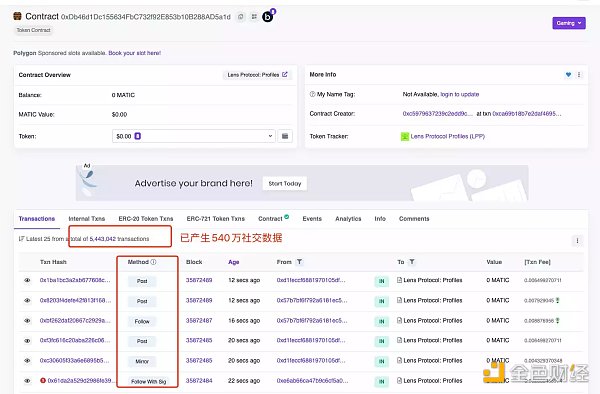

如下圖所示,這是 lens 的主合約,可以看到其上面已經產生了 540 萬條社交數據,包含了發布、收藏、關注等動作,所以 lens 打造了一個大陸,而不是一個孤島。

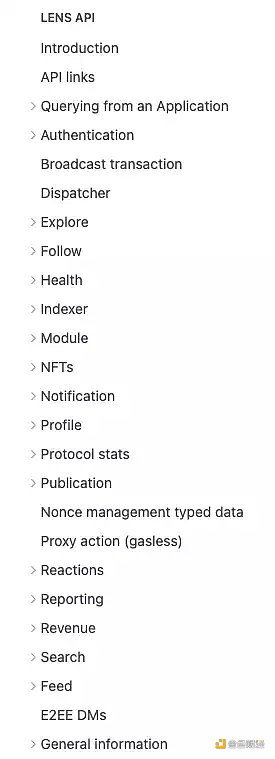

關于標準,分為接口標準和數據標準,首先說一下接口標準,如下圖 1 所示這是 lens 提供的所有一級 API,基本上社交關系的主要能力都包括了,圖 2 是單關注這一個能力所拆分出來的二級 API,可見其顆粒度是做的很細的,開發者可以基于這些 API 自由拼裝組合。

數據標準則又細分為 NFT 和非 NFT 兩類,lens 的核心數據圍繞 NFT 展開,首先每個用戶需要一個.lens 域名才能擁有個人主頁,其他的數據都是掛在這個域名下的,這個域名本身是一個 721 類型的 NFT,從這個角度也算是 DID 的范疇。

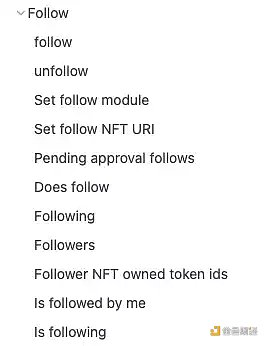

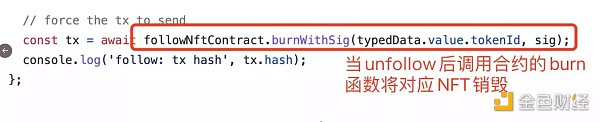

除了域名外用戶的關注、收藏等動作也會被鑄造為 NFT,如圖 1 當用戶進行關注時,觸發了合約的 follow 函數,從所產生的鏈上數據可以看到 mint 了一個 NFT,如圖 2 當取關的話則會將該 NFT 銷毀掉 。

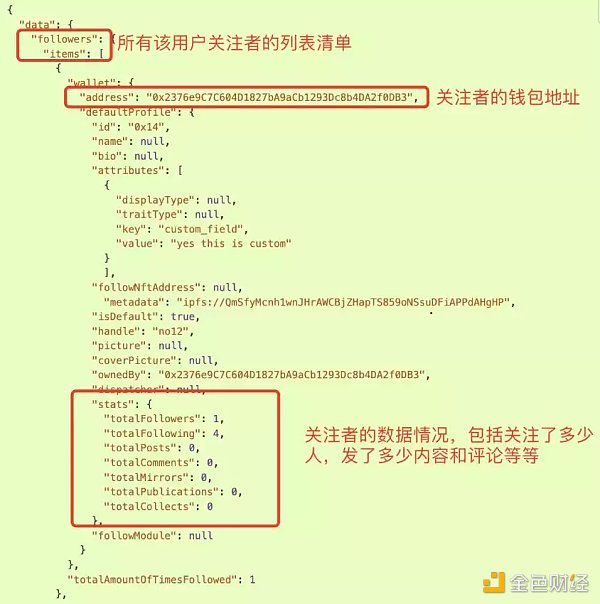

社交數據其實是索引關系非常復雜的,lens 的接口對于開發者也非常方便,將鏈上數據包了一層不需要開發者自己去分析數據,而是如下圖為例,如果需要查詢某個人的關注者,通過接口可以直接以很清晰的以拉清單的形式將數據獲取到并層層下鉆。

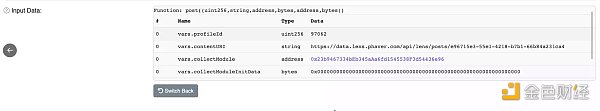

另外對于 post 內容發布,首先它不是作為 NFT 呈現的,我在此之前還以為用戶發的內容都會鑄造成 NFT,如圖 1 所示就是正常的鏈上數據寫入的過程,這里我還沒有理解清楚為什么 lens 不把他們做成 NFT。如圖 2 這是 post 的寫入數據,包含的數據有掛載在誰身上,掛載的內容是什么,發布內容用 contentURI 一個外鏈來索引 。

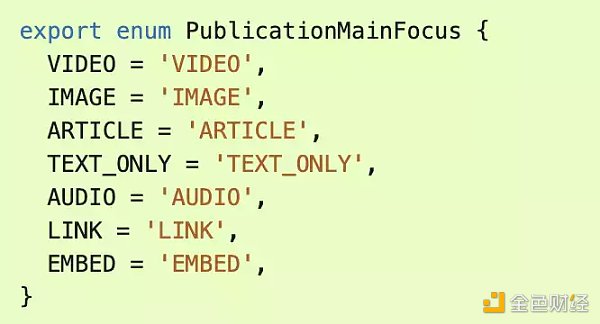

具體內容則是存儲在鏈下的,contentURI 會指向一個存儲地址,但是 lens 對于數據的存儲格式也是有一套標準規范的,這樣就可以達到上文中提到的各產品基于 lens 構建后可以互通的效果,如圖 1 為解析出來的一個數據格式,包括名稱、內容、類型等。圖 2 為枚舉的數據格式,圖文音視頻等都包括,從而結構化內容數據。

以上就是對于 lens 的淺研,不愧是 Aave 出來的,確實對 web3 的原生很透徹,基于 lens 誕生出來 web3 原生 twitter 的可能性還是很大的,也許是研究還不夠深,也存一些疑惑,比如個人主頁是一個.lens 的 nft 域名,而所有的數據和關系鏈都掛在上面,但是該 nft 又是可以買賣的,社交關系可以買賣我覺得還是挺奇怪的。

區塊律動BlockBeats

媒體專欄

閱讀更多

金色財經

CertiK中文社區

虎嗅科技

web3中文

深潮TechFlow

念青

DeFi之道

CT中文

在2022年12月1日參議院農業委員會的一次聽證會上,呼吁國會迅速行動,通過CFTC的法律,以防止FTX崩潰后資金的進一步損失.

1900/1/1 0:00:00圖片來源:由 無界版圖AI 工具生成在 FTX 的困境所帶來的突然沖擊之后,加密貨幣市場參與者繼續進行重新調整.

1900/1/1 0:00:00作者:Zixi.eth 又到了一年尾聲,我們來嘗試總結2022發生的故事,并來看看2023可能發生什么。2022是一個高開低走的一年.

1900/1/1 0:00:00本文來自 Bloomberg Intelligence,原文作者:Mike McGlone、Jamie Douglas、Eric Balchunas 和 James SeyffartO.

1900/1/1 0:00:00今日,Ankr 的部署者密鑰疑似被泄露, 10 萬億枚 aBNBc 被鑄造,其在 Pancake 上的交易池流動性被掏空.

1900/1/1 0:00:00作者:Tony 2014年,以太坊聯合創始人加文·伍德(Gavin Wood)提出Web 3.0概念,將其描述為一種全新的互聯網運行模式:用戶自己發布、保管信息,不可追溯并且永不被泄露.

1900/1/1 0:00:00