BTC/HKD+0.19%

BTC/HKD+0.19% ETH/HKD+0.79%

ETH/HKD+0.79% LTC/HKD+0.66%

LTC/HKD+0.66% ADA/HKD+2.5%

ADA/HKD+2.5% SOL/HKD+1%

SOL/HKD+1% XRP/HKD+0.86%

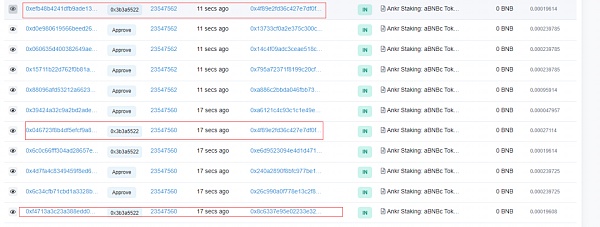

XRP/HKD+0.86%2022年12月2日,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,AnkStaking的aBNBc Token項目遭受私鑰泄露攻擊,攻擊者通過Deployer地址將合約實現修改為有漏洞的合約,攻擊者通過沒有權限校驗的0x3b3a5522函數鑄造了大量aBNBc代幣后賣出,攻擊者共獲利5500個BNB和534萬枚USDC,約700萬美元,Beosin Trace將持續對被盜資金進行監控。Beosin安全團隊現將事件分析結果與大家分享如下。

據了解,Ankr 是一個去中心化的 Web3 基礎設施提供商,可幫助開發人員、去中心化應用程序和利益相關者輕松地與一系列區塊鏈進行交互。

Cosmos公布NFT黑客松獲獎結果,NFTokenizer、CosmoSwap和Lendlord獲獎:7月4日消息,Cosmos 公布 NFT 黑客松獲獎結果,NFTokenizer、CosmoSwap 和 Lendlord 分別取得前三名的成績。

據悉,NFTokenizer 構建在 Neutron 之上,允許用戶將任何資產代幣化為具有跨鏈兼容性的 NFT;CosmoSwap 是一個 DeFi 聚合器,通過利用 IBC 可執行跨鏈代幣交換;Lendlord 是跨鏈 NFT 租賃平臺,使用戶能夠跨 IBC 鏈無縫出借、租賃和管理 NFT。[2023/7/4 22:17:14]

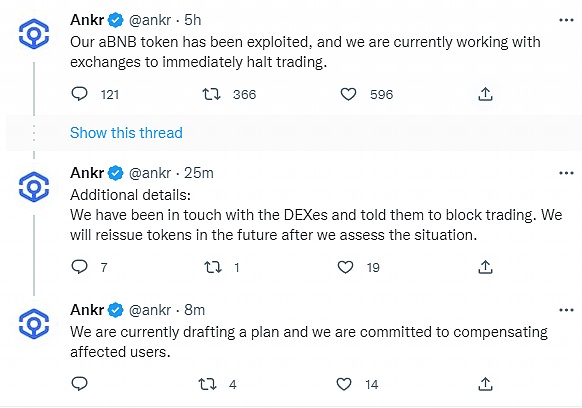

攻擊發生之后,Ankr 針對 aBNBc 合約遭到攻擊一事稱,「目前正在與交易所合作以立即停止交易。Ankr Staking 上的所有底層資產都是安全的,所有基礎設施服務不受影響。」

SushiSwap的BentoBoxv1合約遭受攻擊,黑客獲利約2.6萬美元:金色財經報道,據區塊鏈安全審計公司Beosin監測顯示,SushiSwap的BentoBoxv1合約,據Beosin安全技術人員分析,該攻擊是由于Kashi Medium Risk ChainLink價格更新晚于抵押/借貸后。在兩筆攻擊交易中,攻擊者分別flashloan了574,275+785,560 個 xSUSHI, 在抵押和借貸之后,LINK Oracle中的kmxSUSHI/USDT 的價格從下降了16.9%。通過利用這一價格差距,攻擊者可以調用 liquidate()函數清算從而獲得15,429+11,333 個USDT,Beosin Trace追蹤發現目前被盜資金還在攻擊者的地址上:0xe7F7A0154Bf17B51C89d125F4BcA543E8821d92F。[2023/2/10 11:58:50]

加密黑客在2022年上半年洗劫20億美元資產:金色財經報道,根據Atlas VPN團隊分析的數據,自2022年1月1日以來,網絡犯罪分子已經成功地從175個加密貨幣項目中洗劫了19.7億美元。主要受害者是ETH生態系統,該系統在32次黑客攻擊中損失了超過10億美元。(Finbold)[2022/7/6 1:53:52]

攻擊交易

0xe367d05e7ff37eb6d0b7d763495f218740c979348d7a3b6d8e72d3b947c86e33

攻擊者地址

0xf3a465C9fA6663fF50794C698F600Faa4b05c777 (Ankr Exploiter)

被攻擊合約

Nexus Mutual:黑客地址又通過1inch賣出了約3.5萬枚WNXM:12月16日消息,去中心化互助保險平臺 Nexus Mutual推特發文稱,發現黑客另外一個地址,而該地址KYC資料可能是真的。團隊已與有關執法部門聯系,進行進一步調查。另外今早,黑客地址又通過1inch賣出了約3.5萬枚WNXM,目前手上剩余的WNXM數量約16.2萬枚。

此前報道,Hugh Karp 的個人地址被一位平臺用戶攻擊,被盜 37 萬枚 NXM。[2020/12/16 15:21:56]

0xE85aFCcDaFBE7F2B096f268e31ccE3da8dA2990A

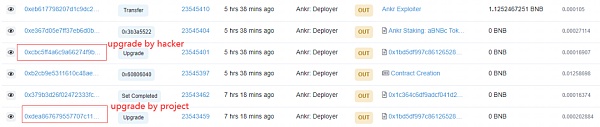

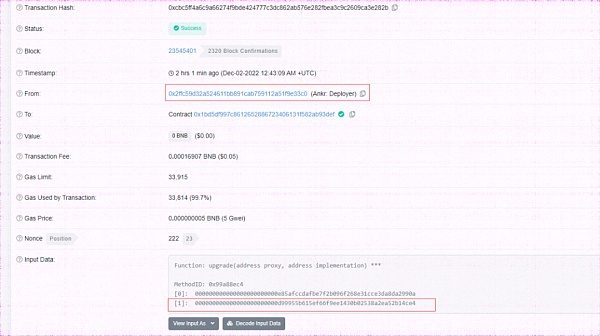

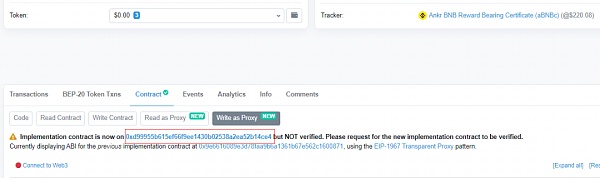

1. 在aBNBc的最新一次升級后,項目方的私鑰遭受泄露。攻擊者使用項目方地址(Ankr: Deployer)將合約實現修改為有漏洞的版本。

俄羅斯根據黑客證詞調查數十億美元詐騙案:據Sputniknews消息,俄羅斯已對亞歷山大·文尼克(Alexander Vinnik)的供詞展開調查。據悉,文尼克是一名俄羅斯人,因被指控在比特幣交易平臺參與40億到90億美元規模的洗錢活動而應美國要求被關押在希臘監獄中。[2018/5/11]

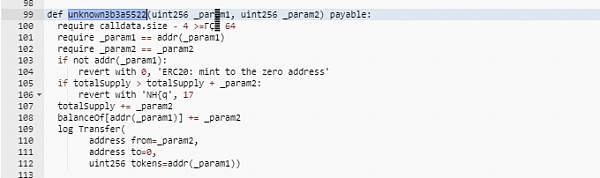

2.由攻擊者更換的新合約實現中, 0x3b3a5522函數的調用沒有權限限制,任何人都可以調用此函數鑄造代幣給指定地址。

3.攻擊者給自己鑄造大量aBNBc代幣,前往指定交易對中將其兌換為BNB和USDC。

4. 攻擊者共獲利5500WBNB和534萬USDC(約700萬美元)。

由于Ankr的aBNBc代幣和其他項目有交互,導致其他項目遭受攻擊,下面是已知項目遭受攻擊的分析。

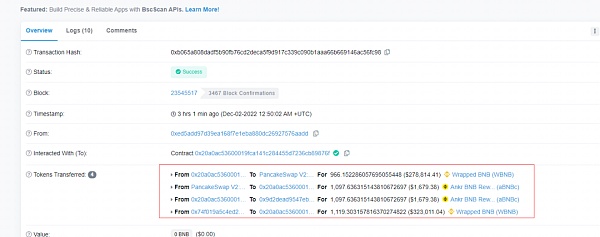

Wombat項目:

由于Ankr Staking: aBNBc Token項目遭受私鑰泄露攻擊,導致增發了大量的aBNBc代幣,從而影響了pair(0x272c...880)中的WBNB和aBNBc的價格,而Wombat項目池子中的WBNB和aBNBc兌換率約為1:1,導致套利者可以通過在pair(0x272c...880)中低價購買aBNBc,然后到Wombat項目的WBNB/aBNBc池子中換出WBNB,實現套利。目前套利地址(0x20a0...876f)共獲利約200萬美元,Beosin Trace將持續對被盜資金進行監控。

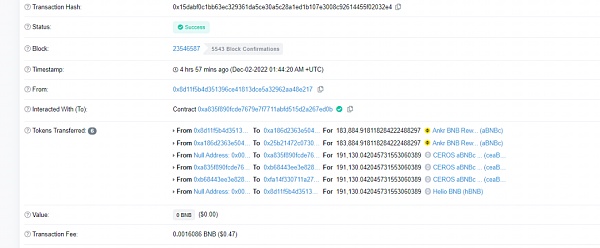

Helio_Money項目:

套利地址:

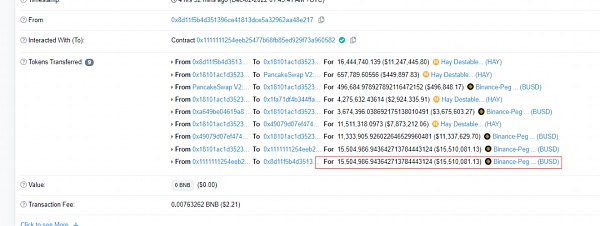

0x8d11f5b4d351396ce41813dce5a32962aa48e217

由于Ankr Staking: aBNBc Token項目遭受私鑰泄露攻擊,導致增發了大量的aBNBc代幣,aBNBc和WBNB的交易對中,WBNB被掏空,WBNB價格升高。套利者首先使用10WBNB交換出超發后的大量aBNBc.之后將aBNBc交換為hBNB。以hBNB為抵押品在Helio_Money中進行借貸,借貸出約1644萬HAY。之后將HAY交換為約1550萬BUSD,價值接近1億人民幣。

針對本次事件,Beosin安全團隊建議:1. 項目的管理員權限最好交由多簽錢包進行管理。2. 項目方操作時,務必妥善保管私鑰。3. 項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

Beosin

企業專欄

閱讀更多

金色早8點

金色財經

去中心化金融社區

CertiK中文社區

虎嗅科技

區塊律動BlockBeats

念青

深潮TechFlow

Odaily星球日報

騰訊研究院

1.金色觀察 | 加密懷疑論者需要的加密用例我們現在盡可以樂觀一點,但這是一個一次暴雷后就會損失浪費數十億美元風險投資的行業.

1900/1/1 0:00:00作者:David Shuttleworth EigenLayer 是一種建立在以太坊之上的協議,它引入了關于加密經濟安全的一種名為重新質押(restaking)的新原語.

1900/1/1 0:00:00雖然目前區塊鏈所涉及的領域還只是醫學的冰山一角,但相信未來會有更多的醫療案例結合區塊鏈參與應用和實踐,使二者達到相輔相成,相互發展的境界,創造一個更加理想美好的明天.

1900/1/1 0:00:00來源:Bankless 編譯:比推BitpushNews Mary Liu11 月對加密貨幣來說是艱難的一個月,市場不景氣,貸款平臺和一些基金破產,熊市氛圍全面蔓延.

1900/1/1 0:00:00導讀:FTX于周五申請破產,凸顯了加密領域的一個關鍵問題:離岸加密公司的影響力越來越大,它們的運營幾乎沒有透明度和問責制。也因此,這場大崩潰將成為說服政策制定者和監管機構加快行動的火花.

1900/1/1 0:00:00在介紹 NFT 的各種協議之前,先簡單科普一下 ERC-721、ERC-1155 這些協議名稱中的 ERC 和數字.

1900/1/1 0:00:00