BTC/HKD-0.21%

BTC/HKD-0.21% ETH/HKD-0.22%

ETH/HKD-0.22% LTC/HKD-0.49%

LTC/HKD-0.49% ADA/HKD-0.21%

ADA/HKD-0.21% SOL/HKD-0.38%

SOL/HKD-0.38% XRP/HKD-0.05%

XRP/HKD-0.05%資產安全一直以來都是加密行業老生常談的重要話題,然而根據白話區塊鏈觀察,盡管經常做安全科普,但真正關注安全問題的并不多,因為很多人普遍的心態是:“這完全是概率事件,輪不上我這「仨瓜倆棗」”,反而往往卻認為比這概率更低的彩票中獎一定會輪到自己。

事實上,隨著加密資產的主流化,針對個人用戶資產的安全事件頻發,而且不論大戶還是散戶,很多時候,這些事件就發生在我們身邊,已經不是小概率事件了。

那么從近來最常見的個人用戶資產安全事件出發,一起來捋一捋那些和我們息息相關的安全問題吧,最首當其沖的就是:如何確保你正在用的平臺和錢包APP是安全的?

“官方渠道”就一定安全嗎?

大部分人都覺得確保平臺和錢包APP安全很簡單,認準“官方渠道”不就行了?其實也未必……

比官網更像官網的“官網”

大家都知道找“官網”,但以常見的主流錢包為例,你能馬上列出它們準確的官網地址嗎?馬上“做題”檢測:

大部分人可能會選A和B,根據日常慣例,很多人會認為品牌名+.com或者io后綴的才是“具有品牌實力”的官網,可事實上很多團隊早期都是創業小團隊起家,當時注冊的官網域名很是“潦草”,正確答案其實是C。

北冥社區創始人北冥:數字資產價格走勢無法提前預知,核心在于如何應對:6月19日19:00,MXC抹茶特邀分析師,北冥社區創始人北冥做客MXC抹茶社區進行分享。北冥表示:“交易是對認知的變現,通過數字資產交易獲取收益,離不開技術分析。均線纏論系統,有助于遠離盲目多空。“中樞”一詞源自《纏論》第108課,《纏論》作者禪師通過歸納演繹等數學方法,對任何走勢進行統一的定義和分類,并給出一個較為合理的解決方案,《纏論》最厲害的地方就是“完全分類“,大部分走勢都是無法提前被預知的,核心就在于應對。纏者,價格重疊區間也,買賣雙方陣地戰之區域也;禪者,破解之道也。以陣地戰為中心,比較前后兩段之力度大小。大者,留之,小者,去之。”[2020/6/19]

還是同樣的原因,這些錢官方團隊起家時可能連商標都沒有考慮注冊……然后品牌商標被別人搶注了,接著別人拿著商標就可以在某些搜索引擎上購買品牌保護服務,在搜索結果上打上“品牌官方”的認證標簽或者購買推廣服務,永遠排在前面,這就極具迷惑性了,這個事也就發生在前兩年。至今在某些主流搜索引擎搜索“xxx錢包官網”前幾頁結果大概率都是假貨。

這些比官網還官網的“官網”,著實“坑”了不少人,因為對于黑客來說也是成本較低、成功率較高的方式之一。

知道官網地址又如何?

直播 | 九妹 > 如何促進區塊鏈產業良性發展:金色財經 · 直播主辦的《 幣圈 “后浪” 仙女直播周》第4期今晚20:00準時開始,本期“后浪”仙女OKEx大客戶商戶總監將在直播間聊聊 “如何促進區塊鏈產業良性發展”,感興趣的朋友掃碼移步收聽![2020/6/12]

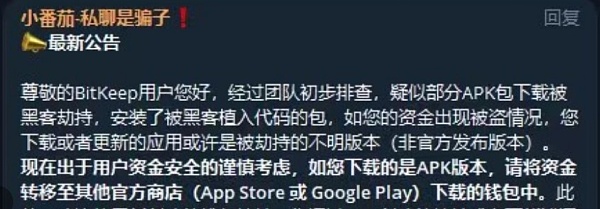

很多人覺得,確保輸入正確的官方域名,下載的app一定是安全的。不過,依然還是會出事。這不近期的Bitkeep錢包安全事故中,BitKeep發布公告稱,經過團隊初步排查,疑似部分APK包下載被黑客劫持,安裝了被黑客植入代碼的包。

簡單的說,就是部分用戶下載的APK包過程中被黑客“劫持”,下載成了黑客特殊加工過的“錢包”進行安裝,我們暫且把它納入一個非官方“假錢包”行列吧。公告提到的主要原因是“劫持”,由于“劫持”方法和環節眾多,目前暫不清楚是什么環節出的問題,但我們可以聊聊黑客通常是怎樣讓一個用戶明明輸入的是“官網”域名,卻下載到假錢包的:

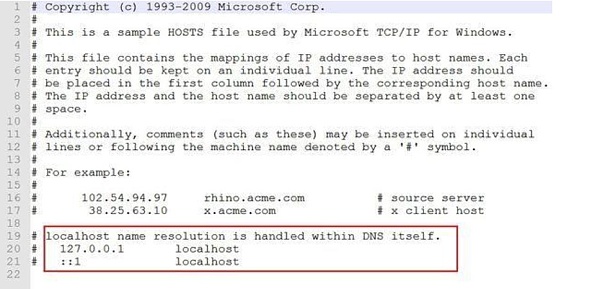

第一種,本地Localhost文件動手腳

本地PC設備被誘導或者通過漏洞安裝了惡意軟件、病后,通過修改本地主機Localhost文件,這種方法可將指定的域名直接指向非官方服務器的IP(比如黑客準備的“官方”頁面),也就是說,瀏覽器打開后,輸入準確的域名,訪問的去卻是黑客提供的網站,下載的也是假APP。

回溯3.12 如何跨越從爆倉到回本的鴻溝:4月27日20:00,波哥做客金色財經《幣情觀察室》直播間,將分享《回溯3.12 如何跨越從爆倉到回本的鴻溝》,敬請關注,欲進群觀看直播掃描海報二維碼報名即可。[2020/4/27]

第二種,直接在本地瀏覽器或App打開的頁面動手腳

當你打開某些平臺網站、錢包網頁時,通過瀏覽器插件直接修改特定網頁展示的內容,例如將APP下載按鈕指向的APP下載鏈接地址替換成黑客準備的地址、將資產充提地址替換成黑客的,也可以讀取和修改剪貼板中的錢包地址或者私鑰。至于瀏覽器插件是否有修改網頁的權限,這點不要擔心,因為幾乎大部分瀏覽器插件都有這樣的權限,如果你有仔細觀察的話,你會發現即便我們常用的小狐貍錢包也有這樣的權限……不久前也有因下載了頭部CEX的會發現即便我們常用的假APP導致充提地址被替換導致資產丟失的事件發生。

第三種、遠程DNS劫持、域名解析記錄修改、APP廠商服務器被黑

這種屬于遠程互聯網服務商的問題了,很少出現,成本和難度系數也非常高,但確實出現過,也是通過類似“投”的方式,讓你訪問的域名解析到黑客的地址。另外是服務商自己的域名服務商賬戶被盜導致域名解析被修改等均可能造成輸入官方網址,卻進入黑客網站的情況。另外APP廠商自己被黑那就沒話說了,這些都是我們無法左右的情況。

分析 | BTC暴跌該如何操作?合約關注8300壓力位:據Huobi數據顯示,BTC現報8078美元,日內漲幅1.87%。針對當前走勢,金色盤面特邀分析師保羅大帝表示:昨晚大餅再次下探了7700支撐,受到支撐反彈8000上方,白天基本維持了震蕩局面。日線布林線呈開口向下擴散,各指標也是空頭排列。

?技術上看,1小時看,比特幣RSI運行在50附近,KDJ經過剛才的反彈后,底部有金叉趨勢。但是可以看到,反彈的上方受到了MA30的壓制,MA30成反彈的阻力位。合約15分鐘看,這個位置與前高8300位置大約重合,BTC要想走穩向上這個點位要突破,是最基本的要求。

今日操作:上方壓力位8200,上方強壓力位9300美元,下方支撐位7700美元。合約方面,空單關注8300能否突破,不能突破站穩、空單可跟進。(若趨勢反轉向上,回踩平倉。)嚴格帶好止盈止損。現貨方面,關注下方7700支撐,跌破減倉。?注1:以上合約操作價格為火幣季度合約價格,現貨為火幣現貨價格。[2019/9/27]

安全提示

在得知黑客連官網都能劫持,就不得不感嘆“防不勝防”了,那如何是好?實際上這些安全問題并不僅僅存在加密領域中,進入數字化時代,任何APP都存在安全問題,包括銀行、第三方支付APP都存在不少假“APP”的現象,因此我們結合過去的經驗總結了一些對應的安全防范提示供大家參考:

1.使用HTTPS防劫持

輸入正確官方域名時,務必在域名開頭加上 https:// ,它的作用很大,打開網址時,如果有本地劫持、遠程DNS劫持風險,通常瀏覽器地址欄上方會有“不安全”的紅色警示以及頁面安全隱患等多種警示,具體原理就不展開了,簡單的說這也是非對稱加密的一個廣泛應用之一,用于防劫持,通過加密簽名的不對稱驗證來確保訪問的是官方提供的網頁。

動態 | Kyle Samani發推質疑Block.one如何在兩年時間花掉 8 億美元:著名區塊鏈投資機構 Multicoin 創始合伙人 Kyle Samani 發推質疑 EOS 背后的開發公司 Block.one 如何在兩年時間中燒掉 8 億美元。Kyle Samani 發表推文稱,如果 Block.one 通過 ICO 融資了 40 億美元,現在的資產負債表上有 32 億美元的資產,那么這家有 200 名員工的公司如何在兩年時間里花掉了 8 億美元現金?Kyle Samani 還稱,Block.one 進行了 1.8 億美元風險投資,但這不是支出,即便把這些投資的賬面資產都減記為 0 ,時間也不夠用。而 Staked.us 的聯合創始人 Jonathan Marcus 則表示,Block.one 花費的那 8 億美元中,最少有 5.3 億美元用于股權回購,因為 Block.one 過去兩年共進行了兩次股權回購,一次花費了 3 億美元,最近又回購了 2.3 億美元的股權。[2019/6/3]

這里插一句題外話,事實上很多項目方的網站,甚至DeFi網站都沒有使用或者強制使用Https來部署網站,這完全說不過去,很難感受到團隊上心的態度和專業度。

2. 檢查APK文件哈希

由于某些特殊原因,國內安卓手機用戶無法直接通過GooglePlay下載APP,只能下載APK安裝包,而大部分假APP安全事件就出在APK被替換、下載了假APK的問題上,那么就我們就一定要確保APK是官方提供的才行。

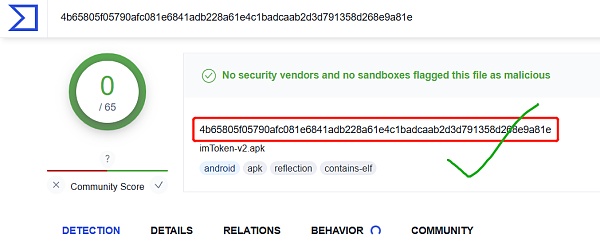

首先用Https打開官網后,進入下載頁面,細心的同學可能會看到一些下載頁面通常會有一個“驗證應用安全性”或者SHA256等字樣鏈接,預計80%的人不會看安全提示,90%的人沒有點開驗證鏈接查看過里面的內容并進行驗證…

點開安全驗證鏈接或者SHA256鏈接后,我們會看到官方公布的APK安裝包文件對應的哈希值(如果文件有任何修改,哈希值將徹底改變),我們在下載APK文件后,計算它的哈希值與官方公布的一致,就可以說明文件沒有被替換掉。

下載APK后,關鍵的一步來了,打開谷歌旗下的virustotal.com查網站,上傳剛剛下載APK文件,我們可以獲得這個文件的哈希值進行對比的同時通過數十個病庫以及進行檢索這個文件是否攜帶惡意代碼等情況,可以說是一箭雙雕的神器。

最后,如果要再再嚴謹一點,也要注意打開官網下載頁面時擔心哈希值和下載鏈接被本地病、插件同時篡改,那么可以通過手機等不同環境瀏覽器二次確認哈希值是否一致。

假如,你準備下載的錢包官網下載頁面不支持Https,你首先要懷疑的是這是不是真的官網,另外如果不提供APK文件哈希值核對,同樣你可以懷疑這個錢包團隊對安全性的嚴謹態度,出現如此疏漏是非常不應該、不負責任的,請謹慎考慮是否要使用該APP。

3. 如何檢查當前安裝的平臺、錢包APP是否安全?

事實上,最好的方法就是通過官網的下載頁面進入安卓的 Google Play、IOS AppStore 下載安裝,因為理論上谷歌和蘋果應用商店的安全系數比錢包官方的安全系數高太多了,它們平臺具有世界頂尖級別的安防軟硬件和人才儲備,錢或者平臺和它們比起來完全不是一個量級的。

因此通過錢包、平臺官網下載頁面打開GooglePlay、 AppStore頁面,再次確認開發者公司名稱、下載量、評論量(主流錢包這些量很大)沒有問題的情況下,此時我們可以認為下載的APP是安全的。如果當前設備正在使用的apk包安裝錢包(不過一般覆蓋安裝或者更新應用不會導致數據丟失)。

4. 關于錢包安全的其它建議

如果不用冷錢包、硬件錢包,喜歡熱錢包的朋友,最安全的是iphone設備安裝,一來只需要一個海外ID不需要安卓這樣的各種折騰,二來iPhone鎖定后加密數據沒有密鑰無法解鎖。

海外很多主流APP(比如Metamask)都是不支持APK單獨下載安裝的,就是因為安全問題太多,但很多廠商為了拉新迫于無奈、安卓用戶太龐大等原因才開放APK下載,安卓如果要繞開APK問題,需要谷歌服務框架(含Google Play)、谷歌密碼驗證器這些必備軟件,現階段因為某些原因已經非常難安裝了,很多人找的第三方解決方案來源本身就非官方可能也不安全,也不夠嚴謹。

當然一定要用安卓手機,可以選擇一些目前尚且還原生支持谷歌全家桶框架的廠商,比如三星,另外將錢包安裝到支持安全芯片隔離的安全文件夾的設備可以成為第二重安全保障,可以達到和蘋果手機一樣丟失后無法解鎖獲取敏感數據的額外安全效果。

5、關于平臺APP的建議

由于大部分平臺CEX都采用了多重驗證,不太受假APP的影響(對黑客來說難度系數較高),但也要注意確認APP中的充提地址是否與官網頁面提供的一致,另外一定要開啟平臺內的“白名單”功能,只能將資產提到安全的白名單地址。

另外,平臺CEX面臨最大的風險除了前文中的兩個本地劫持修改充提地址外,就是釣魚了,因為大多數人的APP、短信、谷歌驗證器,實際上是安裝在同一設備上的,這就造成了,黑客只要控制或者監聽一臺設備,即可大概率掌控你這三個信息進而操控你的平臺資產。

因此安全起見不是非常建議一個設備同時操作多重驗證,可以把谷歌驗證器安裝在另一臺安全手機上,也可以不在手機上安裝app而通過在PC或者PC網頁端操作平臺賬戶,這樣可以防止單點“爆破”,最大限度保護資產安全。

小結

安全無小事,白話區塊鏈認為安全問題值得每天講、是時時刻刻講,在日常操作過程中,或許只需要多1秒鐘時間留意這些細節,就能夠做到為資產提升99%安全的可能性,何樂而不為?

白話區塊鏈

媒體專欄

閱讀更多

金色財經 子木

金色早8點

去中心化金融社區

虎嗅科技

區塊律動BlockBeats

CertiK中文社區

深潮TechFlow

念青

Odaily星球日報

騰訊研究院

1.金色觀察 | 美國SEC起訴書披露SBF及其同伙如何欺詐投資者2022年12月21日美國證券交易委員會(SEC)指控兩位SBF同伙Caroline Ellison(Alameda Resea.

1900/1/1 0:00:00StarkNet 基金會宣布 StarkNet 在去中心化方面開啟下一步計劃,投票決策協議變更.

1900/1/1 0:00:002022年2月18日NFT藝術家Pplpleasr(注:Pplpleasr是誰請看金色財經此前報道Pplpleasr的加密世界之旅)在ETHDenver上宣布.

1900/1/1 0:00:00引子 Vitalik于2022年11月5日發布了更新后的以太坊路線圖,相比于之前2021年12月2日發布的路線圖,其中即將到來的The Surge階段的更新無疑是最值得關注的.

1900/1/1 0:00:00錢包(Crypto Wallet)常稱加密錢包或者數字錢包。在Web3的世界中,錢包不僅僅承擔著傳統意義上管理資產的功能,它還是一個在Web3世界中通行的必備工具.

1900/1/1 0:00:00摘要:本文探討了如何通過對 NFT 數據的分析和整理來實現對藝術家更合理的推薦機制以及更藝術化的呈現形式.

1900/1/1 0:00:00