BTC/HKD+1.02%

BTC/HKD+1.02% ETH/HKD+1.29%

ETH/HKD+1.29% LTC/HKD-0.07%

LTC/HKD-0.07% ADA/HKD+0.98%

ADA/HKD+0.98% SOL/HKD+4.59%

SOL/HKD+4.59% XRP/HKD+1.01%

XRP/HKD+1.01%據慢霧區情報,發現 NFT 釣魚網站如下:

釣魚網站 1:https://c01.host/

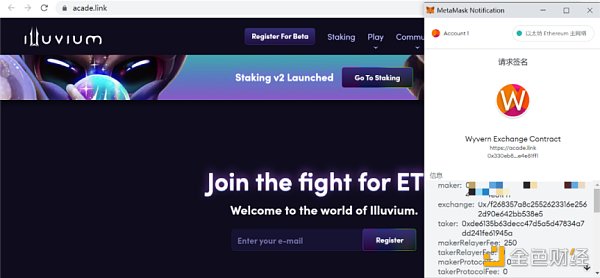

釣魚網站 2:https://acade.link/

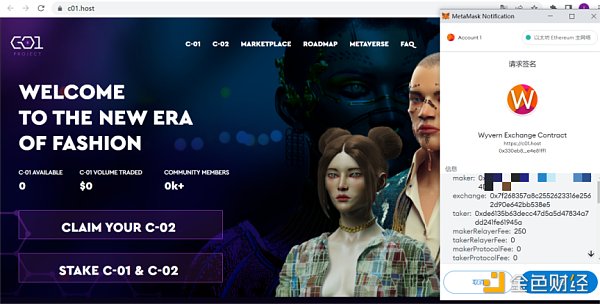

進入網站連接錢包后,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有響應,看來只有一張圖片擺設。

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

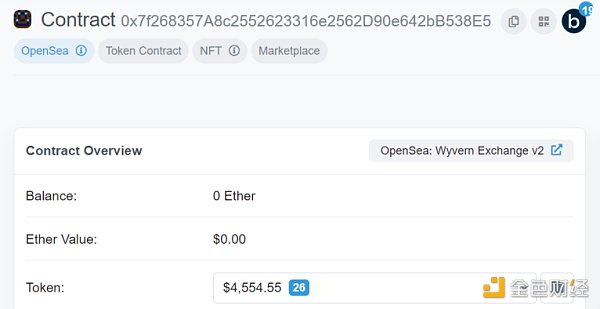

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢后顯示是 OpenSea V2 合約地址。

慢霧:Moonbirds的Nesting Contract相關漏洞在特定場景下才能產生危害:據慢霧區情報反饋,Moonbirds 發布安全公告,Nesting Contract 存在安全問題。當用戶在 OpenSea 或者 LooksRare等NFT交易市場進行掛單售賣時。賣家不能僅通過執行 nesting(筑巢) 來禁止NFT售賣,而是要在交易市場中下架相關的 NFT 售賣訂單。否則在某個特定場景下買家將會繞過 Moonbirds 在nesting(筑巢)時不能交易的限制。慢霧安全團隊經過研究發現該漏洞需要在特定場景才能產生危害屬于低風險。建議 Moonbirds 用戶自行排查已 nesting(筑巢)的 NFT 是否還在 NTF 市場中上架,如果已上架要及時進行下架。更多的漏洞細節請等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

慢霧:去中心化期權協議Acutus的ACOWriter合約存在外部調用風險:據慢霧區消息,2022年3月29日,Acutus的ACOWriter合約遭受攻擊,其中_sellACOTokens函數中外部調用用到的_exchange和exchangeData參數均為外部可控,攻擊者可以通過此漏洞進行任意外部調用。目前攻擊者利用該手法已經盜取了部分授權過該合約的用戶的資產約72.6萬美金。慢霧安全團隊提醒使用過該合約的用戶請迅速取消對該合約的授權以規避資產被盜風險。[2022/3/29 14:25:07]

大概能看出,這是欺騙用戶簽名 NFT 的銷售訂單,NFT 是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過 OpenSea 購買用戶的 NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能「買」走用戶的 NFT。

此外,簽名本身是為攻擊者存儲的,不能通過 Revoke.Cash 或 Etherscan 等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

慢霧:Spartan Protocol被黑簡析:據慢霧區情報,幣安智能鏈項目 Spartan Protocol 被黑,損失金額約 3000 萬美元,慢霧安全團隊第一時間介入分析,并以簡訊的形式分享給大家參考:

1. 攻擊者通過閃電貸先從 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借來的一部分 WBNB 不斷的通過 swap 兌換成 SPT1,導致兌換池中產生巨大滑點;

3. 攻擊者將持有的 WBNB 與 SPT1 向 WBNB-SPT1 池子添加流動性獲得 LP 憑證,但是在添加流動性的時候存在一個滑點修正機制,在添加流動性時將對池的滑點進行修正,但沒有限制最高可修正的滑點大小,此時添加流動性,由于滑點修正機制,獲得的 LP 數量并不是一個正常的值;

4. 隨后繼續進行 swap 操作將 WBNB 兌換成 SPT1,此時池子中的 WBNB 增多 SPT1 減少;

5. swap 之后攻擊者將持有的 WBNB 和 SPT1 都轉移給 WBNB-SPT1 池子,然后進行移除流動性操作;

6. 在移除流動性時會通過池子中實時的代幣數量來計算用戶的 LP 可獲得多少對應的代幣,由于步驟 5,此時會獲得比添加流動性時更多的代幣;

7. 在移除流動性之后會更新池子中的 baseAmount 與 tokenAmount,由于移除流動性時沒有和添加流動性一樣存在滑點修正機制,移除流動性后兩種代幣的數量和合約記錄的代幣數量會存在一定的差值;

8. 因此在與實際有差值的情況下還能再次添加流動性獲得 LP,此后攻擊者只要再次移除流動性就能再次獲得對應的兩種代幣;

9. 之后攻擊者只需再將 SPT1 代幣兌換成 WBNB,最后即可獲得更多的 WBNB。詳情見原文鏈接。[2021/5/2 21:17:59]

聲音 | 慢霧:使用中心化數字貨幣交易所及錢包的用戶注意撞庫攻擊:據慢霧消息,近日,注意到撞庫攻擊導致用戶數字貨幣被盜的情況,具體原因在于用戶重復使用了已泄露的密碼或密碼通過撞庫攻擊的“密碼生成基本算法”可以被輕易猜測,同時用戶在這些中心化服務里并未開啟雙因素認證。分析認為,被盜用戶之所以沒開啟雙因素認證是以為設置了獨立的資金密碼就很安全,但實際上依賴密碼的認證體系本身就不是個足夠靠譜的安全體系,且各大中心化數字貨幣交易所及錢包在用戶賬號風控體系的策略不一定都一致,這種不一致可能導致用戶由于“慣性思維”而出現安全問題。[2019/3/10]

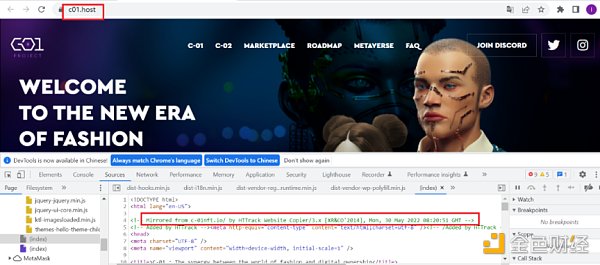

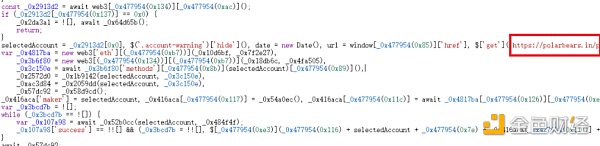

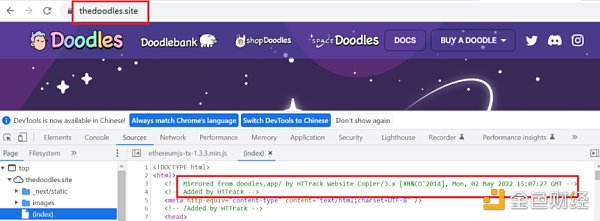

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆 c-01nft.io 站點(真實網站)。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

查看此 JS 文件,又發現了一個釣魚站點?https://polarbears.in。

如出一轍,使用 HTTrack 復制了?https://polarbearsnft.com/(真實站點),同樣地,只有一張靜態圖片擺設。

跟隨上圖的鏈接,我們來到?https://thedoodles.site,又是一個使用 HTTrack 的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點?https://themta.site,不過目前已無法打開。

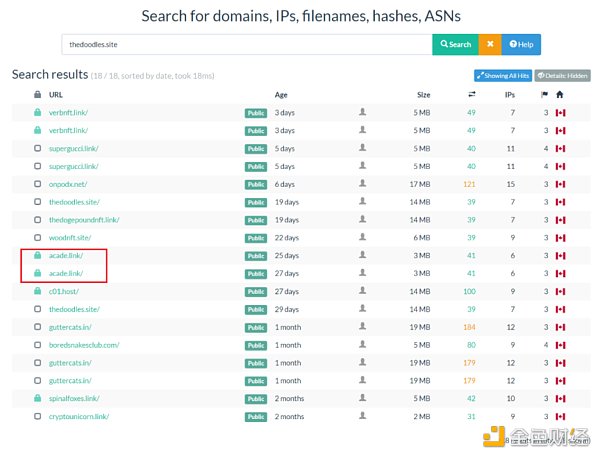

通過搜索,發現與釣魚站點 thedoodles.site 相關的 18 個結果。同時,釣魚網站 2(https://acade.link/)也在列表里,同一伙騙子互相 Copy,廣泛撒網。

同樣,點擊進去就直接彈出請求簽名的窗口:

且授權內容與釣魚站點 1 的一樣:

Exchange:OpenSea V2 合約

Taker:騙子合約地址

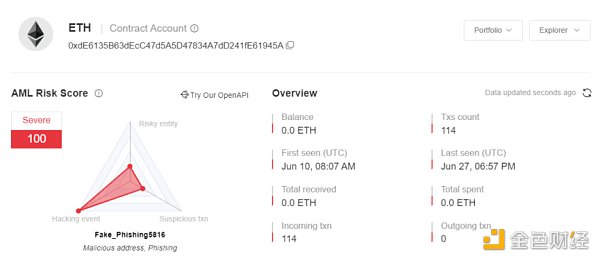

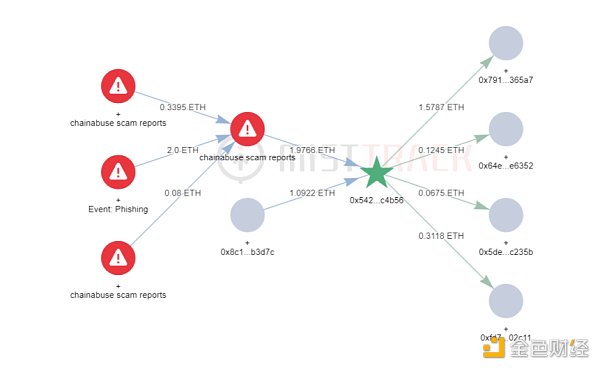

先分析騙子合約地址(0xde6...45a),可以看到這個合約地址已被 MistTrack 標記為高風險釣魚地址。

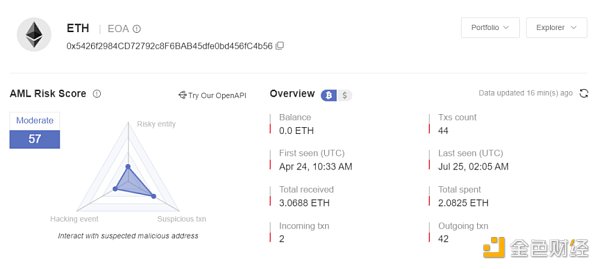

接著,我們使用 MistTrack 分析該合約的創建者地址(0x542...b56):

發現該釣魚地址的初始資金來源于另一個被標記為釣魚的地址(0x071...48E),再往上追溯,資金則來自另外三個釣魚地址。

本文主要是說明了一種較為常見的 NFT 釣魚方式,即騙子能夠以 0 ETH(或任何代幣)購買你所有授權的 NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,也不要在不明站點批準任何簽名請求,定期檢查是否有與異常合約交互并及時撤銷授權。最后,做好隔離,資金不要放在同一個錢包里。

原文標題:《「零元購」NFT 釣魚分析》

撰文:Lisa

來源:ForesightNews

ForesightNews

個人專欄

閱讀更多

金色早8點

Bress

財經法學

PANews

成都鏈安

鏈捕手

Odaily星球日報

作者:Chloe,IOSG Ventures自五月Terra爆雷導致的一系列連鎖反應,到七月末美聯儲加息,加密行業在受到連續的沖擊后陷入了暫時的沉寂.

1900/1/1 0:00:00web3 項目越來越多地通過無許可治理分層來控制。這種治理分層——以 Curve 戰爭1的投票托管模型為代表——受到價值捕獲的激勵,并由可組合性實現.

1900/1/1 0:00:00注:「每周熱搜」統計自 Foresight News 上周五至本周四(9 月 2 日至 9 月 8 日)的用戶搜索結果,同時對相同概念的大小寫進行了合并處理.

1900/1/1 0:00:00撰文:Sander Lutz,Decrypt本周四,以太坊共識機制從 PoW 工作量證明過渡到 PoS 權益證明,Crypto 社區五年多來一直期待的“合并”歷史性壯舉終于順利完成了.

1900/1/1 0:00:00如果ETH超越BTC,這對整個加密市場有好處嗎?BTC 當老大有什么問題?到目前為止,這不是很好嗎?如果對加密貨幣有利.

1900/1/1 0:00:00去中心化金融(DeFi)是加密貨幣底層區塊鏈技術的革命性應用,拓展了全球金融的視野。作為傳統金融生態系統的替代方案,DeFi 應用是由以太坊——有史以來第一個具有智能合約功能的可編程區塊鏈協議—.

1900/1/1 0:00:00