BTC/HKD-5.35%

BTC/HKD-5.35% ETH/HKD-6.76%

ETH/HKD-6.76% LTC/HKD-4.88%

LTC/HKD-4.88% ADA/HKD-10.09%

ADA/HKD-10.09% SOL/HKD-12.83%

SOL/HKD-12.83% XRP/HKD-8.2%

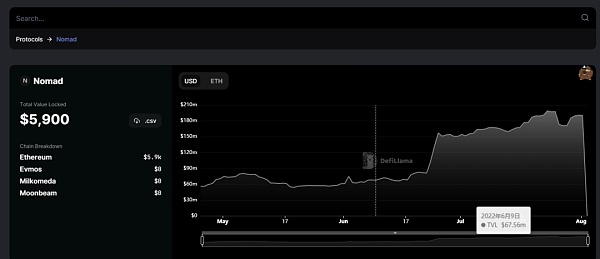

XRP/HKD-8.2%北京時間8月2日,成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,跨鏈通訊協議Nomad遭遇攻擊,黑客獲利約1.5億美元。截止發稿前,根據DeFi Llama數據顯示,Nomad代幣橋中只剩下約5900美元左右。

關于本次攻擊事件的來龍去脈,成都鏈安安全團隊第一時間進行了分析。

PART 01?

首先,我們先來認識本次故事主角——Nomad。

Nomad 自稱能提供安全的互操作性解決方案,旨在降低成本并提高跨鏈消息傳遞的安全性,與基于驗證者的跨鏈橋不同,Nomad 不依賴大量外部方來驗證跨鏈通信,而是通過利用一種optimistic機制,讓用戶可以安全地發送消息和橋接資產,并保證任何觀看的人都可以標記欺詐并保護系統。

350余名Haru Invest受害者損失約7900萬美元:6月26日消息,在韓國開展業務的加密金融公司Haru Invest當前仍處于存取款暫停狀態。資金被困在Haru Invest的受害用戶組成的代表團正在接受損失認證記錄,三天內有350多名受害用戶報告其損失總金額約為1030億韓元(約7900萬美元),目前還有1000多人等待認證,總損失金額有可能達到數千億韓元。[2023/6/26 22:00:37]

而在4 月 13 日,他們也以 2.25 億美元估值完成高達 2200 萬美元的種子輪融資,領投方為 Polychain。對于一家初創項目而言,數千萬美元種子輪融足可謂贏在起跑線上,但是本次攻擊之后,不知道項目方會如何處理與“自救”。

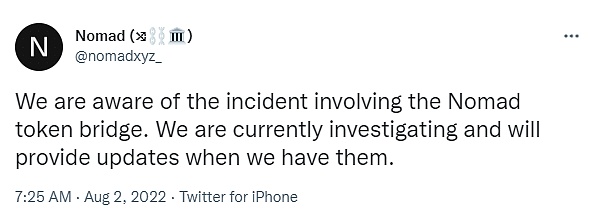

Nomad官方推特表示,已得知此事,目前正在調查。

安全團隊:DeFi協議land疑似遭到攻擊,損失約15萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,UTC時間2023年5月14日,DeFi協議land疑似遭到攻擊,損失約15萬美元,Beosin Trace追蹤發現已有149,616個BUSD被盜,目前,大部分被盜資金還在攻擊者地址。其攻擊的原因在于mint權限控制缺失。Beosin安全團隊現將分析結果分享如下:1.項目方存在幾個miner地址可以mint NFT,其中包含0x2e59開頭地址合約。2.攻擊者調用0x2e59開頭地址合約mint 200個NFT。3.攻擊者調用0xeab0開頭地址函數,用上一步鑄造的NFT換取大量XQJ代幣(每個NFT兌換200XQJ),直到該合約無法換出XQJ。4.攻擊者用28,601XQJ兌換了149,616BUSD。5.攻擊者再次mint NFT直到NFT發行上限,攻擊結束后攻擊者仍持有733個NFT。[2023/5/15 15:03:53]

體育NET平臺Lympo遭攻擊損失約1870萬美元:1月11日消息,體育NFT平臺Lympo遭遇熱錢包安全漏洞,在黑客攻擊時損失了1.652億個LMT代幣,價值1870萬美元。攻擊中破壞了十個不同的項目錢包。大部分被盜代幣都被發送到一個地址,在 Uniswap 和 Sushiswap 上換成ETH ,然后發送到其他地址。在黑客轉移并出售項目熱錢包中的戰利品后,LMT 價格暴跌 92% 至 0.0093 美元。(Cointelegraph)[2022/1/11 8:41:02]

關于本次事件,在Web3領域,卻引起了爭議。

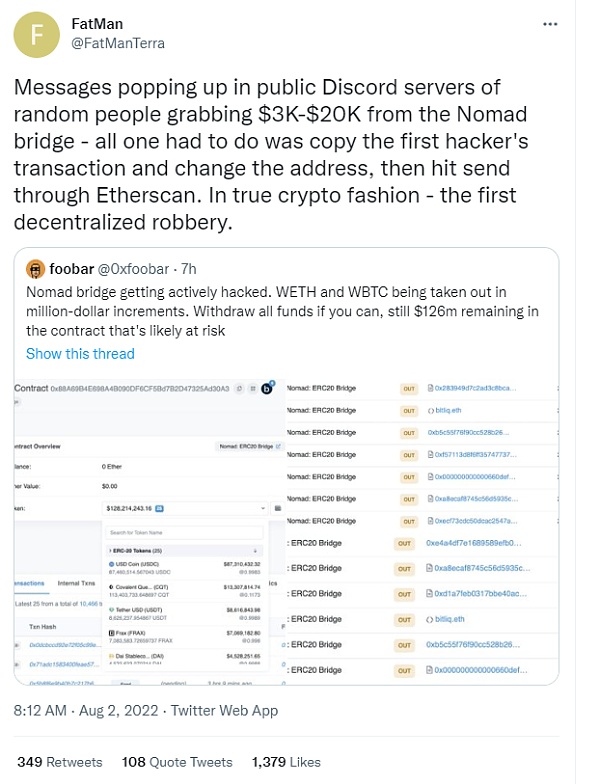

Terra研究員FatMan在推特上對Nomad遭遇攻擊事件發表評論稱:“在公共Discord服務器上彈出的一條消息稱,任意一個人都能從Nomad橋上搶了3千到2萬美元:所有人要做的就是復制第一個黑客的交易并更改地址,然后點擊通過Etherscan發送。這是在真正的加密市場中首次發生的去中心化搶劫。”?

Rari Fuse上Vesper Lend借貸池再次遭攻擊損失約100萬美元:12月31日消息,官方報道,Vesper Finance表示,在利率協議Fuse上推出的23號借貸池Vesper Lend beta再次遭遇攻擊。攻擊者操縱了一個預言機并耗盡了約100萬美元的DAI、ETH、WBTC和USDC的Beta測試借貸池。這不是對Vesper合約的攻擊,沒有VSP或VVSP受到威脅。Vesper已禁 Beta Vesper Lend Rari Pool #23中所有代幣的借貸,還將預言機從VUSD/USDC切換到 VUSD/ETH (Uni v3)。

此前消息,Rari Fuse上Vesper Lend借貸池遭攻擊,攻擊者獲利300萬美元。[2021/12/31 8:16:10]

Monkey Kingdom遭攻擊損失約130萬美元SOL:12月23日消息,NFT項目Monkey Kingdom表示,黑客通過Discord的安全漏洞竊取了社區的130萬美元的SOL。開發人員表示,黑客首先攻擊Solana上驗證用戶的解決方案Grape,利用該漏洞接管了一個管理帳戶,該帳戶在Monkey Kingdom Discord的公告頻道中發布了網絡釣魚鏈接。 (Cointelegraph)[2021/12/23 7:57:52]

事實的確如此。

根據Odaily星球日報的報道,在第一個黑客盜竊完成后,這條「成功」經驗也在加密社區瘋傳,被更多用戶模仿,趁火打劫。跨鏈通訊協議Nomad的資產被洗劫一空。

可能是因為過于心急,一些用戶忘記使用馬甲偽裝,直接使用了自己的常用 ENS 域名,暴露無遺(這可能給 Nomad 后續追贓減輕了一定的負擔)。目前已經有用戶開始自發退款,以求避免被起訴。

PART 02?

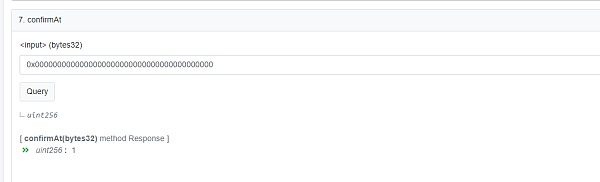

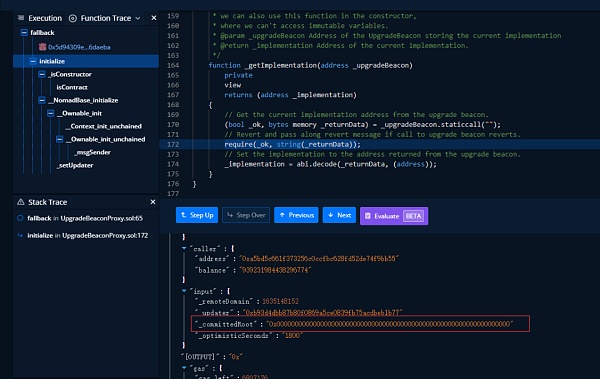

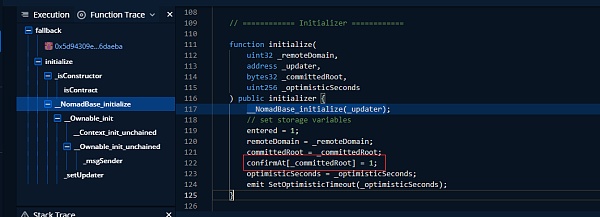

本次攻擊主要是項目方在部署合約時,把零(0x000000....)的confirmAt設置為1,導致任意一個未使用的_message都可以通過判斷,并從合約中提取出對應資產。技術分析如下:

被攻擊合約

0x5D94309E5a0090b165FA4181519701637B6DAEBA (存在漏洞利用的合約)

0x88A69B4E698A4B090DF6CF5Bd7B2D47325Ad30A3(遭受損失的金庫合約)

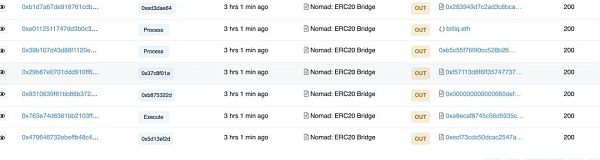

由于攻擊交易過多,下面依靠其中一筆攻擊交易分析為例進行闡述;(0x87ba810b530e2d76062b9088bc351a62c184b39ce60e0a3605150df0a49e51d0)

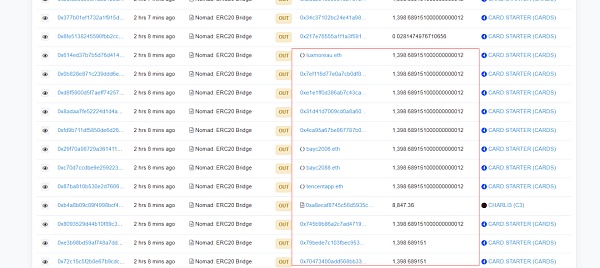

攻擊的交易截圖

1.通過交易分析,發現攻擊者是通過調用(0x5D9430)合約中的process函數提取(0x88A69)合約中的資金。

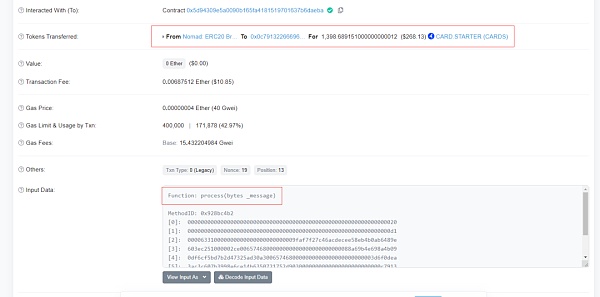

攻擊細節截圖

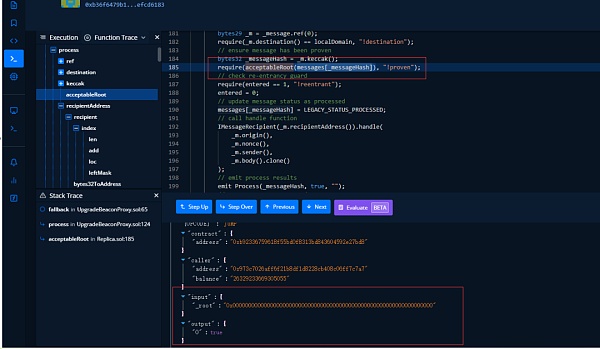

2.跟進process函數中,可以看到合約對_messageHash進行了判斷,當輸入的messages[_messageHash]為0x000000....時,返回值卻是true。

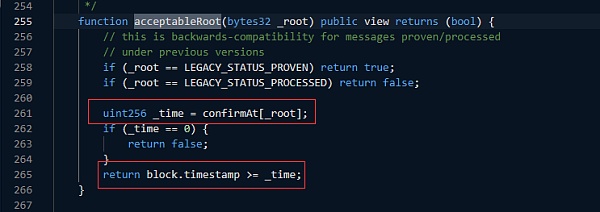

3.然后跟進acceptableRoot函數,發現_root的值為零(0x000000....)時,而confirmAt[_root]等于1,導致判斷恒成立,從而攻擊者可以提取合約中的資金。

?攻擊細節截圖

4.后續通過查看交易,發現合約在部署時,就已經初始零(0x000000....)的confirmAt為1,交易可見(0x99662dacfb4b963479b159fc43c2b4d048562104fe154a4d0c2519ada72e50bf)

PART 03?

針對跨鏈代幣橋攻擊導致損失一事,Nomad團隊表示,“調查正在進行中,已經聯系區塊鏈情報和取證方面的主要公司協助。我們已經通知執法部門,并將夜以繼日地處理這一情況,及時提供最新信息。我們的目標是識別相關賬戶,并追蹤和追回資金。”

目前,成都鏈安安全團隊正在使用鏈必追平臺對被盜資金地址進行監控和追蹤分析。

PART 04?

針對本次事件,成都鏈安安全團隊建議:項目方在合約部署前,需要考慮配置是否合理。部署后,應測試相關功能,是否存在被利用的風險,并且聯系審計公司查看初始的參數是否合理。

作者:比推 Amy LiuMichael Saylor?是美國企業界最著名的比特幣支持者之一,周二宣布將辭去商業智能公司?MicroStrategy?首席執行官(CEO)一職.

1900/1/1 0:00:00不知道大家有沒有注意,一些地方已經開始為比特幣減半倒計時,但倒計時的時間卻總是變動的,并非嚴格的一秒一分的倒計時,只能預測減半時間是在5月7日左右,無法精確到幾點幾分.

1900/1/1 0:00:00Web3起風已久,幾乎所有互聯網巨頭都在摩拳擦掌,想要布局下一個時代。電商賽道亦是如此。回溯Web2時代下的互聯網電商史,也是一場資本博弈之戰,只不過其戰場從早期萌芽的傳統電商,逐漸向社交電商、.

1900/1/1 0:00:00作者 | No One出品|白話區塊鏈(ID:hellobtc)根據中本聰的設計,比特幣區塊獎勵平均每 4 年減半。按照目前的全網算力來看,下一次減半預計將在明年 4、5 月份發生.

1900/1/1 0:00:00可以預見,未來會有更多尋求年輕用戶市場的中國企業購買“猴子”。作者:潤升&念青,鏈捕手近日,相信不少人看到了以下這張截圖,央視網官方微博參與無聊猿“遇見你是我的猿”話題,并轉發鳳凰周刊官方“無聊.

1900/1/1 0:00:00以太坊最后一個測試網即將合并,Layer2方面也取得了一些進展。 來源:https://twitter.com/trent_vanepps/status/1556797129263292426?.

1900/1/1 0:00:00