BTC/HKD-1.03%

BTC/HKD-1.03% ETH/HKD-2.62%

ETH/HKD-2.62% LTC/HKD-1.97%

LTC/HKD-1.97% ADA/HKD-2.64%

ADA/HKD-2.64% SOL/HKD-2.89%

SOL/HKD-2.89% XRP/HKD-2.42%

XRP/HKD-2.42%前有周杰倫無聊猿NFT被釣魚攻擊,損失超300萬人民幣。

后有全球最大的NFT交易平臺之一OpenSea大批用戶遭遇釣魚攻擊,多人資產受損。

可見Web3世界黑客依然猖狂作祟,為了打擊黑客囂張的氣焰,我們將為大家持續輸出干貨系列文章,教導大家NFT防騙技巧。

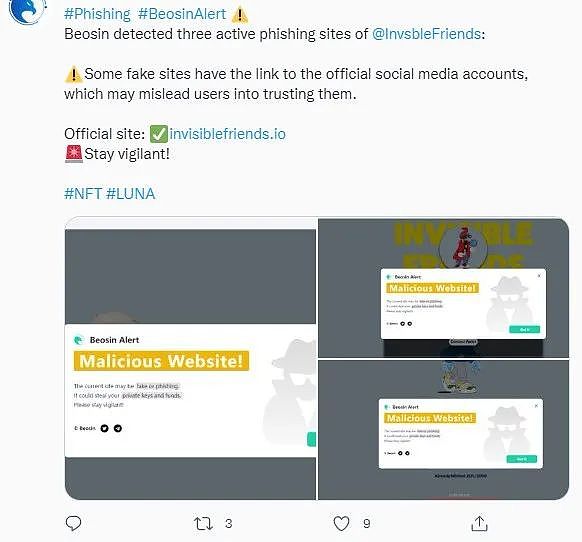

本文研究了兩類典型的NFT的釣魚攻擊,一類是盜取用戶簽名的釣魚攻擊,如:Opensea釣魚郵件事件;一類是高仿域名和內容的NFT釣魚網站。跟我們一起看看

「盜取用戶簽名的釣魚」

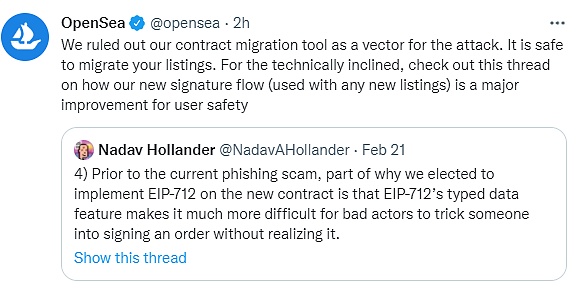

2022年2月21日,全球最大的加密數字藏品市場Opensea遭遇黑客攻擊。根據Opensea官方回復,有部分用戶由于簽署了給黑客的授權而導致用戶NFT被盜。

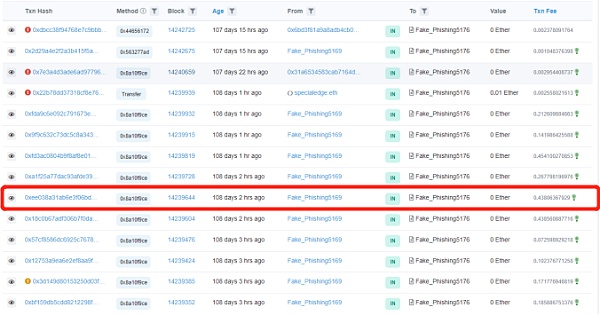

我們將本次事件再次復現一下,在本次事件攻擊事件中,攻擊者信息如下:

攻擊者地址(Fake_Phishing5169):

0x3e0defb880cd8e163bad68abe66437f99a7a8a74

攻擊者合約(Fake_Phishing5176):

冒險島鏈游版本計劃發行Token:3月24日消息,由韓國游戲開發商 Nexon 表示,冒險島鏈游版本 MapleStory Universe 仍將是一款 MMORPG 游戲,且將是一個基于 NFT 的生態系統,用戶可以通過玩游戲獲得 NFT,NFT 發行量有限,可以在用戶間進行交易。

Nexon 表示還將推出 SDK,使得開發者可以通過沙盒開發新游戲以實現可擴展性。此外,游戲還將發行基于區塊鏈的代幣。[2023/3/24 13:24:46]

0xa2c0946ad444dccf990394c5cbe019a858a945bd

攻擊者獲得相關NFT的交易具體如下圖所示:

針對其中一筆交易進行分析,

0xee038a31ab6e3f06bd747ab9dd0c3abafa48a51e969bcb666ecd3f22ff989589,具體內容如下:

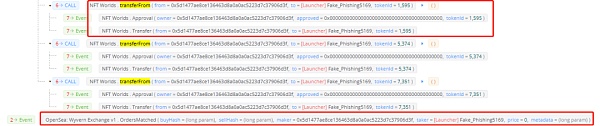

由上圖可知,攻擊者是獲得了用戶的授權,之后直接調用transferfrom方法將用戶的NFT盜走。

FTX公布巴哈馬當局扣押加密貨幣的地址,扣押總價值僅約1.67億美元:1月1日消息,FTX發布公告稱,2022年11月12日,巴哈馬證券交易委員會要求Sam Bankman-Fried(SBF)和Wang將部分數字資產轉移至Fireblocks錢包,該錢包地址為0x2a4f8d77bade18256b1bdb3cf8782645037f60d3。

據Etherscan數據顯示,該地址目前持有約1938.41枚以太坊以及近1.96億枚FTT,總價值僅約1.67億美元,與巴哈馬證券交易委員會宣稱的35億美元相差甚遠。FTX已要求巴哈馬證券交易委員會歸還所扣押的資產。[2023/1/1 22:19:30]

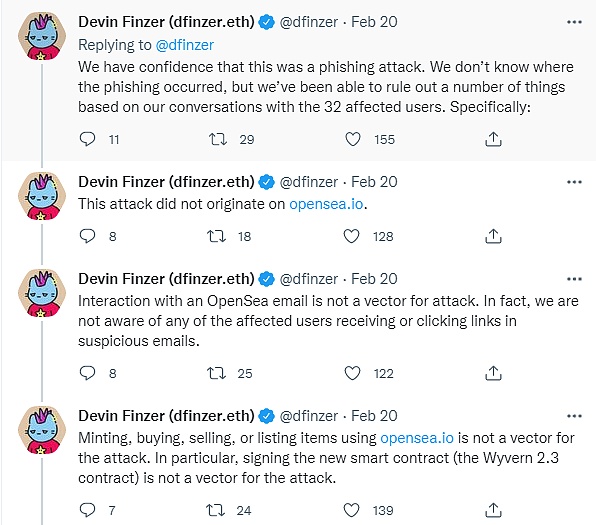

根據Opensea的CEO Devin Finzer發布的twitter,攻擊者是通過釣魚的方式獲取到用戶在Opensea上的掛單授權。

通過分析攻擊交易,黑客攻擊主要分為以下三個步驟。

1.構造正確的待簽名交易;

2.誘騙用戶點擊授權;

3.獲取用戶簽名后構造攻擊合約盜取用戶NFT。

步驟一

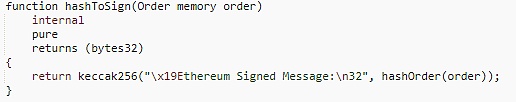

首先對攻擊者構建的交易簽名內容進行分析,跟蹤函數調用棧發現具體的簽名信息如下:

Cardano創始人:Vasil升級后Plutus智能合約仍將發揮作用:金色財經報道,Cardano創始人Charles Hoskinson在Twitter上反駁了一些人對即將到來的Cardano Vasil升級的恐懼、不確定性和懷疑(FUD),聲稱區塊鏈的智能合約在升級實施后仍將發揮作用。

周三,一些Twitter用戶開始聲稱Cardano的智能合約與Vasil硬分叉不兼容,這就是它們必須重寫的原因。Input Output社區和生態系統副總裁Tim Harrison很快反駁了這些謠言。他解釋說,目前使用第一版Plutus智能合約平臺的DApp在Vasil升級后仍將兼容。那些想利用PlutusV2所有增強功能的開發人員必須在其應用程序中使用和部署它們。由于重大的代碼更改,他們可能還希望進行新的審計。(U.Today)[2022/7/7 1:57:16]

由上圖可知,簽名的計算方式為:keccak256("\x19 Ethereum Signed Message:\n32", hashOrder(order));這種簽名方式會在order前再加一個消息前綴:’\x19 Ethereum Signed Message:\n32’,以確保改簽名不能在以太坊之外使用。之后將加上消息前綴的完整數據再計算keccak256值,最后用私鑰進行簽名。

但是該方式僅能聲明所有權,無法防止重放攻擊。如:用戶A簽署了消息發送給合約M,另一用戶B可以將這個簽名重放給合約N。下圖為訂單簽名中具體涉及到的信息。

SBF澄清傳聞:沒有真正關注挖礦領域:7月3日消息,Sam Bankman-Fried(SBF)在推特發文稱,不知道為什么FTX有意收購挖礦公司的消息會傳播出去,我的原話是我們“沒有”真正關注這個領域。據此前消息,SBF在接受采訪時表示,接下來對收購陷入困境的加密礦企持開放態度。隨后SBF在推特上澄清表示,并不特別關注礦工,但很樂意與任何公司進行對話。[2022/7/3 1:47:41]

其中涉及到的簽名主要參數為:

Side:買入或賣出

paymentToken:用于支付訂單的代幣類型

basePrice:訂單中NFT的價格

maker:訂單發出地址

taker:接收訂單的目標地址

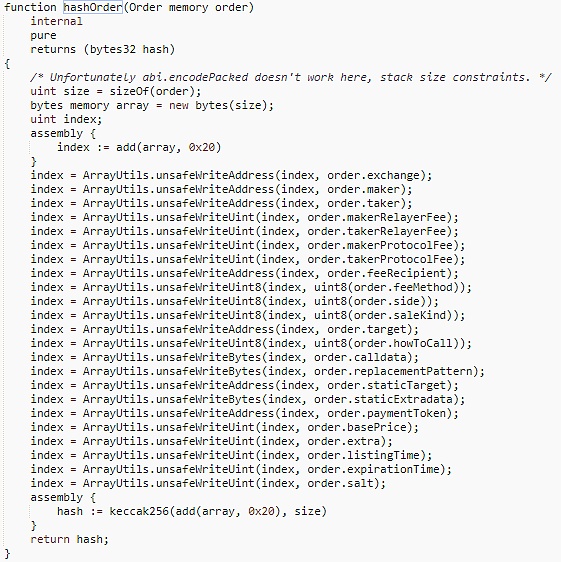

上述簽名信息中包含訂單金額、目標地址等敏感信息,但是經過keccak256計算Hash后的值只是一串二進制字符串,用戶無法識別。

攻擊者根據上述Order信息構造簽名,可以隨意將上述簽名中涉及到的basePrice參數金額設置為0,接收地址設置為自己等。

步驟二

攻擊者構造好待簽名數據后就可以誘騙用戶點擊授權。由于簽名的元數據是經過Keccak256計算后得到的包含0x的66個十六進制字符,用戶無法得知其代表的具體含義,因此可能直接點擊簽名,使得攻擊者獲得了用戶的掛單授權。

NFT創意平臺Komon完成200萬美元融資,Samaipata等參投:5月30日消息,西班牙NFT創意平臺Komon宣布完成200萬美元Pre-Seed輪融資,Samaipata、Adara Ventures、Inveready、Shilling以及一批Web3和藝術領域的天使投資人參投。融資資金將用于在歐洲和美國招聘團隊成員。

據悉,Komon允許藝術品愛好者通過購買NFT訪問藝術家的獨家線上社區,Komon平臺通過收取交易傭金賺取利潤。該平臺預計將會在未來幾個月內上線。(Tech.eu)[2022/5/30 3:50:47]

上圖中的簽名對于用戶來說類似盲簽,即所簽的消息內容對簽名人來說是盲的,簽名人不能看見消息的具體內容。

步驟三

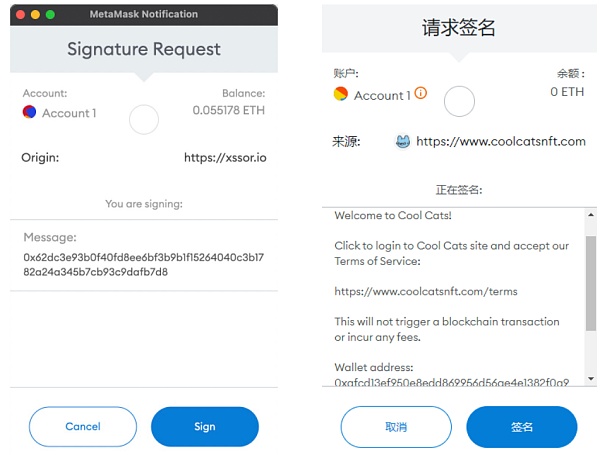

在步驟二中攻擊者獲取到ECDSA簽名消息中的R、S、V值,即可利用其構造攻擊合約盜取用戶NFT。下圖為OpenSea: Wyvern Exchange v1合約中驗證order的函數validateOrder(),具體源碼如下:

由源碼可知,訂單驗證首先會校驗order的有效性和是否包含有效參數,接著校驗訂單是否曾經通過鏈上校驗。其中approvedOrders是一個mapping變量,該變量保存了所有已經通過鏈上批準驗證的訂單。如果訂單曾經校驗過則直接返回true,無需再使用ecrecover()校驗 ECDSA 簽名,以便智能合約可以直接下訂單。

以下是其中一筆NFT盜取交易,可以發現攻擊者利用用戶簽名通過調用攻擊者合約(Fake_Phishing5176):

0xa2c0946ad444dccf990394c5cbe019a858a945bd,以0 ether的價格盜取了用戶的NFT。

綜上,該類事件主要是因為用戶在簽署交易簽名時,由于簽署的交易內容是加密后的字符串,導致用戶無法直觀的看到簽署交易的具體內容,習慣性的點擊確認,從而造成攻擊者獲取到用戶的賣單權授權,盜走用戶的NFT。

「高仿域名的NFT釣魚」

這一類的釣魚網站主要是對NFT項目官網的域名和內容等進行幾乎一致的模仿,一般會先連接用戶錢包查詢用戶余額之后,再進行其他誘騙操作。這種釣魚網站是最常見的,主要分為以下幾種類型:

1 僅更換原官網的頂級域名

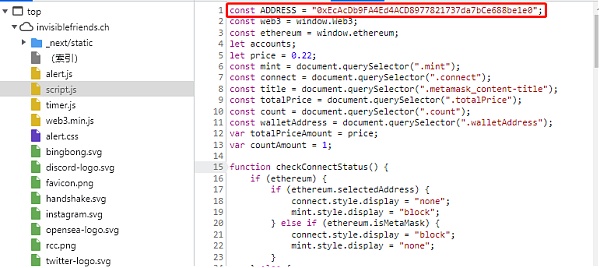

案例一

官網:https://invisiblefriends.io/

釣魚網站:https://invisiblefriends.ch/

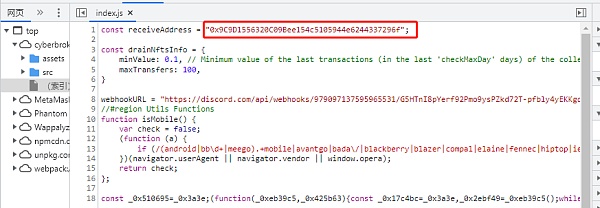

查看釣魚網站的網頁源碼,可以發現如下攻擊地址:

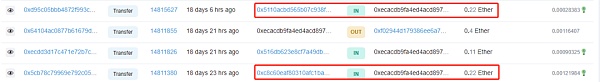

0xEcAcDb9FA4Ed4ACD8977821737da7bCe688be1e0的相關交易:

可以發現上述兩筆交易是攻擊者獲取到的收益。

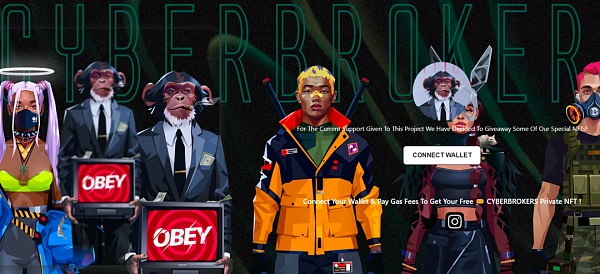

案例二

官網:https://cyberbrokers.io/

釣魚網站:https://cyberbrokers.live/

查看釣魚網站源碼,發現如下攻擊地址:

2 主域名添加單詞或符號進行混淆

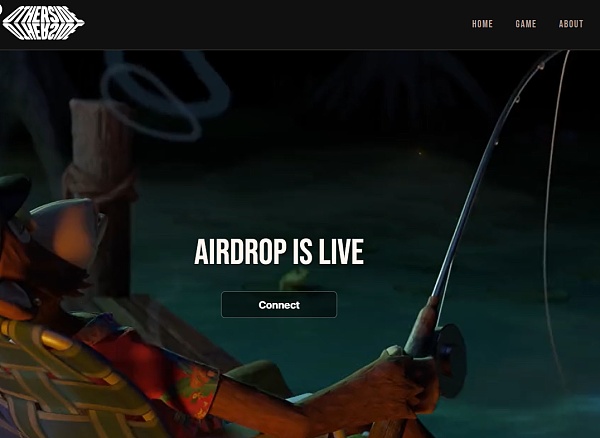

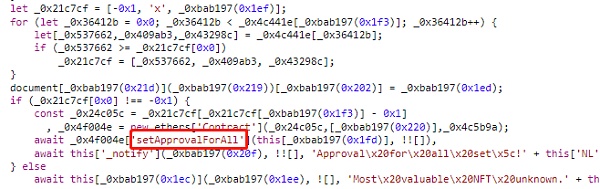

有的釣魚網站會在主域名添加單詞或符號進行混淆,比如othersidemeta-airdrop、otherside-refunds.xyz等。

官網:https://otherside.xyz/

釣魚網站:http://othersidemeta-airdrop.com/

查看釣魚網站源碼,發現頁面存在setApprovalForAll()函數,該函數會授權_operator具有所有代幣的控制權。如果用戶授權了攻擊者,則用戶賬號中所有的NFT將會被盜走。

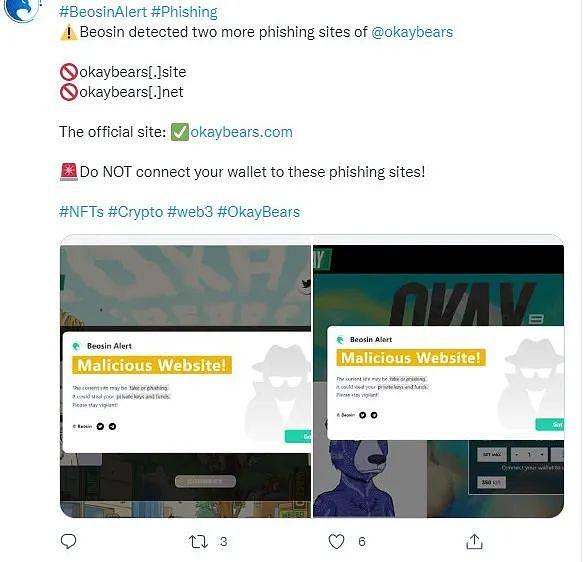

3 添加二級域名進行混淆

有的釣魚網站會添加二級域名進行混淆,進行釣魚欺騙。

?

官網:https://www.okaybears.com/

釣魚網站:https://okaybears.co.uk/?

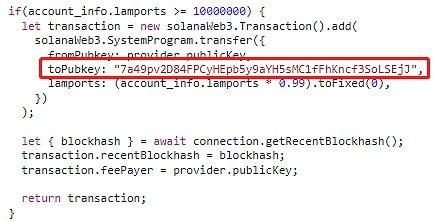

查看網頁源碼,根據solana web3的官方文檔API,確認如下地址為攻擊地址:

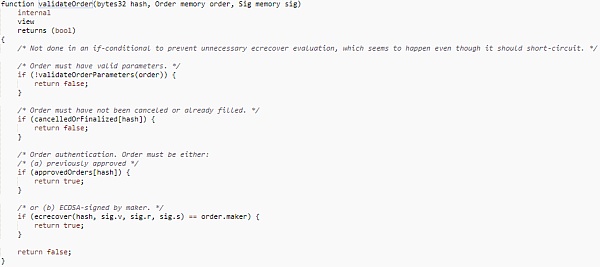

在如今釣魚事件頻發的情況下,用戶需提高安全意識,保護自己。以下是我們的安全建議:

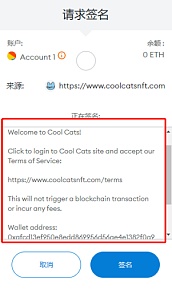

1 簽名時應當明確簽署的交易內容,包括交易價格、交易地址等信息,如下圖紅框處內容所示:

如果存在簽署內容僅為二進制字符串內容等無法明確的內容,請勿簽署。

2 切勿點擊任何郵件中的鏈接、附件,或輸入任何個人信息。

3訪問NFT官網時,一般在官網右上角等處會顯示官方twitter、discord等社交帳號,需在官方賬號上確認官網地址。

4安裝釣魚插件,可輔助識別部分釣魚網站。比如下面這一款(復制鏈接谷歌瀏覽器直接安裝)

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl=zh-CN

雖然全球股市在2022年進入熊市,但是DeFi熊市已經持續了一年之久。 關鍵點 DeFi熊市已經持續了一年多,與此同時,其許多頂級項目從歷史最高點下跌了超80%.

1900/1/1 0:00:002022年6月7日,印度尼西亞加密貨幣交易所Pintu在B輪融資中籌集了1.13 億美元,投資方來自Pantera Capital、Intudo Ventures、Lightspeed Vent.

1900/1/1 0:00:00對 Rollup 最常見的批判之一是它們「破壞了可組合性」,這是大多數單鏈最大化主義者的主要論點。然而,「一條鏈統治世界」是不切實際的,多鏈生態共存是唯一的前進方向.

1900/1/1 0:00:001.DeFi代幣總市值:506.84億美元 DeFi總市值 數據來源:coingecko2.過去24小時去中心化交易所的交易量:31.

1900/1/1 0:00:00空投為免費獲得新代幣提供了難得的機會。但它們真的是免費的嗎?我們該如何充分利用這些產品的潛力呢?空投是項目方將加密貨幣免費分發給特定用戶的過程。主要有兩種類型:來自區塊鏈公司的空投.

1900/1/1 0:00:00對于長期關注和投資虛擬資產(包括而不限于虛擬貨幣、NFT、DeFi、M2E等)的人來說,五月充滿了變數和波動,仿佛整個虛擬資產圈積累了數年的風險和不確定性一夜之間被釋放了出來.

1900/1/1 0:00:00