BTC/HKD+0.61%

BTC/HKD+0.61% ETH/HKD+1%

ETH/HKD+1% LTC/HKD+0.87%

LTC/HKD+0.87% ADA/HKD+2.76%

ADA/HKD+2.76% SOL/HKD+4.51%

SOL/HKD+4.51% XRP/HKD+1.27%

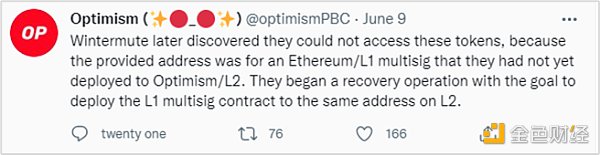

XRP/HKD+1.27%2022 年 6 月 9 日消息,據 Optimism 與加密貨幣做市商 Wintermute 透露,2000 萬個 Optimism 代幣被黑客盜取。6 月 9 日,Optimism 基金會向 Wintermute 授予了 2000 萬枚 OP 代幣。

交易發送完成后,Wintermute 發現無法訪問這些代幣,因為提供的地址是他們尚未部署到 Optimism/L2 的 Ethereum/L1 多簽地址。該 Optimism/L2 多簽地址由黑客部署,2000 枚 OP 代幣也被黑客盜取。

5 月 27 日,Optimism 基金會通過多簽合約分兩次向 Wintermute 的多簽合約地址轉賬 2000 萬 OP 代幣,并且在 26 日轉賬 1 枚 OP 代幣,3 筆交易如下:

PeckShield:基于Aave的Earning Farm協議遭受重入攻擊,已損失至少28.7萬美元:金色財經報道,區塊鏈安全公司 PeckShield 發布推文稱,Aave 協議的 Earning Farm 已受到重入攻擊,導致至少價值 287,000 美元的以太坊被盜。

目前尚不清楚此次攻擊是否與 Curve Finance 資金池的漏洞有關。7 月 30 日,DeFi 協議的穩定池也遭受了重入攻擊,損失超過 6100 萬美元。Curve 黑客攻擊是由影響 Vyper 編程語言三個版本的漏洞導致的,Vyper 編程語言是 DeFi 協議開發人員廣泛使用的通用合約語言。

Earning Farm 旨在成為以太坊、wBTC和 USDC 持有者的用戶友好協議,其網站稱,安全公司 Slowmist 審核了其區塊鏈合約。[2023/8/10 16:16:23]

根據交易時間以及交易中 OP 代幣數量,我們分析,在 26 日,Optimism 基金會向 Wintermute 多簽合約地址轉賬 1 枚 OP 代幣作為測試,Optimism 基金會在 Wintermute 確認收到代幣后將 2000 萬枚 OP 代幣通過連續的兩筆交易發送給 Wintermute 多簽合約地址。接收地址是 Wintermute 在 Ethereum/L1 上已部署的多簽合約地址,因此 Wintermute 僅僅驗證是否接收到了代幣,但并沒有驗證該地址在 Optimism/L2 上的所有權,而此時在 Optimism/L2 上并沒有實際部署多簽合約,這才給了黑客可乘之機。

CZ:幣安團隊已檢查Vyper可重入漏洞,用戶不受影響:7月31日消息,CZ發推稱,CEX喂價拯救了DeFi。幣安用戶不受影響。幣安團隊已檢查Vyper可重入漏洞。幣安只使用0.3.7或以上版本。保持最新的代碼庫、應用程序和操作系統非常重要。

據此前報道,因Vyper部分版本(0.2.15、0.2.16和0.3.0)存在功能失效的遞歸鎖漏洞,Curve上alETH/ETH、msETH/ETH、pETH/ETH和CRV/ETH池遭遇攻擊。[2023/7/31 16:09:06]

以上轉賬交易中的相關地址如下:

(1)Optimism 基金會在 Optimism/L2 上的多簽合約地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0(簡記為0x2501)

(2)Wintermute 在 Ethereum/L1 上的多簽合約地址(Wintermute Exploiter Multisig):

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81(簡記為0x4f3a)

Amber Group:Mai Finance金庫曾存在嚴重重入漏洞,項目方已部署新預言機合約:金色財經報道,Amber Group發文稱,其區塊鏈安全團隊于10月18日在零利率貸款協議Mai Finance的兩個金庫(SCSEMVT和YCSEMVT)中發現一個嚴重重入漏洞。該漏洞將允許攻擊者操縱抵押品價格,從池中借入所有資金并提走資金。

Amber Group在10月19日聯系QiDao團隊后,QiDao在10月20日提出解決方案并部署一個新的預言機合約。[2022/12/21 21:57:13]

同時,Optimism/L2 上的 0 x4 f3 a 也是黑客部署的多簽合約地址。

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

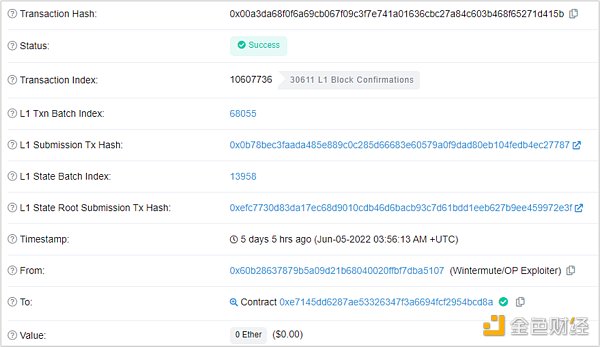

首先,我們看一下 Optimism/L2 上的 0 x4 f3 a 合約部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

安全公司:RariCapital被攻擊是由于經典的重入漏洞:4月30日消息,BlockSec經過分析發現RariCapital被攻擊是由于經典的重入漏洞。其函數exitMaket沒有重入保護。攻擊者通過攻擊獲利超過8000萬美金。

據悉,Rari Capital在Fuse上的資金池遭遇黑客攻擊,被盜資金約28,380 ETH,約合8034萬美元。算法Stablecoin協議Fei Protocol表示,若攻擊者歸還被盜資金,則愿意為其提供1000萬美元賞金。[2022/4/30 2:42:30]

注意到,該合約部署時間是 6 月 5 日,其中 Wintermute/OP Exploiter 是黑客的一個地址,簡記為 0 x60 b2。

該交易是如何準確生成 0 x4 f3 a 合約地址的呢?

黑客重放了 3 筆交易,尤其是最后的 Gnosis Safe: Proxy Factory 1.1.1 合約創建的交易,如下所示:

(1)Ethereum/L1 上的交易如下:

金色晨訊 | 以太坊君士坦丁堡升級因“可重入”漏洞延期 51%雙花攻擊所得的ETC已歸還完畢:1.南非或將開始跟蹤加密貨幣交易。

2.以太坊君士坦丁堡升級因“可重入”漏洞延期。

3.美國立法者提出新法案 為部分加密初創公司提供“安全港”。

4.2018年中國區塊鏈專利申請量領跑全球 達到2913件。

5.保加利亞政府對加密貨幣交易利潤征收10%的稅款。

6.IBM使用區塊鏈平臺跟蹤金屬行業的供應鏈。

7.印度政府將于1月17日批準創業激勵計劃并與區塊鏈基金會合作。

8.慢霧: 51%雙花攻擊所得的所有ETC已歸還完畢。

9.Ripple:僅2015年8月之前的私鑰易受攻擊。[2019/1/17]

(2)Optimism/L2上的交易:

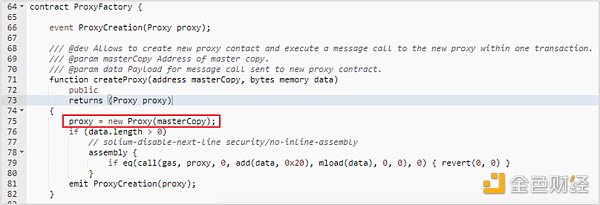

通過重放交易,黑客在 Optimism/L2 上面創建了跟 Ethereum/L1 上完全相同(地址與合約代碼相同)的 Gnosis Safe: Proxy Factory 1.1.1 合約,其中創建代理合約函數如下:

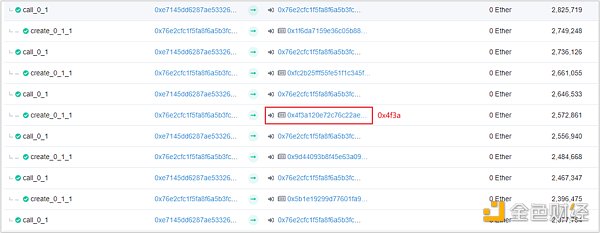

Gnosis Safe: Proxy Factory 1.1.1 合約使用的是 0.5 版本的 Solidity,使用 new 來創建合約時使用的是 create 命令,而不是 create2。使用 create 命令創建合約,合約地址是 msg.sender 以及 nonce 來計算的。在 Ethereum/L1 上面,創建多簽合約 0 x4 f3 a 的 msg.sender 就是 Gnosis Safe: Proxy Factory 1.1.1 的地址,黑客在 Optimism/L2 通過重放交易來創建于 Gnosis Safe: Proxy Factory 1.1.1 合約的主要目的就是為了保證在 Optimism/L2 上創建合約 0x4f3 a 的 msg.sender 與在 Ethereum/L1 上一致,那么黑客可以很方便的通過智能合約(合約 0 xe714)調用 createProxy 函數來創建出地址是 0 x4 f3 a 的合約。在該交易中創建過程如下所示:

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash: 0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb(簡記為0x8bcf),這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

(1)5 月 27 日,Optimism 地址 0 x2501 向 Optimism/L2 上的 0 x4 f3 a 地址轉賬 2000 萬 OP,0 x4 f3 a 地址在 Ethereum/L1 上是 Wintermute 的多簽合約地址,但此時在 Optimism/L2 上面并沒有部署合約;

(2)6 月 1 日,黑客地址 0 x8 bcf 部署合約 0 xe714。

(3)6 月 5 日,黑客通過重放 Ethereum/L1 上的交易創建了 Gnosis Safe: Proxy Factory 1.1.1 合約,其地址與 Ethereum/L1 上一樣;然后地址 0x60b2 通過合約 0 xe714 部署了多簽合約 0 x4 f3 a,合約所有權歸黑客所有,因此 5 月 27 日轉入的 2000 萬 OP 被黑客盜取。

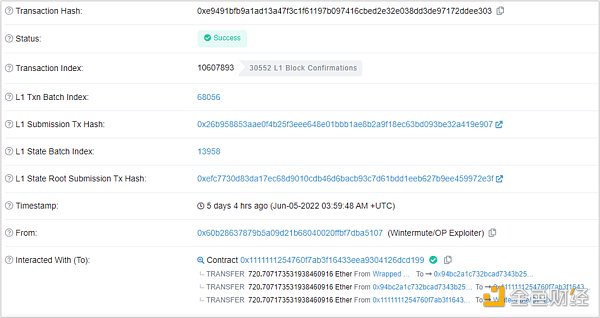

(4)6 月 5 日,多簽合約 0 x4 f3 a 在接收到 2000 萬 OP 后,將 100 萬 OP 轉賬給黑客地址 0 x60 b2,然后將 100 萬 OP 兌換成了 720.7 Ether。

(5)6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

Tags:MISOptimismTIMITIMSangkara MISAOptimism BOBOptimism DogeFansTime

轉自:老雅痞 游戲行業正在慢慢地被區塊鏈技術喚醒。它將極大地改變游戲格局,使游戲玩家受益。每個節點都必須驗證用戶在區塊鏈上發送給網絡的每個計算的有效性.

1900/1/1 0:00:00幣安難安,接連遭遇彭博社、路透社發文指控。近日據彭博社報道,美國證券交易委員會對加密貨幣交易所幣安的原生代幣BNB發起了一項調查.

1900/1/1 0:00:00牛市開啟的先決條件是美聯儲和央行暫停加息并保持其資產負債表的規模不變。在當前加息周期下,CPI 有所回調,但美國普通工人的收入也在減少.

1900/1/1 0:00:00摘要 OpenSea作為行業第一的NFT交易平臺,成交額最高接近50億美元/月,單月手續費收入超1.2億美元,估值達130億美元,是Web3領域名副其實的獨角獸.

1900/1/1 0:00:00進入6月,NFT領域最轟動的丑聞是交易平臺OpenSea的前雇員被捕。美國時間6月1日,美國司法部(DOJ)披露,紐約南區聯邦檢察官和FBI調查人員在紐約逮捕了OpenSea的前產品經理Nath.

1900/1/1 0:00:00本文來自可信區塊鏈推進計劃發布的《基于區塊鏈的數字藏品研究報告》第三章:基于區塊鏈的數字藏品技術路線.

1900/1/1 0:00:00