BTC/HKD+0.76%

BTC/HKD+0.76% ETH/HKD+2.06%

ETH/HKD+2.06% LTC/HKD+1.72%

LTC/HKD+1.72% ADA/HKD+1.15%

ADA/HKD+1.15% SOL/HKD+1.7%

SOL/HKD+1.7% XRP/HKD+1.5%

XRP/HKD+1.5%原文標題:《NFT 防盜指南:如何保護資產安全?》

隨著 NFT 用戶數、交易量和市值的不斷攀升,釣魚者、黑客等不法分子也開始瞄準這個市場,進一步威脅 NFT 生態的安全。

區塊鏈安全和數據分析公司 PeckShield 編寫的表格顯示,在一次釣魚攻擊中,254 個總價值約為 170 萬美元的 NFT 遭到盜竊;愚人節當天周杰倫的 NFT BAYC#3738 被盜走,該事件是典型的由釣魚網站誘導 mint 從而獲得用戶 NFT 操作權的案例;一個名為 MoonManNFT 的項目,該項目借由 free mint 的名頭,盜走了近 400 個 NFT……

一般來說,黑客會通過 Discord 和 Telegram 鎖定收藏者,并通過誘導 mint、釣魚攻擊等方式盜走用戶的 NFT 資產。隨著當下技術發展,NFT 投資者和收藏者必須及時了解保護資產的最新方法。

請牢記:

你的 NFT 并非儲存在電腦或移動設備上,而是在 IPFS 或 Arweave 這樣的去中心化空間。

擁有私鑰,就有了對區塊鏈 / 你的資產的完全訪問權限。

Shamir 私鑰分割方案能為助記詞提供二級保護。

DEUS:如果資金被退回,將不會對黑客采取法律行動,20%的資金將作為漏洞賞金:5月7日消息,DeFi協議DEUS推特發文,更新了關于穩定幣DEI安全漏洞事件的進展。目前所有合約都被暫停,鏈上的DEI代幣被銷毀,以防止進一步的破壞。團隊目前正在了解DEI的實際支持情況。為了實現這一點,在銷毀代幣之前,要對所有DEI余額進行快照。在評估所有余額后,將制定一個全面的恢復和贖回計劃。對于黑客攻擊后試圖套利而被卡住的用戶,將會有一個評估,他們可能會被允許盡快撤銷這些交易。此操作將涉及銷毀流通的DEI,并增加所有其他用戶的支持。DEUS建議用戶保持耐心,在具體的贖回計劃出臺之前,不要與當前的DEI合約進行交互。

此外,DEUS表示,如果資金被退回,他們將不會采取任何法律行動。此事件將被視為白帽救援,20%的資金將作為漏洞賞金。團隊還確認BSC鏈上的多重簽名是由DEUS團隊控制的多重簽名。團隊將在收到資金后公開確認。[2023/5/7 14:48:17]

1. 你的 NFT 儲存在哪里?

NFT 并非儲存在冷錢包、PC 端或熱錢包中。NFT 是位于以太坊區塊鏈上的代幣,由全球 2400 多個運行中的網絡節點承載。NFT 受到完全去中心化系統的支持,它能確保 NFT 生態正常運轉,也能夠驗證線上交易。當你進行 NFT 交易時,實際發生的活動是數據庫對該 NFT 的地址進行更改。

公告 | Binance Jersey將獎勵入侵其域名和推特賬號的白帽黑客:據官方公告,UTC時間8月16日15:00,一名白帽黑客通過對Binance Jersey使用的電子郵件域名服務提供商進行社交工程,獲得@BinanceJE(Binance Jersey)推特賬號訪問權限。該白帽黑客在推特賬號@BinanceJE上發布了幾條推文,之后將其刪除。其在與安全團隊的溝通中態度合作并開放,Binance Jersey能夠在幾分鐘內恢復域名,幾個小時后恢復推特。Binance Jersey將向其發出安全漏洞賞金,并與服務提供商繼續調查。Binance.JE上所有資金都安全。沒有數據被泄露。如果您是白帽黑客,并希望報告幣安生態系統內產品安全漏洞,可查看Binance Bug Bounty計劃。根據報告的問題嚴重性可獲得高達10萬美元獎勵。 注:社交工程是描述非技術類入侵的術語,多依賴于人類互動且通常涉及到欺騙其他人來破壞正常的安全程序。昨晚,推特用戶LightningNetwo9攻擊幣安法幣交易所Binance Jersey官方推特賬號。黑客聲稱成功越過官方域名binance.je,本可通過網絡釣魚計劃輕易進行騙局,但決定不這樣做。[2019/8/18]

2. 你的圖片、動圖和音樂在哪里?

動態 | 黑客正對EOS全網實施“撒網式”攻擊測試 有合約中招:從昨天10:09開始,PeckShield安全盾風控平臺DAppShield監測到有黑客正在使用已知的攻擊手段如假EOS轉賬等,測試攻擊EOS主網上超過290個合約,且已經有合約中招。DAppShield平臺依托自建的攻擊特征監測庫,對黑客鏈上數據追蹤發現:此前有黑客曾一度測試實施全網攻擊,但由于不同游戲玩法不同鮮有成功,而此次黑客通過對不同游戲精心構造參數,導致部分合約中招。PeckShield安全人員提醒,已知攻擊特征往往會被黑客用來“撒網式”攻擊測試,開發者應在合約上線前做好安全測試,特別是要排除已知攻擊手段的威脅,必要時可尋求第三方安全公司協助,幫助其完成合約上線前攻擊測試及基礎安全防御部署。[2019/1/9]

NFT 的 URI(統一資源標識符)標記了圖片的位置。NFT 一般位于像 IPFS 或 Arweave 等去中心化存儲空間。在 Web2 中,也有 AWS 這樣的中心化存儲器。

3. 錢包

錢包是一個儲存私鑰的軟件,能夠支持交易活動。錢包分為兩種:熱錢包(軟件錢包)和冷錢包(硬件錢包)。

熱錢包(軟件錢包):能夠在通用設備上運行的軟件,能 Web3 連接,只需點擊鼠標就能接收資產。

聲音 | MapleChange:只有4萬美元遭黑客竊取 而非600萬美元:據trustnodes消息,此前有報道稱,價值600萬美元的919個比特幣在一個叫MapleChange小交易所被黑客竊取,此后,該交易所公開表示,只有8個比特幣被盜,“我們錢包里從來沒有過919BTC”。[2018/10/29]

冷錢包(硬件錢包):專用于硬件設備,能與 Web3 連接并接收資產。它與熱錢包的主要區別是,冷錢包的助記詞從不聯網,若要進行交易,必須通過物理手段(比如觸摸屏)批準。

選擇了合適的錢包后,你需要了解它的功能:

首先,熱錢包 / 冷錢包會要求你創建一個密碼,此密碼在特定設備上是唯一的。只有知道密碼,才能訪問錢包。

你可以自由分享錢包的公共地址,此地址與 Web3 的電子郵件地址沒有區別,知道了你的地址,任何人都能向你發送 NFT。這也就催生了新的黑客攻擊載體。黑客會向人們發送 NFT,當人們與該 NFT 互動時(比如將其發送至另一錢包,或出售它),黑客就會竊取此人錢包中的資產。請謹記,不要點開陌生 NFT!此外,人們也會利用流氓簽名或批準來獲取你的 IP 地址。

釣魚郵件也是尋常的詐騙方式。郵件的目的是引誘你把錢包連接到虛假網站,以便黑客竊取資產。所以,千萬不要點開陌生鏈接!務必時時檢查網站名稱。目前黑客攻擊的方法比較單一,只能從公共地址和電子郵件下手,只要不理會它們就可以了。

聲音 | 網絡安全公司Vectra:大學生挖礦易遭受黑客惡意攻擊:據Cryptoglobe消息,美國賓夕法尼亞州立大學畢業生Patrick Cines近日透露,他在本科期間用加密貨幣挖礦獲取收入。對于這種現象,網絡安全公司Vectra表示,大學生進行加密貨幣挖礦易遭受黑客的惡意攻擊。黑客可能會利用大型挖礦機器對其發起網絡攻擊,劫持他們的計算機資源。[2018/8/13]

你要保管好私鑰,它是訪問你的公共地址的密碼,私鑰的功能有:

(1)將你的 NFT 移出地址。

(2)簽署合同,來證明你擁有該地址的私鑰(類似于驗證你擁有該公共地址)。

公共地址和私鑰最大的區別是,你永遠也不能向任何人透露自己的私鑰。否則,他們就能把你的私鑰導入他們的錢包,竊取你所有的資產。

明確了私鑰和公共地址的概念,我們再來看一下助記詞。助記詞一般由 12、18 或 24 個單詞構成,用于找回錢包。如果丟失私鑰,你可以使用助記詞新建一個。與私鑰一樣,助記詞永遠不能被第二個人知道,也不能存儲在電子存儲設備或服務商中(比如 google drive、icloud、相簿、手機便簽和副本)。最理想的方式是物理存儲,比如寫在紙上。有人也使用鐵制品存儲助記詞,因為它更加防火。其他方式,例如口令,也能增加錢包安全性。口令是一串符號或單詞,將其與助記詞結合,就能在原有錢包的基礎上創建新錢包。打個比方,若要在原有錢包的基礎上創建新的錢包,只需輸入:

助記詞 + 「NFTGo」

助記詞 + 任意數字

助記詞 + 任意字母

助記詞 + 任意短語

上述任一方式都能創建一個具有不同私鑰公共地址的新錢包,但口令這一功能只對冷錢包適用。

4. 添加第二層保護

購買冷錢包是提升安全性的有效途徑。Trezor,Ledger 和 Keystone 是幾款最受歡迎的硬件錢包,但各自有優勢和不足。每種冷錢包都有其特色。比如 Keystone 使用二維碼進行數據傳輸,避免了木馬病通過 USB 接口或者藍牙被傳輸到硬件錢包的風險,同時也是首個支持 ENS (Ethereum Name Service) 的硬件錢包,免去了核對原始地址的麻煩。此外,用戶可以用 NFT 自定義其 4 英寸的屏幕。

我們以 Keystone 為例進行設置。

(1)從官方網站購買 Keystone 錢包。

(2)安裝 Keystone 套件。

(3)啟動 Keystone。

(4)設置你錢包的 PIN—— 專屬于此設備的口令。

(5)如果是企業使用的話,推薦使用 Shamir 私鑰分割方案,把 2 組助記詞分成 3 組,或把 3 組助記詞分成 5 組,你可以把這 3 組私鑰保存在不同地方。如果你有 5 個 Shamir 備份中的 3 個并且丟失了其中 2 個,你仍然可以使用剩余的 3 個備份來恢復您的錢包。

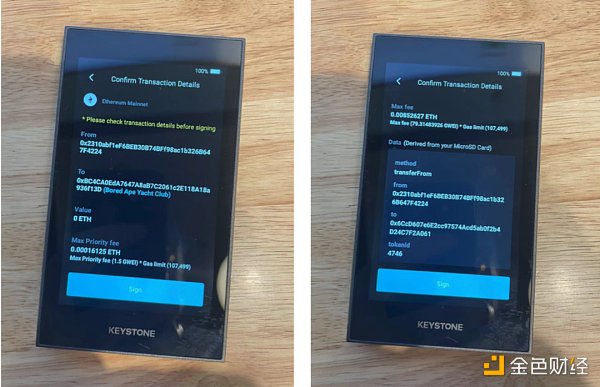

我們以轉移一個 BAYC 為例具體來看 NFT 硬件錢包的使用。在 Keystone 中,用戶可以使用 microSD 卡中上傳的 ABI 數據文件快速確認地址的真實性,地址旁邊會出現藍色字體的「Board Ape Yacht club」,還需要確認該交易是否涉及任何惡意行為,以免將您的 NFT 簽署給詐騙者或黑客。

1. 務必從官網下載 Web3 app 或錢包

導致加密 / NFT 黑客攻擊的主要原因是用戶對非官方網站的訪問。絕大多數此類網站是為了行騙而建立,看上去與官方網站極其相似。不要從 Google Play 下載 Web3 app,它們可能不是從原始渠道獲取的。你可以參考以下建議,來鑒別官方網站:

(1)關注網址欄。只點擊以 https:// 開頭的網址(不要點 http://!),「s」代表「安全」,表示該網站的數據是加密傳輸的,能阻止黑客攻擊。

(2)檢查域名。黑客最青睞的伎倆就是創建山寨網站,其域名與正版網站十分相似,只有雙擊才能察覺區別。例如,https://wobble.com 這個網站的山寨版可以是 https://w0oble.com。請記得時時雙擊域名的所有字母。

(3)留心拼寫錯誤。多數虛假網站是粗糙趕工而成,拼寫、讀音、大小寫和語法都會出錯。

2. 只瀏覽官方頻道、官方推特和官方鏈接

前面提到,你只能相信官方網站、推特賬號和 discord。你可以參考下列建議來驗證:

(1)檢查賬戶活動。

(2)檢查粉絲數。

(3)檢查賬戶歷史。

(4)檢查評論和參與度。

3. 不要與任何人共享登陸憑證或私鑰

有句話在加密圈十分流行:「無鑰即無幣,幣鑰為一體」。一旦你的私鑰或助記詞被分享出去,這個賬戶就再也不屬于你了。最好的做法,是不讓其他人拿到私鑰。

4. 先驗證 NFT 再購買

在 NFT 生態系統中,盡職調查總是非常重要。購買或鑄造 NFT 之前,務必要檢查項目涉及到的團隊的聲譽,其社區中的有機互動,以及人們對該項目的看法。

5. 使用多個錢包鑄造 NFT

比如,Burner 錢包是專為 NFT 鑄造創造的二級錢包。這些錢包都是以鑄幣所需的 gas 數額來創建并注資。鑄幣完成后,鑄成的 NFT 被發送到另一個錢包,它的作用是存儲 NFT。這就減少了主錢包與易被攻擊網站互動的風險。你可以創建多個 burner 錢包,一旦發現漏洞,就立即丟棄它。

6. 謹慎點擊陌生賬戶的鏈接

黑客的常見騙術,是通過陌生的 Discord 賬戶或冷郵件發送贈品或白名單鏈接。務必將 Telegram、Discord 和郵件設置為不接收陌生賬戶或非官方地址的消息,也請提防用戶假扮群主或官方 DM 你。

7. 檢查令牌批準 & 撤銷不使用的令牌

人們每天都與不同的協議和鏈接互動,基于智能合約上的信息給予其訪問權限和許可。時常審查和撤銷訪問權限十分重要。https://revoke.cash/ 網站可以幫您取消訪問權。

8. 進行下一步之前,仔細閱讀并核實智能合約的交易條款

確認交易前,務必確保自己認真閱讀了智能合約中的每個細節。很多黑客利用智能合約騙取許可,從而隨意訪問你錢包中的資金。你要認真閱讀,確保合約中的細節不會構成威脅,也不是存在漏洞。

9. 緊跟新聞,了解新漏洞

人們對 NFT 市場的興趣日益增加,不法分子也潛伏其中,利用伎倆從收藏者和投資者手中偷取作品和資金,請確保自己的寶貴資產、錢包和資金不落入黑客手中。

Tags:NFTNCEBINbinanceWNFTAltpay FinanceROBBIN價格coinbase和binance

Roger Ver是比特幣的早期投資者和熱心推動者,獲得了“比特幣耶穌”的稱號。一年后,他在推特上重新露面,并在一次采訪中表示支持狗狗幣(DOGE),比起比特幣,他更傾向于將狗狗幣作為支付手段.

1900/1/1 0:00:004?月?23?日公布的最新一期?CFTC?CME?比特幣持倉周報(?4?月?13?日?-?4?月?19?日)顯示,比特幣標準合約總持倉量終結了此前兩周連降的勢頭.

1900/1/1 0:00:00本文收集了一些加深對區塊鏈、DeFi、NFT、DAO 和其他區塊鏈原生主題的理解的資源和見解。 web3體驗 在Metamask上創建一個錢包.

1900/1/1 0:00:00導讀:今日,馬克龍贏得法國總統大選并正式連任法國總統。此前在上周五,馬克龍曾接受當地加密媒體The Big Whale采訪,談及他對Web與加密行業的看法,其中主要觀點包括:我想確保歐洲玩家掌握.

1900/1/1 0:00:00摘要: 在線支付公司 Stripe 表示,將開始允許商家通過穩定幣 USDC 向用戶支付加密貨幣.

1900/1/1 0:00:00「NFT 帶貨」MCN 已經出現,「營銷生態」先于行業成熟了。NFT 在去年出圈大火,一腳橫跨藝術、游戲、頭像、金融各領域.

1900/1/1 0:00:00