BTC/HKD+0.27%

BTC/HKD+0.27% ETH/HKD-0.14%

ETH/HKD-0.14% LTC/HKD+0.24%

LTC/HKD+0.24% ADA/HKD-0.77%

ADA/HKD-0.77% SOL/HKD+0.53%

SOL/HKD+0.53% XRP/HKD-0.05%

XRP/HKD-0.05%2月19日,全球最大的NFT交易平臺OpenSea剛開始支持用戶使用新合約,一些用戶的NFT資產就被盜了。

次日,OpenSea的CEO Devin Finzer在推特上披露,「這是一種網絡釣魚攻擊。我們不相信它與 OpenSea 網站相關聯。到目前為止,似乎有 32 個用戶簽署了來自攻擊者的惡意有效載體,他們的一些 NFT 被盜。」Finzer稱,攻擊者錢包一度通過出售被盜NFT獲得了價值170萬美元的ETH。

用戶NFT被盜后,不少人在推特上猜測,釣魚攻擊的鏈接可能隱藏在假冒的「OpenSea致用戶」郵件中。因為19日當日,該交易平臺正在進行一項智能合約升級,用戶需要將列表遷移到新的智能合約中。攻擊者很可能利用了這次的升級消息,將釣魚鏈接偽裝成通知郵件。

2月21日,OpenSea的官方推特更新回應稱,攻擊似乎不是基于電子郵件。截至目前,釣魚攻擊的來源仍在調查中。

報告:朝鮮黑客自2017年以來已從日本竊取7.21億美元加密資產:5月15日消息,根據Elliptic一項研究報告,自2017年以來,與朝鮮有關聯的黑客組織從日本竊取了7.21億美元的加密資產,這相當于全球此類損失總數的30%。據Elliptic稱,從2017年到2022年底,朝鮮共從企業竊取了價值23億美元的加密貨幣。其中,日本所占比例最大,其次是越南(5.4億美元)、美國(4.97億美元)和中國香港(2.81億美元)。[2023/5/15 15:03:42]

2月18日,OpenSea開始了一項智能合約的升級,以解決平臺上的非活躍列表問題。作為合約升級的一部分,所有用戶都需要將他們在以太坊上的NFT列表遷移至新的智能合約中,遷移期將持續7天,到美東時間的2月25日下午2點完成,遷移期間,用戶NFT在OpenSea上的舊報價將過期失效。

報告:到目前為止,朝鮮黑客已竊取高達10億美元的加密貨幣:4月7日消息,根據美國國家安全委員會的一份2022年年度報告,朝鮮黑客竊取的虛擬資產從6.3億美元到10億多美元不等,這一數字是2021年被盜金額的兩倍。該小組在報告中指出:“朝鮮利用日益復雜的網絡技術進入涉及網絡金融的數字網絡,并竊取有潛在價值的信息,包括其武器計劃。”

雖然加密黑客有時可以被追蹤,這取決于黑客是否留下犯罪蹤跡,但根據該報告,基本的加密貨幣和區塊鏈特性使追蹤變得更加困難。該報告補充說:“非法獲得的虛擬資產受到區塊鏈的匿名性和通過加密貨幣交易所混淆資產通道的保護。”

報告最后還鼓勵成員國遵守FATF的指導方針,以遏制被盜加密貨幣資金不斷增長。(Bitcoinist)[2023/4/8 13:50:56]

2月19日,用戶需要配合完成的操作開始了。人們沒有想到,在忙亂的遷移過程中,黑客的「黑手」伸向了OpenSea用戶的錢包里。從用戶們在社交平臺的反饋看,大部分攻擊發生在美東時間下午5點到晚上8點。

Avalanche創始人:Terra事件的嚴重程度比Mt.Gox黑客事件更糟糕:5月20日消息,Avalanche創始人Emin Gün Sirer在接受采訪時表示,Terra事件的嚴重程度與Mt.Gox黑客事件相比,甚至是更糟糕,他擔心這種事件會導致更多的監管審查。他承認,由于LUNA吸引了大量資金,Avalanche一度被LUNA的快速發展所阻礙。Emin Gün Sirer承認,因Avalanche之前與Terra建立合作關系,Avalanche在這次Terra事件中造成了一些損失。但其未透露具體損失金額。

據悉,位于日本東京的Mt.Gox曾是世界上最大的比特幣交易所,高峰時承擔著超過70%的比特幣交易,但在一次大規模黑客攻擊后于2014年破產。 (U.today)[2022/5/20 3:30:36]

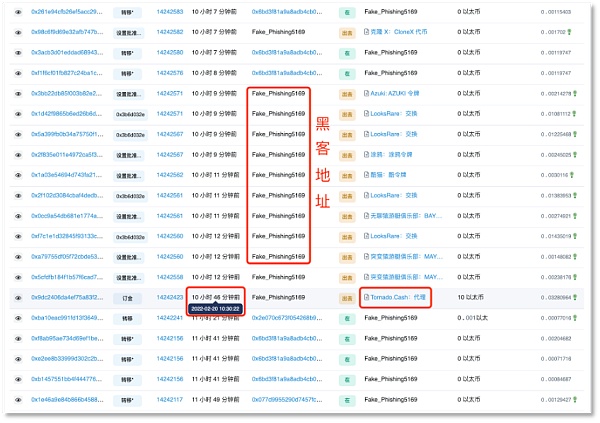

從后來在以太坊瀏覽器上被標記為「網絡釣魚/黑客」的地址上看,19日晚18時56分,被盜的資產開始從黑客地址轉移,并在2月20日10時30分出現了通過混幣工具Tornado Cash「洗幣」的操作。

動態 | 黑客以從Iomega網絡驅動器中刪除文件為威脅索要比特幣贖金:據TNW消息,BleepingComputer論壇用戶稱,他們的Lenovo Iomega NAS(網絡附加存儲)設備上受到黑客攻擊,文件被刪除或隱藏。攻擊者索要比特幣以換取受害者文件的安全返回。每個贖金票據列出了不同的比特幣地址,比特幣黑客的需求量在0.01和0.05比特幣之間變化。自從6月27日以來,該攻擊中使用的比特幣地址之一已收到9筆付款,總計0.2比特幣。[2019/7/30]

黑客鏈上地址的部分動向

用戶NFT被盜后,「OpenSea被黑客攻擊,價值2億美元資產被盜」的說法開始在網絡上蔓延,人們無從得知失竊案的準確原因,也無法確認到底殃及了多少用戶。

直到2月20日,OpenSea的CEO Devin Finzer才在推特上披露,「據我們所知,這是一種網絡釣魚攻擊。我們不相信它與 OpenSea 網站相關聯。到目前為止,似乎有 32 個用戶簽署了來自攻擊者的惡意有效載體,他們的一些 NFT 被盜。」Finzer 駁斥了「價值2 億美元的黑客攻擊的傳言」,并表示攻擊者錢包通過出售被盜NFT 獲得了價值170?萬美元的ETH。

區塊鏈安全審計機構 PeckShield 列出了失竊NFT的數量,共計315個NFT資產被盜,其中有254個屬于ERC-721標準的NFT,61個為ERC-1155標準的NFT,涉及的NFT品牌包括知名元宇宙項目Decentraland 的資產和NFT頭像「無聊猿」Bored Ape Yacht Club等。該機構還披露,黑客利用Tornado Cash清洗了1100 ETH,按照ETH當時2600美元的價格計算,清洗價值為286萬美元。

用戶NFT失竊事件發生后,有網友猜測,黑客利用了OpenSea升級的消息,將釣魚鏈接偽造成通知用戶的郵件,致使用戶上當受騙而點擊了危險鏈接。

對此,Devin Finzer表示,他們確信這是一次網絡釣魚攻擊,但不知道釣魚發生在哪里。根據與32名受影響用戶的對話,他們排除了一些可能性:攻擊并非源自OpenSea官網鏈接;與OpenSea電子郵件交互也不是攻擊的載體;使用OpenSea 鑄造、購買、出售或列出NFT不是攻擊的載體;簽署新的智能合約(Wyvern 2.3 合約)不是攻擊的載體;使用 OpenSea 上的列表遷移工具將列表遷移到新合約上不是攻擊的載體;點擊官網banner頁也不是攻擊的載體。

簡而言之,Finzer試圖說明釣魚攻擊并非來自OpenSea網站的內部。2月21日凌晨,OpenSea官方推特明確表示,攻擊似乎不是基于電子郵件。

截至目前,釣魚攻擊到底是從什么鏈接上傳導至用戶端的,尚無準確信息。但獲得Finzer認同的說法是,攻擊者通過釣魚攻擊拿到了用戶轉移NFT的授權。

推特用戶Neso的說法得到了Finzer的轉發,該用戶稱,攻擊者讓人們簽署授權了一個「半有效的 Wyvern 訂單」,因為除了攻擊者合約和調用數據(calldata)之外,訂單基本上是空的,攻擊者簽署了另一半訂單。

該攻擊似乎利用了Wyvern 協議的靈活性,這個協議是大多數 NFT 智能合約(包括在 OpenSea上制定合約)的基礎開源標準,OpenSea 會在其前端/API上驗證訂單,以確保用戶簽署的內容將按預期運行,但這個合約也可以被其他更復雜的訂單使用。

按照Neso的說法,首先,用戶在Wyvern上授權了部分合約,這是個一般授權,大部分的訂單內容都留著空白;然后,攻擊者通過調用他們自己的合約來完成訂單的剩余部分,如此一來,他們無需付款即可轉移 NFT 的所有權。

簡單打個比方就是,黑客拿到了用戶簽名過的「空頭支票」后,填上支票的其他內容就搞走了用戶的資產。

也有網友認為,在釣魚攻擊的源頭上,OpenSea排除了升級過的、新的Wyvern 2.3合約,那么,不排除升級前的、被用戶授權過的舊版本合約被黑客利用了。對此說法,OpenSea還未給出回應。

截至目前,OpenSea仍在排查釣魚攻擊的源頭。Finzer也提醒不放心的用戶,可以在以太坊瀏覽器的令牌批準檢查程序(Ethereum Token Approval)上取消自己的NFT授權。

在未來世界,如果只看臉的話,你可能真的無法辨認真假。在科幻電影《銀翼殺手2049》中人類制作的“復制人”和人類的容貌近乎一致,除非用專業的儀器做情緒測試,或者找到復制人體內的編號,否則人類根本無.

1900/1/1 0:00:00近日,全球關注的烏俄戰事蔓延到了金融領域。消息稱,美國和歐盟、英國及加拿大發表聯合聲明,宣布禁止俄羅斯的幾家主要銀行使用SWIFT國際結算系統.

1900/1/1 0:00:00去年以來,資本市場上元宇宙概念火了。熱潮之下,不少金融機構躍躍欲試,百信銀行就趕在去年12月30日推出了首位虛擬數字員工艾雅(AIYA).

1900/1/1 0:00:00本文來自區塊鏈分析師Richmore Capital 在過去的幾個月里,曲線戰爭一直是一個熱門話題.

1900/1/1 0:00:002021年Q2 ,GameFi 接棒 DeFi 成為投資者爭相追逐的對象。Axie Infinity 所設計的 ?“Play to Earn” 經濟模型為鏈游賽道探索出可行解,許多開發者開始爭相.

1900/1/1 0:00:00每一個牛市周期都可以看作是動物界自然生命循環的化身,在動物界存在著一個貪婪的食物鏈,自己會被稍微聰明且同樣貪婪的他者吃掉,這雖然很殘酷但卻是無法避免發生的.

1900/1/1 0:00:00