BTC/HKD-0.22%

BTC/HKD-0.22% ETH/HKD-0.8%

ETH/HKD-0.8% LTC/HKD-1.28%

LTC/HKD-1.28% ADA/HKD-1.83%

ADA/HKD-1.83% SOL/HKD-1.93%

SOL/HKD-1.93% XRP/HKD-1.6%

XRP/HKD-1.6%2022年3月27日,以太坊上的stakingDeFi項目RevestFinance遭到黑客攻擊,損失約200萬美元。BlockSecTeam團隊第一時間介入分析,并在tweeter上向社區分享了我們的分析成果。事實上,就在我們通過tweeter向社區分享我們的分析成果時,我們發現了RevestFinance的TokenVault合約中還存在著一個criticalzero-dayvulnerability。利用該漏洞,攻擊者可以用更加簡單的方式盜取協議中的資產。于是我們立刻聯系了RevestFinance項目方。在確定該漏洞已經被修復后,我們決定向社區分享這篇blog。

0.What'stheRevestFinanceFNFT

RevestFinance是針對DeFi領域中staking的解決方案,用戶通過RevestFinance參與的任何DeFi的staking,都可以直接生成一個NFT,即FNFT(FinanceNon-FungibleToken),該NFT代表了這個staking倉位的當前以及未來價值。用戶可以通過RevestFinance提供的3個接口和項目進行交互。質押自己的數字資產,mint出相應的FNFT。

?mintTimeLock:用戶質押的數字資產在一段時間之后才能被解鎖。

?mintValueLock:用戶質押的數字資產只有在升值或者貶值到預設數值才能被解鎖。

?mintAddressLock:用戶質押的數字資產只能被預設的賬戶解鎖。

RevestFinance通過以下3個智能合約完成對用戶存入的數字資產的鎖定和解鎖。

?FNFTHandler:繼承自ERC-1155token(openzepplin實現)。每次執行lock操作時,fnftId會進行自增(fnftId類似于ERC721中的tokenId)。FNFT在被創建時,用戶需要指定它的totalSupply。當用戶想要提走FNFT背后的underlyingasset,需要burn掉相應比例的FNTF。

BNB信標鏈擬于4月21日進行Barral硬分叉升級,為跨鏈引入幾個安全增強功能:4月17日報,據官方博客,BNB信標鏈(BNBBeaconChain)預計將在區塊高度310,182,000處進行預定的Barral硬分叉升級。根據當前的區塊生成速度,預計硬分叉將于北京時間4月21日15:00發生。主網上的全節點運行者必須在4月21日之前將其軟件版本切換到v0.10.10。在此次升級中,BEP171將為為BNB信標鏈和BNB智能鏈(BNBSmartChain)之間的跨鏈橋接引入了幾個安全增強功能。為了進一步消除跨鏈模塊中潛在問題的普遍影響,BEP171提出了以下改進:1.將IAVL證明驗證升級到ICS23規范。2.對海量資金跨鏈轉賬應用定時器鎖。3.通過偽造證明檢測,跨鏈通道可以自動暫停。4.在緊急情況下,任何驗證者都可以暫停跨鏈通道。[2023/4/17 14:08:23]

?LockManage:記錄FNFT被解鎖(unlock)的條件。

?TokenVault:接收和發送用戶存入的underlyingasset,并記錄每一種FNFT的metadata。例如fnftId=1的FNFT背后質押的資產類型。

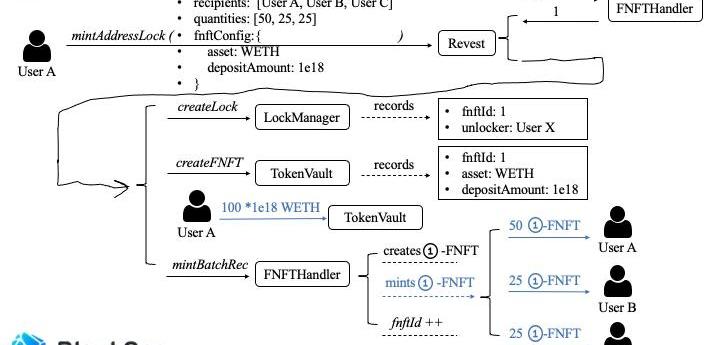

因為此次攻擊,黑客攻擊的入口是mintAddressLock函數,那么我們以該函數為例,講述FNFT的生命周期。

UserA調用Revest的mintAddressLock函數

?unlocker:UserX->只有UserX可以解鎖這筆資產?recipients:?quantities:->mint數量為100(sum(quantities)),UserA,UserB,UserC各擁有50,25,25枚。?asset:WETH->mint出的FNFT以WETH為抵押品。?depositAmount:1e18->每一枚FNFT背后的抵押品數量為1枚WETH(WETHdecimal為18)

Bybit CEO:會將大量解鎖BIT代幣轉移至Bybit Flexible地址:金色財經報道,Bybit CEO Ben發推表示,Bybit會將大量解鎖的BIT代幣從Bybit Locked地址轉移到Bybit Flexible地址。

據悉,這些代幣從2022年8月到2023年2月解鎖,其中1/24的Bybit鎖定代幣在每個月的15日解鎖。根據社區和分析平臺的建議,將按照歸屬時間表將它們轉移到他們的合法錢包中。[2023/2/17 12:13:56]

假設當前系統中沒有其他FNFT,UserA通過mintAddressLock與系統進行交互,FNFTHandler返回的fnftId=1

LockManger為其添加相應的記錄

?fnftId:1?unlocker:UserX

TokenVault為其添加相應的記錄

?fnftId:1?asset:WETH?depoistAmount:1e18

接著TokenValut要從UserA這里轉走100*1e18數量的WETH。

最后系統分別給UserA,UserB,UserCmint50,25,25枚01-FNFT。

通過mintAddressLock函數鑄造FNFT就完成了。

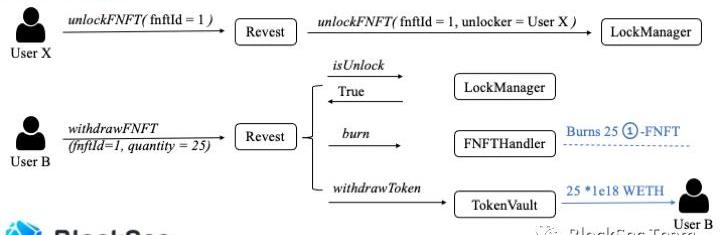

當UserX解鎖01-FNFT后,用戶B便可以通過withdrawFNFT提走underlyingasset。如圖二所示,UserB想要提取自己手中持有的25個01-FNFT質押的數字資產。

協議首先檢查01-FNTF是否已經unlock,如果已經unlock,那么協議會burn掉UserB的25個01-FNFT,并給他轉25*1e18數量的WETH。此時01-FNFT的totalSupply為75。

聯邦破產法官終止FTX與邁阿密中心體育場冠名協議:金色財經報道,一名聯邦破產法官周三終止了 FTX 與邁阿密-戴德縣就 NBA 邁阿密熱火隊主場比賽的市中心體育場的冠名權協議。該報稱,該命令規定邁阿密-戴德縣將立即停止使用 FTX 名稱,并計劃從競技場中移除所有標志。

邁阿密-戴德縣的官員在11 月表示,他們將尋找新的冠名權合作伙伴,并在 FTX 申請破產后努力終止與 FTX 的業務關系。自從大約兩年前宣布一項價值 1.35 億美元的冠名權交易以來,該綜合體就被稱為 FTX 競技場,它位于邁阿密市中心,還舉辦非籃球賽事。[2023/1/12 11:07:10]

Revest合約還提供了另外一個接口,叫做depositAdditionalToFNFT,以便讓用戶為一個已經存在的FNFT添加更多的underlyingasset。下面我們用2張圖描述它的“正常”用法。

這里有三種情況

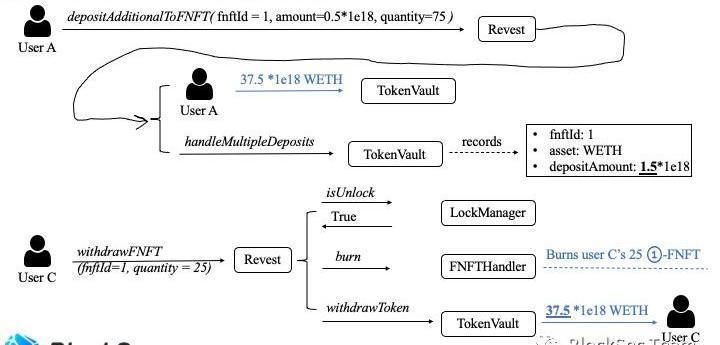

一.quantity==01-FNFT.totalSupply()如圖三所示

以圖二中的場景為上下文,UserA要為01-FNFT添加更多的抵押物。

?quantity=75->為75個01-FNFT追加質押。

?amount=0.5*1e18->每一枚01-FNFT追加0.5*1e18數量的WETH。

于是UserA需要向TokenVault轉入37.5*1e18WETHTokenVault修改系統記賬,將depositAmount修改為1.5*1e18。現在每一枚01-FNFT承載的資產為1.5*1e18WETH。

此時UserC調用withdrawFNFT,burn掉他持有的25枚01-FNFT,他可以拿走25*(1.5*1e18)=37.5*1e18WETH。

WazirX聯創:下一財年首季度上線Layer 1分片區塊鏈“Shardeum”:10月18日消息,印度加密貨幣交易平臺WazirX聯合創始人兼首席執行官Nischal Shetty宣布將在下一財年首季度上線Layer 1分片區塊鏈“Shardeum”,目前正在測試階段。

此前消息,8月23日,印度加密貨幣交易平臺WazirX聯合創始人Nischal Shetty正在為公鏈項目Shardeum尋求以2億美元估值進行2000萬至3000萬美元融資。(livemint)[2022/10/18 17:30:01]

于是,此時01-FNFT的totalSupply為50。

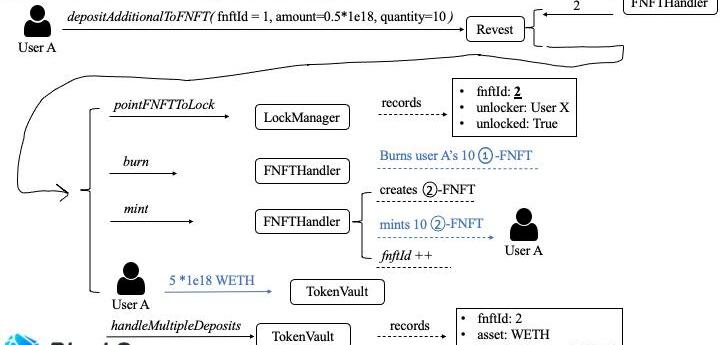

二.quantity<01-FNFT.totalSupply()如圖四所示

以圖三中的場景為上下文,UserA繼續為01-FNFT添加更多的抵押物。

?quantity=10->為10枚01-FNFT追加質押。?amount=0.5*1e18->為10枚01-FNFT每一枚追加0.5*1e18WETH

由于quantity<01-FNFT.totalSupply()于是,UserA向協議支付5*1e18WETH系統將會burn掉10枚01-FNFT,mint出10枚02-FNFT,并將burn掉的10枚01-FNFT承載的資產和UserA新轉入的資產,注入到02-FNFT中。于是就有

?fnftId:2?asset:WETH?depositAmount:2.0*1e18(1.5*1e18+0.5*1e18)

此時

?01-FNFT.totalSupply:4001-FNFT.depositAmount:1.5*1e18?02-FNFT.totalSupply:1002-FNFT.depositAmount:2.0*1e18

數據:隨著ETH合并的臨近,鯨魚開始增持:金色財經消息,據Into TheBlock發推稱,隨著ETH合并的臨近,鯨魚開始進入增持模式。[2022/7/20 2:26:19]

三.quantity>01-FNFT.totalSupply()

這種情況,交易會revert。

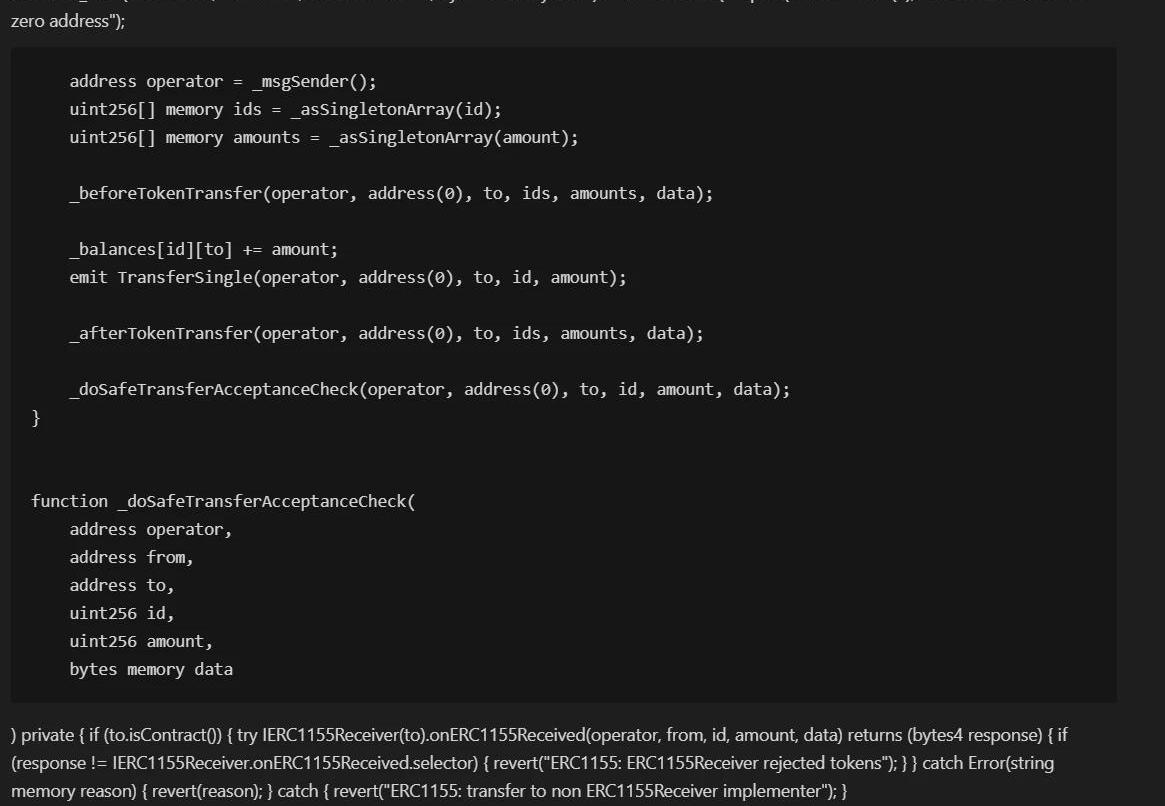

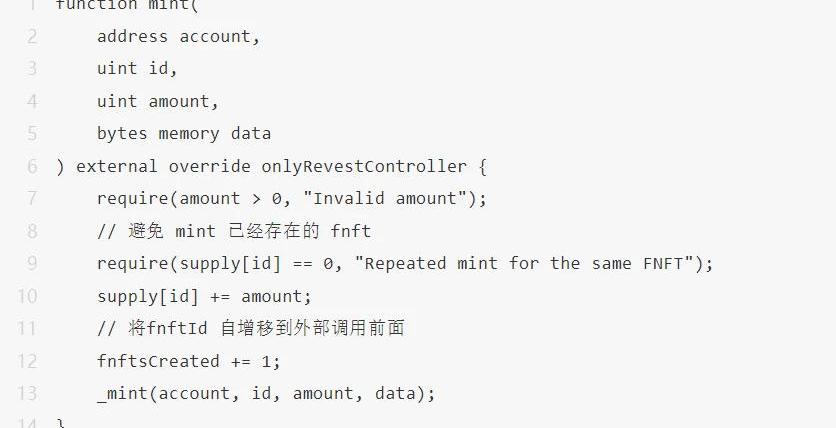

1.What'ttheRe-entrancyvulnerability

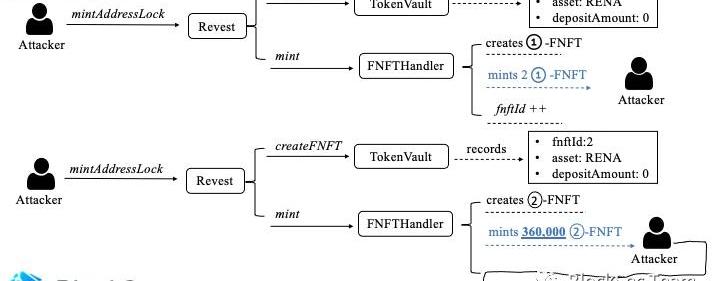

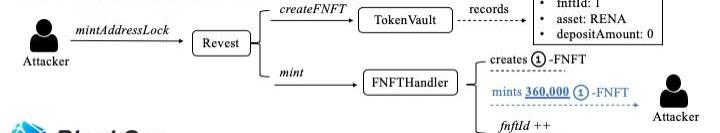

在理解了mintAddressLock函數和depositAdditionalToFNFT函數的基本工作流程后,來看一下攻擊者使用的重入手法。假定thelastestfnftId=1

如圖五所示第一步:攻擊者調用mintAddressLock函數

?depositAmount=0

?quantities=

mint出了2枚01-FNFT,由于攻擊者將depositAmount設置為0,因此他沒有轉入任何數字資產。相當于01-FNFT背后承載的underlyingasset為0。

第二步:攻擊者再次調用mintAddressLock函數

?depositAmount=0

?quantities=準備mint36w枚02-FNFTdepositAmount為0。

在mint的最后一步,攻擊者利用ERC-1155的call-back機制重入了depositAdditionalToFNFT函數。

在depositAdditionalToFNFT中,攻擊者傳入

?quantity=1

?amount=1*1e18

?fnftId=1

因為quantity<fntfId.totalSupply(),因此協議會burn掉攻擊者1枚01-FNFT,鑄造1枚02-FNFT。(02-FNFT在協議中已經存在,但是fnftId更新延遲)然后修改fnftId=2的depositAmount為amount。相信你已經發現,這一步,攻擊者通過重入將fnftId=2的depositAmount從0修改為1.0*1e18,僅僅花費1*1e18RENA就獲得了(360000+1)*1*1e18RENA的系統記賬。

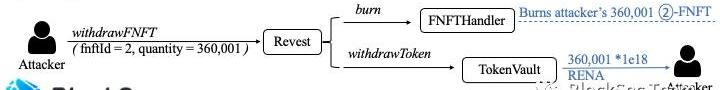

最后攻擊者調用withdrawNFNFT函數,burn掉360,001枚02-FNFT,取走了360,001*1e18RENA。

建議修復方法

2.theNewZero-dayVulnerability

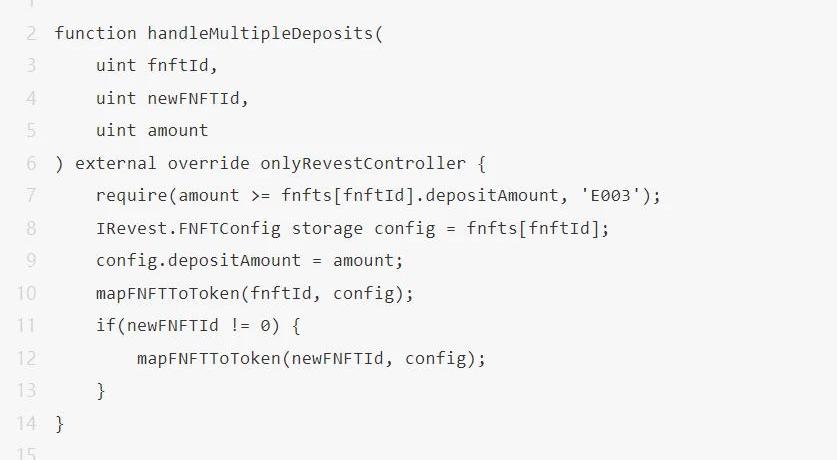

在blockSecTeam團隊分析RevestFinance的代碼時,handleMultipleDeposits函數引起了我們的注意。

當用戶調用depositAdditionToNFT函數追加抵押物時,該函數會改變FNFT的depositAmount。從代碼中我們可以發現,當newFNFTId!=0時,該函數既改變了fnftId對應的FNFT的depositAmount也改變了newFNFTId對應的depositAmount。

按照常理,當newFNFTId!=0時,系統應該只記錄newNFTId對應的depositAmount。不應該改變fnftId對應的depositAmount。

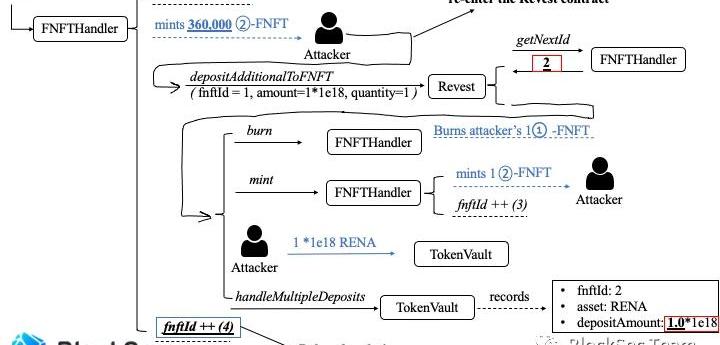

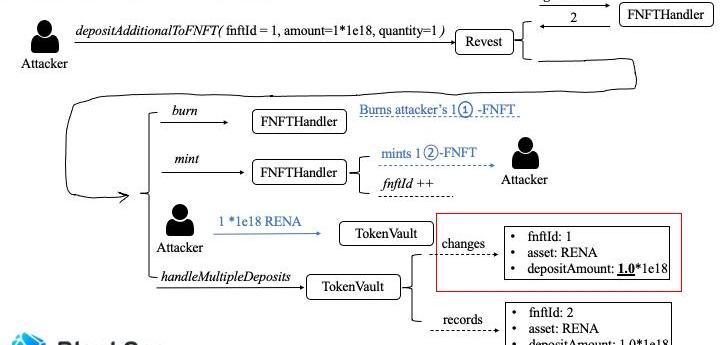

我們認為這是一個非常嚴重的邏輯bug,利用該漏洞,攻擊者可以很輕松提走系統中的數字資產。下面用3張圖描述模擬攻擊的原理。假定thelatestfnftId=1

首先攻擊者調用mintAddressLock函數,mint出360000個01-FNFT。攻擊者將amount設置為0因此他不必轉入任何資產到RevestFinance協議中。mint結束后,攻擊者擁有360000枚depositAmount=0的01-FNFT。

然后攻擊者調用depositAdditionalToFNFT函數,參數如下

?fnftId=1

?amount=1*1e18

?quantity=1

協議轉走攻擊者amount*quantity數量的代幣,即1*1e18RENA協議會burn掉攻擊者1枚01-FNFT,并為其鑄造一枚02-FNFT按照handleMultipleDeposits函數中的邏輯,fnftId=2的資產,其depositAmount會被設置為1.0*1e18。但是fnftId=1的資產,其depositAmount也會被設置為1.0*1e18,而這個值本應該為0!

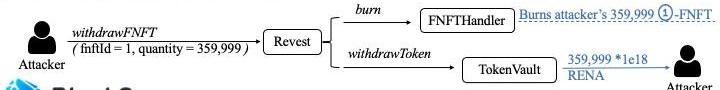

第三步,攻擊者直接提款,將手中所有的01-FNFT提現。不考慮gas費,他將凈賺359,999*1e18數量的REAN代幣。

很顯然,使用這種方式進行攻擊,比真實的重入攻擊更加簡單直接。

建議修復方法

針對該漏洞,blockSecTeam團隊給出了相應的patch方法。

3.項目方的修復方式

由于TokenVaultandFNFTHandler兩個漏洞合約存儲了許多關鍵的狀態,無法在短時間內重新部署它們,為了快速恢復使用,RevestFinance官方重新部署了Revest合約(https://etherscan.io/address/0x36c2732f1b2ed69cf17133ab01f2876b614a2f27#code)的精簡版本。該版本關閉了大部分復雜的功能,以避免被進一步攻擊。項目方將在未來遷移狀態并重新部署修復過的合約。

4.總結

提升DeFi項目的安全性不是一件容易的事情。除了代碼審計,我們認為社區應該采取更加主動的方式,例如項目監控預警、甚至是攻擊阻斷使得DeFi社區更加安全。(https://mp.weixin.qq.com/s/o41Da2PJtu7LEcam9eyCeQ).

參考文獻

*:https://blocksecteam.medium.com/revest-finance-vulnerabilities-more-than-re-entrancy-1609957b742f

格林納達常駐世界貿易組織代表、特命全權大使、波場TRON創始人孫宇晨先生閣下受邀參與的紀錄片《AligningTheFuture》中英字幕完整版已正式上線.

1900/1/1 0:00:00本文由英文版翻譯而來,英文原版點擊這里OrcaforEveryone是由Orca背后團隊提供的進入DeFi世界的指導書,Orca是Solana上最用戶友好的數字貨幣交易所.

1900/1/1 0:00:00北京時間2022年4月28日10:40:14,CertiK審計團隊監測到DEUSFinance的合約被惡意攻擊,造成了約1570萬美元的損失.

1900/1/1 0:00:00特別感謝Zeo、DAOctor、Zhengyu、Christina的貢獻、審閱和反饋。構建知識結構數據庫和更好地可視化知識是推進計算機科學、人工智能和Web的重要任務.

1900/1/1 0:00:00美國司法部在2022年2月的一份聲明中宣布,在控制了被盜資金的錢包后,它已成功扣押了2016年對加密交易所Bitifinex的黑客攻擊中流失的大部分比特幣.

1900/1/1 0:00:00瑞士盧加諾,2022年3月3日–Tether是支持區塊鏈技術的科技公司,驅動著市值最大的穩定幣(USD?),今天宣布與充滿活力的瑞士城市盧加諾合作.

1900/1/1 0:00:00