BTC/HKD-0.77%

BTC/HKD-0.77% ETH/HKD-1.3%

ETH/HKD-1.3% LTC/HKD-1.03%

LTC/HKD-1.03% ADA/HKD-1.68%

ADA/HKD-1.68% SOL/HKD-1.8%

SOL/HKD-1.8% XRP/HKD-2.52%

XRP/HKD-2.52%

北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

歐洲加密風投LeadBlock Partners第二支基金完成1.5億美元募資:金色財經報道,歐洲加密風險投資公司 LeadBlock Partners 完成第二支新基金籌資,該基金的目標籌資額為 1.5 億美元。新基金將投資于 Token 和股票,GSR、Portofino Technologies 和 Woorton 等,以及 Wintermute 聯合創始人 Yoann Turpin 和 SwissBorg 創始人 Cyrus Fazel 投資了該基金。

LeadBlock Partners 由前高盛員工 David Chreng-Messembourg 和 Baptiste Cota 在兩年前創立,首支基金支持過 Yuga Labs、Bitpanda 和 BlockFi 等。[2022/11/8 12:33:58]

合約地址

Project Catalyst向dcSpark提供16.5萬美元資助,以改善Cardano生態系統:10月31日消息,加密基礎設施提供商dcSpark宣布,Cardano的Project Catalyst成員已投票決定為其提案總共撥款165000美元。這些提案包括回滾處理程序、以太坊虛擬機(EVM)橋的多重簽名,以及跨鏈資產轉移的標準。[2021/10/31 6:22:48]

Masterchef合約:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

NFT 游戲Parallel獲Paradigm的5000萬美元投資:10月22日消息,NFT 科幻卡牌游戲Parallel宣布以5億美元估值獲得Paradigm的5000萬美元投資。Prarllel表示該項目之前的投資者包括YouTube聯合創始人 Chad Hurley、Focus Labs、OSS Capital 和 Yunt Capital 等。Parallel 項目是圍繞一個幻想故事情節展開的,講述了人類在試圖解決全球能源危機的世界末日之后逃離太空的故事。(techcrunch)[2021/10/22 20:48:14]

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

Parity工程師預計平行鏈將于2021年2月實現產品級交付:在波卡官方Decoded大會上,Parity核心開發工程師和波卡聯合創始人Robert Habermeier透露,目前平行鏈開發已經進入最后階段,已具備初步公測條件,預計平行鏈將于2021年1月發布平行鏈測試網,2021年2月有望實現“產品級交付”。[2020/12/4 23:03:49]

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

攻擊階段:

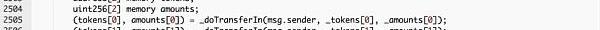

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

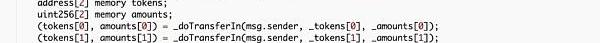

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

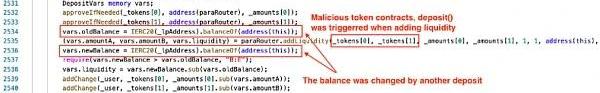

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特進行了播報。

除此之外,CertiK官網https://www.certik.com/已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

1.0 2022年,一個忙碌開始 2.0 合作伙伴:WMT上線kucoin、ZB、AstroSwap、MinswapWMT和chainlink宣布了技術合作.

1900/1/1 0:00:00在這篇文章中,來自UnstoppableFinance的特邀作者PatrickHansen討論了歐盟在網絡時代的斗爭.

1900/1/1 0:00:00“一樣東西不按照你的計劃行事,并不意味著它就毫無用處。”——托馬斯·愛迪生 互聯網再次發生變化。 在過去的十年中,基于互聯網的服務趨向于集中化.

1900/1/1 0:00:00簡介 Curve協議,一種基于以太坊平臺的去中心化交易所,主要聚焦于穩定幣、封裝資產等的交易。相對于其他DEX,Curve提供的交易對更集中,擁有極低的滑點和手續費,可以滿足巨額的資產交易需求.

1900/1/1 0:00:002022年3月21日WorldMobile發起投票,本次投票在所有Cardano原生Token中,WMT獲得最為廣大用戶喜愛的Token.

1900/1/1 0:00:00SupraOracles很高興地宣布與Hydraverse合作,Hydraverse是一款元宇宙PVP賽龍游戲,具有“即玩即賺”系統.

1900/1/1 0:00:00