BTC/HKD+3.02%

BTC/HKD+3.02% ETH/HKD+5.7%

ETH/HKD+5.7% LTC/HKD+2.29%

LTC/HKD+2.29% ADA/HKD+7.05%

ADA/HKD+7.05% SOL/HKD+4.92%

SOL/HKD+4.92% XRP/HKD+5.39%

XRP/HKD+5.39%前言

2022年1月18日,知道創宇區塊鏈安全實驗室監測到BSC上Crosswise遭遇攻擊,此次攻擊導致協議損失87.9萬美元。

攻擊者僅用1個CRSStoken便獲取CrosswiseMasterChef池中價值87.9萬美元的692K個CRSS。實驗室將對本次事件深入跟蹤并進行分析。

基礎信息

攻擊交易哈希:

0xd02e444d0ef7ff063e3c2cecceba67eae832acf3f9cf817733af9139145f479b

攻擊者地址:

0x748346113B6d61870Aa0961C6D3FB38742fc5089

攻擊合約:

0x530B338261F8686e49403D1b5264E7a1E169F06b

加密借貸公司Celcius持有超15萬枚BTC,超過MicroStrategy等上市公司:4月8日消息,加密借貸公司Celcius在比特幣2022大會上宣布,其擁有超過15萬枚BTC,并已向社區支付了超過6100枚BTC的獎勵。CoinGecko數據顯示,Celcius持有的比特幣數量超過了MicroStrategy、特斯拉、Galaxy Digital和Coinbase等上市公司。截至4月5日,MicroStrategy擁有129,218枚BTC。此外,據Celcius官方推特,其目前持有的比特幣數量為159107.24枚。(Yahoo)[2022/4/8 14:12:31]

MasterChef:

0x70873211CB64c1D4EC027Ea63A399A7d07c4085B

CrosswiseRouter:

MicroStrategy:近2周內暫未增持比特幣:2月16日消息,據 MicroStrategy 發布的最新公告顯示,截至 2 月 14 日,該公司持有 125,051 個比特幣,與本月初報告的數字相同,暫未做出任何增持操作。[2022/2/16 9:56:12]

0x8B6e0Aa1E9363765Ea106fa42Fc665C691443b63

CRSS:

0x99FEFBC5cA74cc740395D65D384EDD52Cb3088Bb

攻擊核心

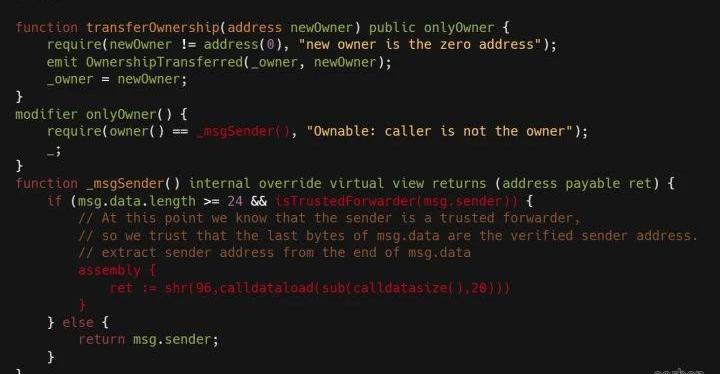

此次攻擊的核心在于,Crosswise中的MasterChef合約Owner地址設置即transferOwnership函數能夠被攻擊者繞過,使得攻擊者能夠成為新的Owner并對MasterChef池子進行攻擊利用。我們將本次攻擊過程分為兩個階段進行分析:獲取Owner權限攻擊和MasterChef池攻擊。

MicroStrategy CEO提出購買更多BTC的新途徑:金色財經報道,MicroStrategy 首席執行官邁克爾·塞勒 (Michael Saylor) 吹捧該公司的股票 MSTR,作為其他接觸比特幣的交易所交易工具的更好替代品,他正在考慮增加資產負債表上比特幣數量的替代方法。Saylor 表示,該公司將繼續購買比特幣作為其戰略的一部分。它使用自由現金流執行了最近的購買,而不是像過去那樣發行債務或股權。該公司今年產生了 9000 萬美元的現金流,塞勒表示,這些現金流也將用于償還債務。他說,其余的將進入比特幣。但該公司也在考慮替代方法來購買未來的大筆比特幣。(theblockcrypto)[2022/2/4 9:30:24]

獲取Owner權限攻擊

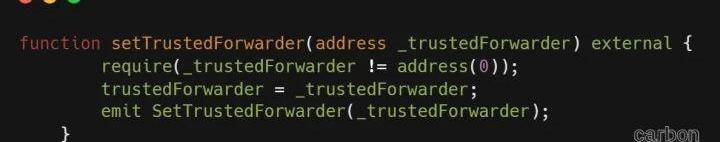

1.由于在MasterChef合約中setTrustedForwarder函數為公開可見性且未作權限設置,攻擊者先將自己的地址設置為TrustedForwarde地址。

Dolce & Gabbana敦促Elon Musk購買“Doge Crown”NFT:9月28日消息,Dolce & Gabbana在一條推文中暗示Elon Musk應該考慮購買他們的一個NFT。該NFT被稱為Doge Crown,擁有七顆藍色藍寶石和142顆鉆石。D&G回應了一條推文,暗示Musk將是擁有皇冠并成為“加密之王”的完美人選。(Beincrypto)[2021/9/28 17:11:58]

2.Crosswisefi項目方對MasterChef的_msgSender()函數并未采取openzepplin的標準寫法且存在漏洞,導致攻擊者能夠通過構造惡意的calldata實現繞過onlyOwner限制完成合約Owner的獲取。

MXC抹茶考核區上線BNT、CRO、IDEX、LEND、REN、SGT:據官方消息,MXC抹茶7月4日15:00于考核區上線Bancor(BNT)、Crypto.com Chain(CRO)、IDEX(IDEX Token)、Aave(LEND)、Republic Protocol(REN)和snglsDAO Governance Token (SGT),并開放USDT和ETH交易,現已開放充值。據官方公告,7月4日 13:00-7月6日 13:00,在MXC抹茶充值上述任意幣種,凈充值量大于200USDT,可根據凈充值量占比瓜分1000 USDT。詳情請閱讀相關公告。[2020/7/4]

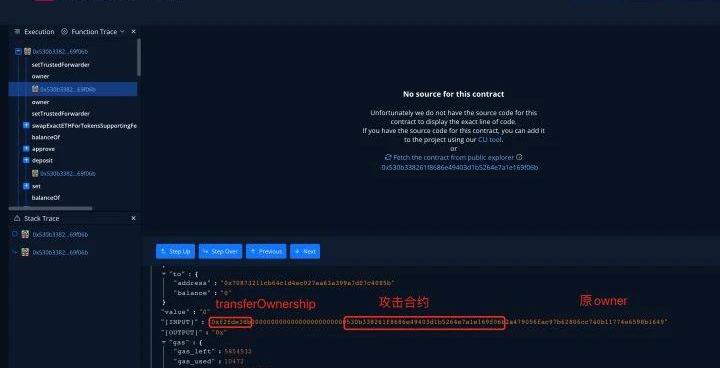

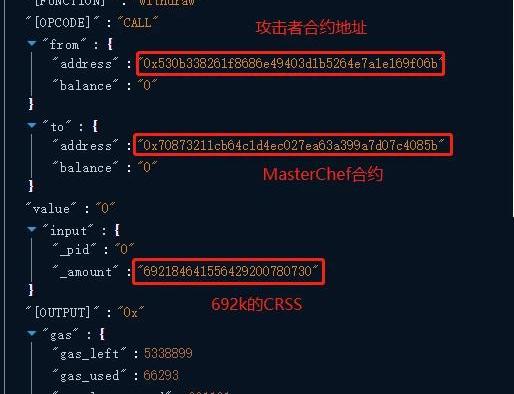

下圖為攻擊者繞過onlyOwner權限構造的惡意payload:

MasterChef池攻擊

1.攻擊者在CrosswiseRouter中用0.01個WBNB兌換出3.71個CRSS

2.攻擊者調用deposit將1個CRSS質押到CrosswiseMasterChef

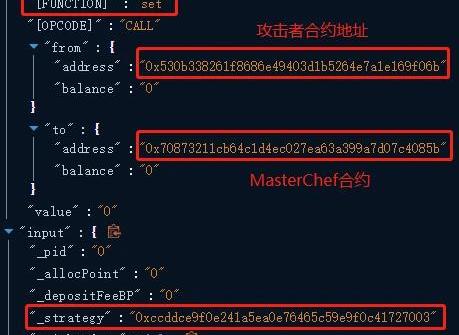

3.由于上一階段攻擊者已經獲取到MasterChef的Owner權限,此時攻擊者調用set函數對MasterChef的pid為0的池子重新部署了一個未開源的策略合約:0xccddce9f0e241a5ea0e76465c59e9f0c41727003

4.攻擊者調用MasterChef的withdraw函數從池子中獲取692K的CRSS

5.最后攻擊者把692K的CRSS通過CrosswiseRouter合約swap兌換出547個BNB完成攻擊,獲利超87.9萬美元。

策略合約

猜想

由于攻擊者部署的策略合約并未開源,我們只能反向推導猜想策略合約的主要邏輯:

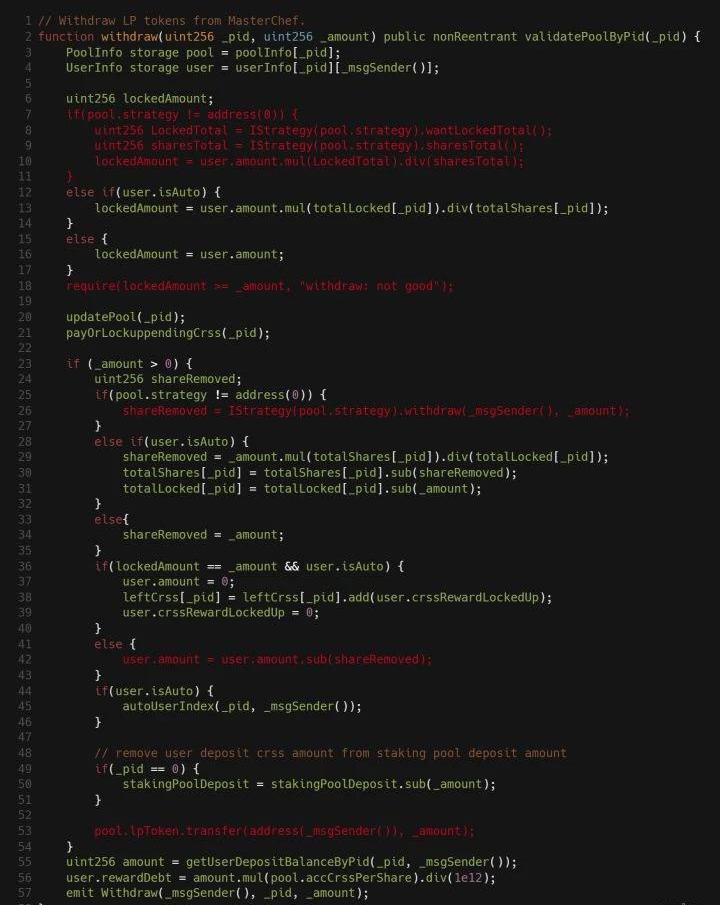

1.根據下圖第18行代碼可以推斷出合約中lockedAmount應該是一個極大值才能支撐攻擊者692k的代幣轉出;又根據第7-11行可以推導出攻擊者部署的strategy合約的LockeTotal()函數返回值極大、sharesTotal()返回值極小。

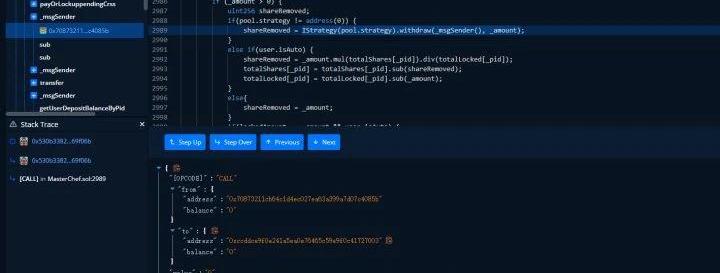

2.在上圖代碼23行當_amount>0時,會先計算出user的shareRemoved,然后在執行user.amount=user.amount.sub(shareRemoved);,此時若shareRemoved大于user.amount則代碼執行不會通過,可以推導出26行的shareRemoved值很小,又shareRemoved是調用攻擊者部署strategy合約中withdraw獲取,所以此時的strategy合約中withdraw的返回值會很小,小于之前質押的1個CRSS數量;再結合鏈上數據可推導攻擊者部署strategy合約中的withdraw調用返回值為0。

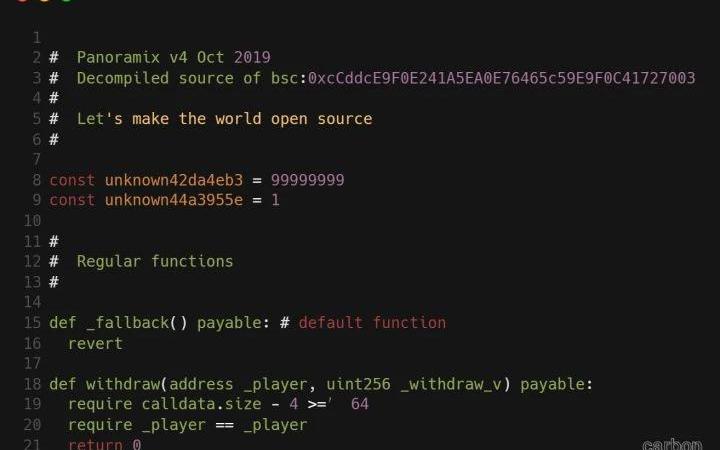

反編譯

為了證實我們的猜想是否正確,我們將攻擊者部署的策略合約進行反編譯。

反編譯后我們可以發現存在一個極大值和一個較小值的常量,即對應猜想1中LockeTotal和sharesTotal值,猜想1正確。

對于猜想2,經過反編譯后我們可以看到策略合約的withdraw最后的返回值為0,猜想2正確

總結

這次攻擊產生的主要原因是項目方使用錯誤的方法去獲取msgSender,導致合約的Owner權限更改能被繞過。知道創宇區塊鏈安全實驗室在此提醒,任何有關合約權限問題的操作都需要慎重考慮,合約審計、風控措施、應急計劃等都有必要切實落實。

3月19日,由ByzantineDAO(亞洲社區)主辦,AMMGLOBALMEDIALTD(亞洲心動娛樂)、MetaLife、BitkubCapitalCo.Ltd及CryptoPennyHun.

1900/1/1 0:00:00也許你已經知道WMT上線CardanoDex的消息。為防止你在我們的Telegram頻道看到“WENDEX”時滿頭問號,今天我們來講講“DEX”.

1900/1/1 0:00:00包括二次方投票在內的所有投票的弱點之一是,對于任何大規模的問題,每個人影響結果的能力是如此之小。因此,深刻反映和理解自己對問題的真實信念的動力是微乎其微的。以美國大選為例.

1900/1/1 0:00:00前言 北京時間2022年3月22日,知道創宇區塊鏈安全實驗室監測到Fantom生態穩定幣收益優化器OneRingFinance遭到閃電貸攻擊,黑客竊取逾145萬美元.

1900/1/1 0:00:00前言 Ronin是新加坡游戲工作室SkyMavis開發的,是為支持游戲AxieInfinity而構建的以太坊側鏈,使得用戶能夠自由地將資產轉移到其他鏈上.

1900/1/1 0:00:00北京時間2月24日,俄羅斯總統普京正式宣布于烏克蘭頓巴斯地區開展“軍事行動”,烏克蘭總統隨即宣布全國進入戰時狀態。對,不是吃雞,不是坦克世界,而是真正的戰爭.

1900/1/1 0:00:00