BTC/HKD+0.32%

BTC/HKD+0.32% ETH/HKD+0.53%

ETH/HKD+0.53% LTC/HKD+1.4%

LTC/HKD+1.4% ADA/HKD-0.9%

ADA/HKD-0.9% SOL/HKD+2.3%

SOL/HKD+2.3% XRP/HKD-0.61%

XRP/HKD-0.61%前言

北京時間2022年4月15日,知道創宇區塊鏈安全實驗室監測到DeFi協議RikkeiFinance遭到黑客攻擊,被盜資金中已有2600枚BNB被轉入TornadoCash。

分析

攻擊事件如下圖所示:

基礎信息

攻擊合約:

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

0x9ae92cb9a3ca241d76641d73b57c78f1bcf0b209

加密支付應用Strike將集成USDT:5月22日消息,基于比特幣閃電網絡建立的加密支付應用Strike宣布將 Tether (USDT) 整合到其平臺上。[2023/5/22 15:19:21]

攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

惡意預言機地址:

0xa36f6f78b2170a29359c74cefcb8751e452116f9

0x99423d4dfce26c7228238aa17982fd7719fb6d7f

攻擊tx:

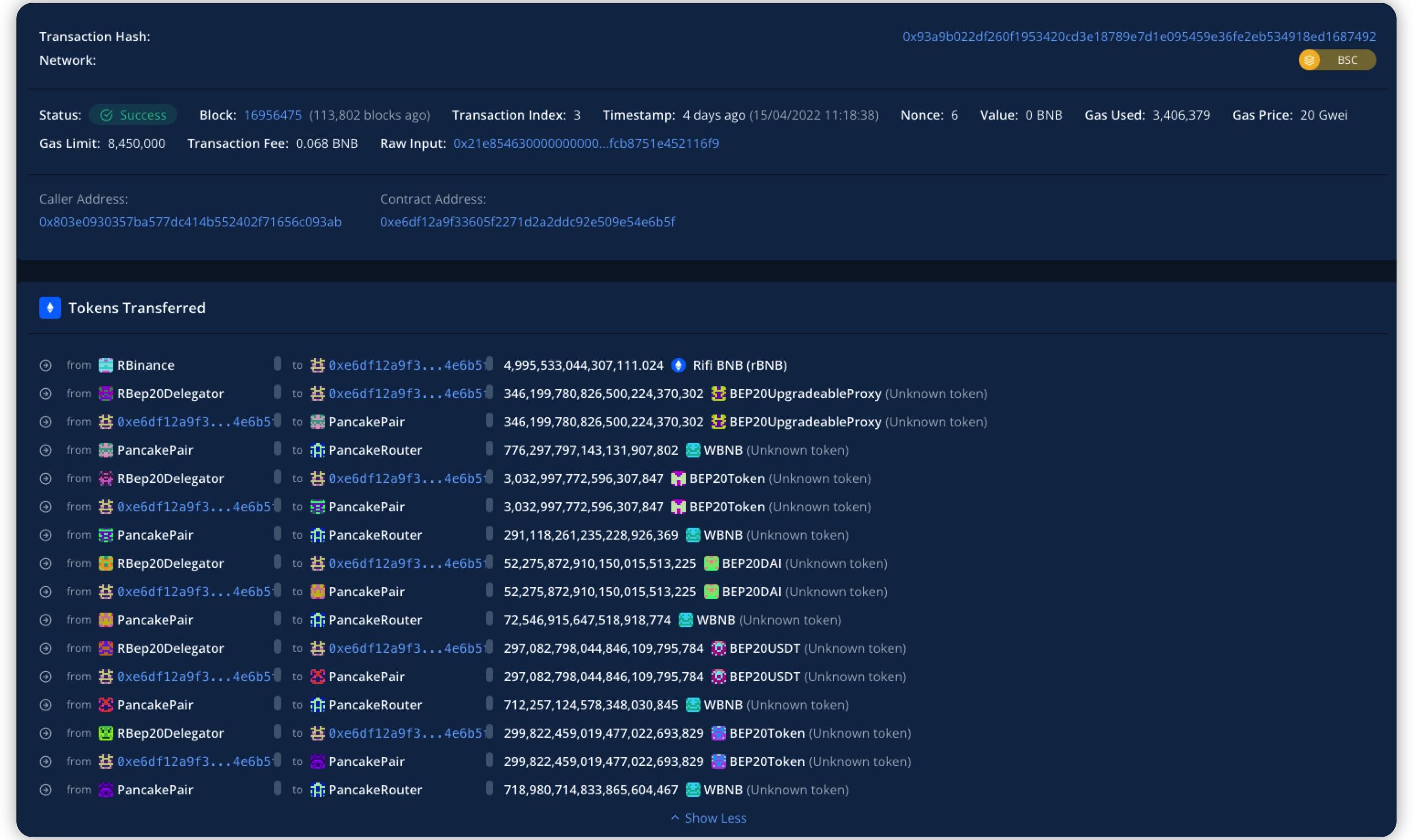

0x93a9b022df260f1953420cd3e18789e7d1e095459e36fe2eb534918ed1687492

知情人士:Friktion關閉用戶平臺源于創始人之間的項目路線圖分歧:金色財經報道,據CoinDesk援引消息人士報道,Solana生態投資組合管理平臺Friktion關閉用戶平臺是因為項目創始人在如何推進Friktion的產品路線圖上存在分歧與摩擦,但兩位創始人均拒絕就內部沖突問題置評。[2023/1/31 11:37:52]

0x4e06760884fd7bfdc076e25258ccef9b043401bc95f5aa1b8f4ff2780fa45d44

被攻擊預言機地址:

0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5

流程

攻擊者的攻擊流程如下:

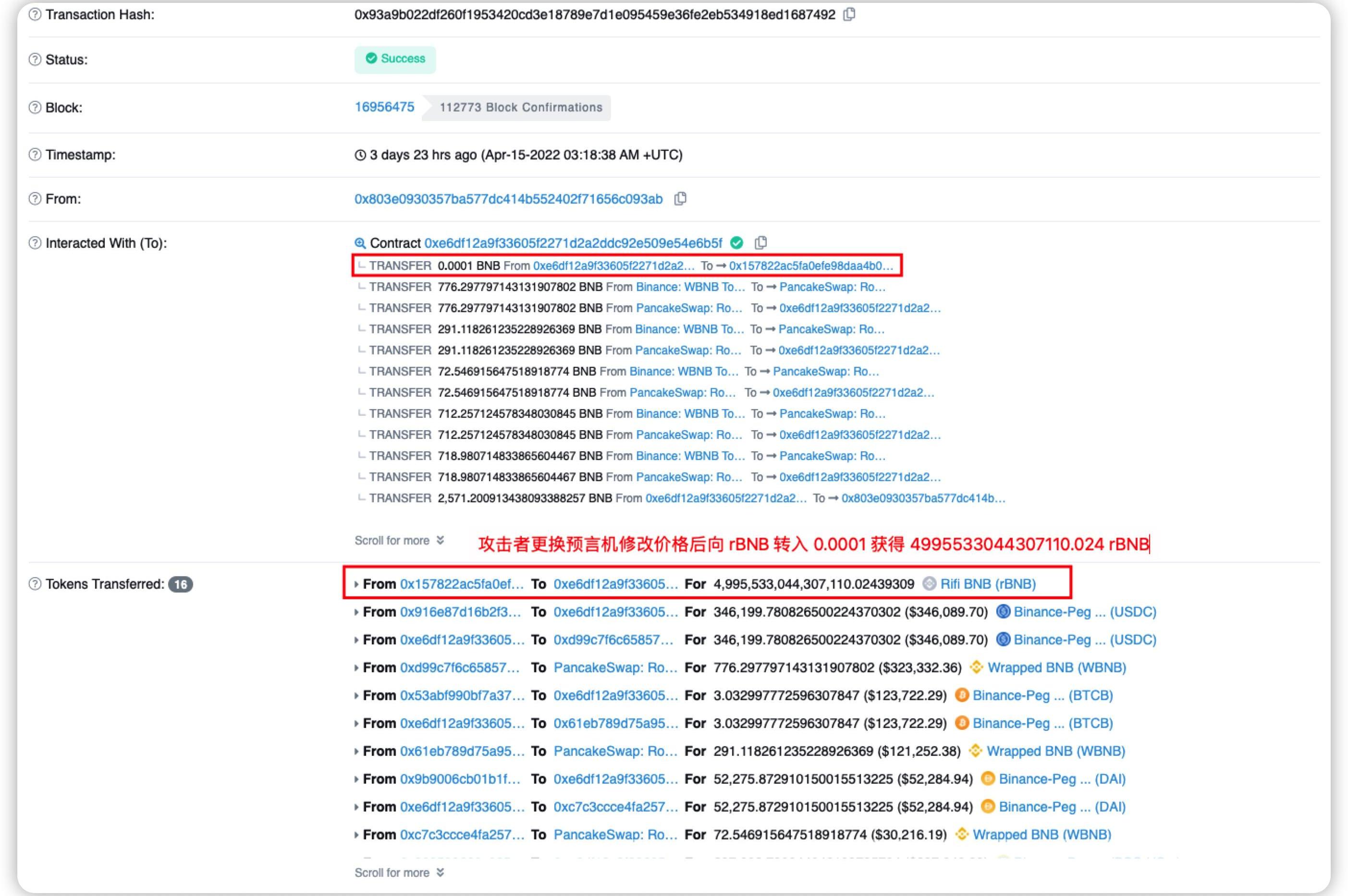

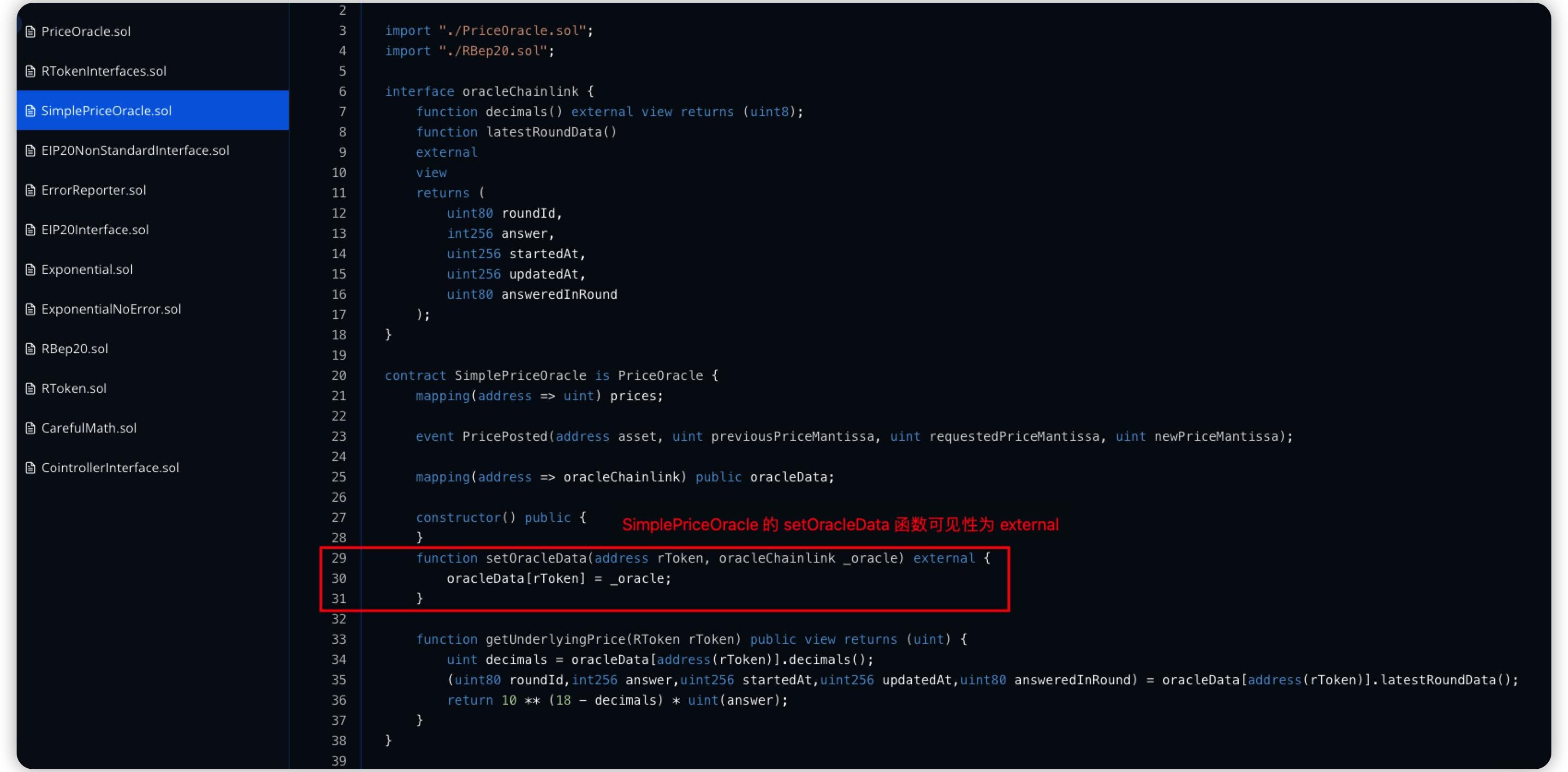

1.攻擊者調用external可見性的setOracleData()函數將預言機設置為自己的惡意預言機。

Metrika完成1400萬美元A輪融資,Neotribe Ventures領投:9月21日消息,區塊鏈監控初創公司Metrika獲得1400萬美元A輪融資,Neotribe Ventures領投,Coinbase Ventures、Samsung NEXT、Nyca Partners、SCB 10X等參投。Metrika首席執行官Nikos Andrikogiannopoulos表示,此輪融資是股權交易,作為交易的一部分,Neotribe Ventures聯合創始人Swaroop“Kittu”Kolluri加入Metrika董事會。

Metrika計劃利用新資金擴大其平臺的容量,并擴大其跨行業的客戶群。據悉,Metrika目前的客戶包括Algorand、Solana、ConsenSys、Dapper Labs、Hedera Hashgraph、Blockdaemon。(The Block)[2021/9/21 23:41:09]

2.由于惡意預言機替換了原來的預言機,導致預言機輸出的rTokens價格可以被攻擊任意操控。攻擊者向RBinance合約發送0.0001BNB獲得4995533044307110.024rBNB。

DFINITY生態去中心化社交媒體網絡Distrikt發布安卓版客戶端:9月15日消息,由DFINITY互聯網計算機提供支持的去中心化社交媒體網絡Distrikt已發布安卓版本客戶端,用戶可以通過GooglePlayStore安裝下載,此前Distrikt已上線Web端應用。Distrikt旨在使用戶能夠相互連接、協作和共享,同時保留所有權并控制其數據,而無需為其數據和隱私付費。Distrikt團隊表示,該應用完全運行在DFINITY的互聯網計算機中。[2021/9/15 23:26:22]

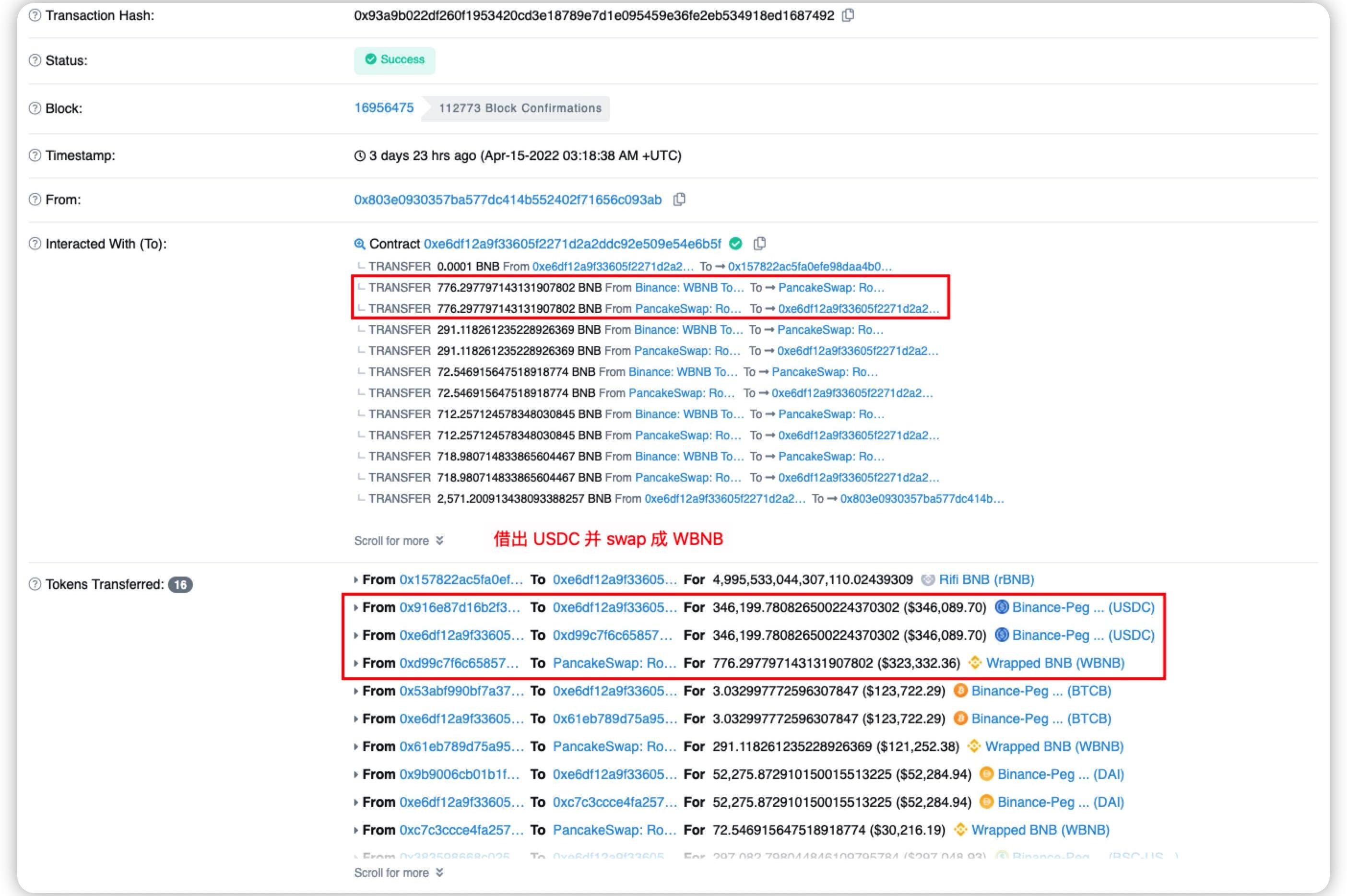

3.由于兌換了大量的rBNB,所以攻擊者借出346199.781USDC。

4.攻擊者將借出的346199.781USDC兌換成776.298WBNB。

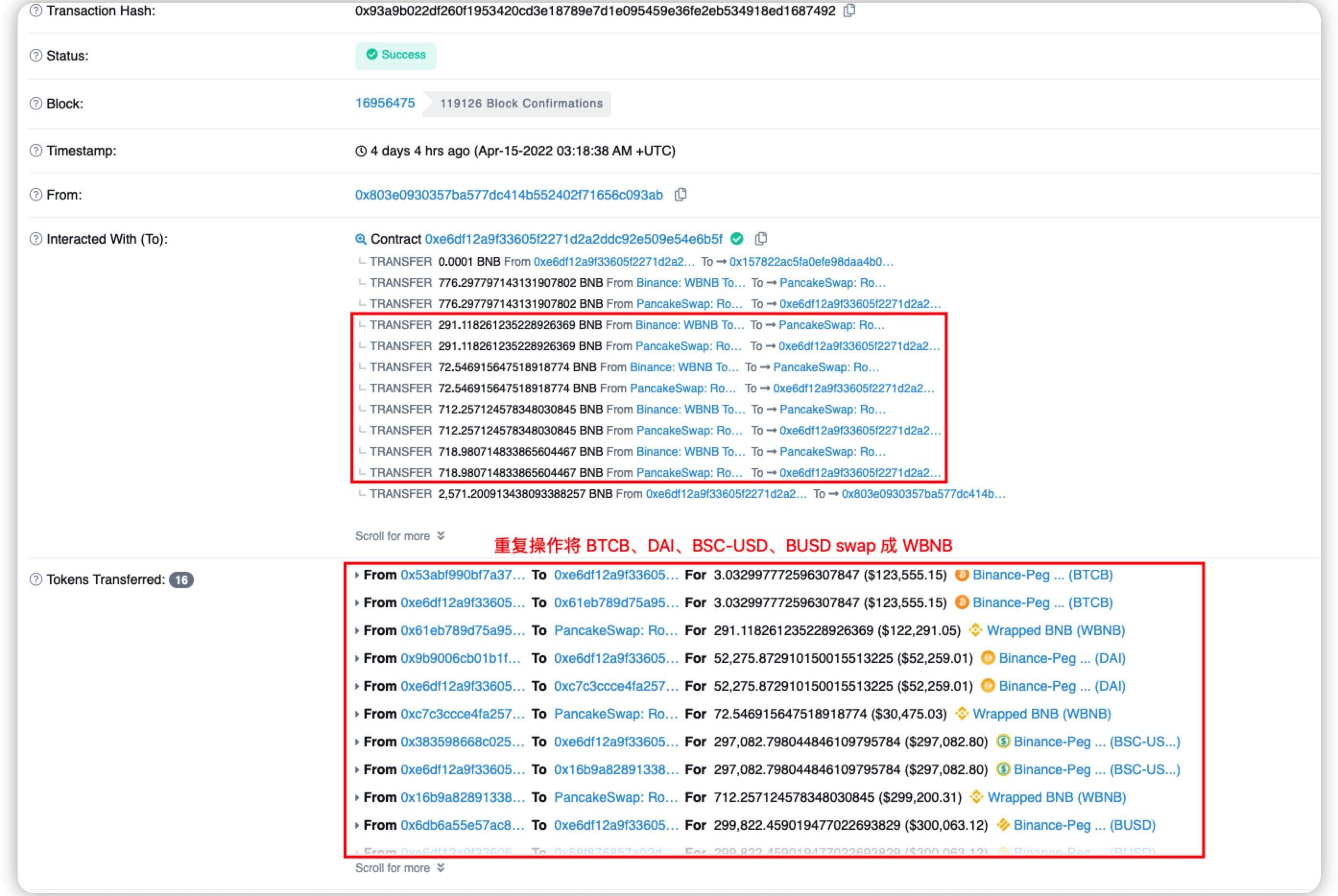

5.攻擊者重復第三步和第四步操作分別借出3.033BTCB、52275.873DAI、297082.798BSC-USD、299822.459BUSD并兌換成相應的WBNB。

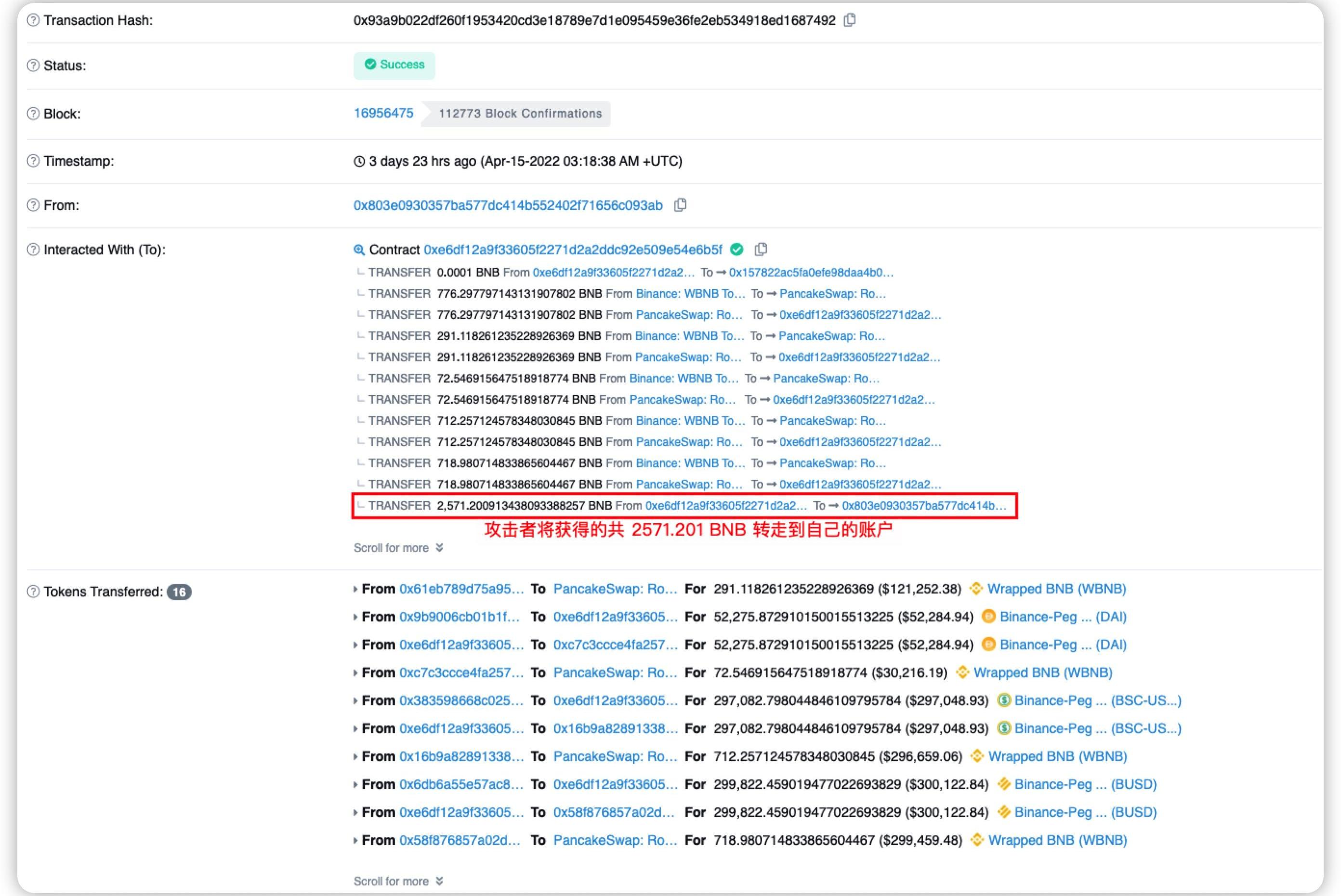

6.將兌換的共2571.201BNB轉移到攻擊者賬戶上。

7.最后攻擊者再次調用setOracleData()還原預言機狀態。

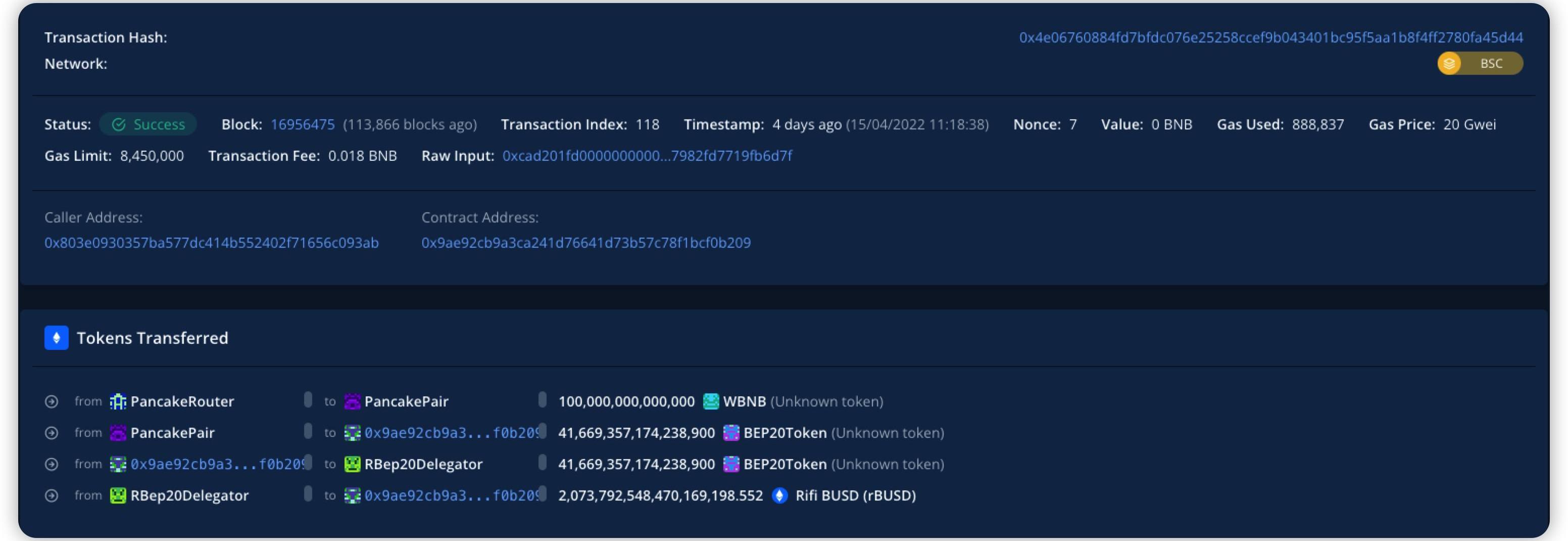

另外一次攻擊的手法相同,只是先將BNB兌換成BUSD再轉去RBinance獲得rBUSD。

細節

問題點就在于Cointroller中的SimplePriceOracle.sol(https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code)合約,其setOracleData的可見性為external,可以被外部調用。

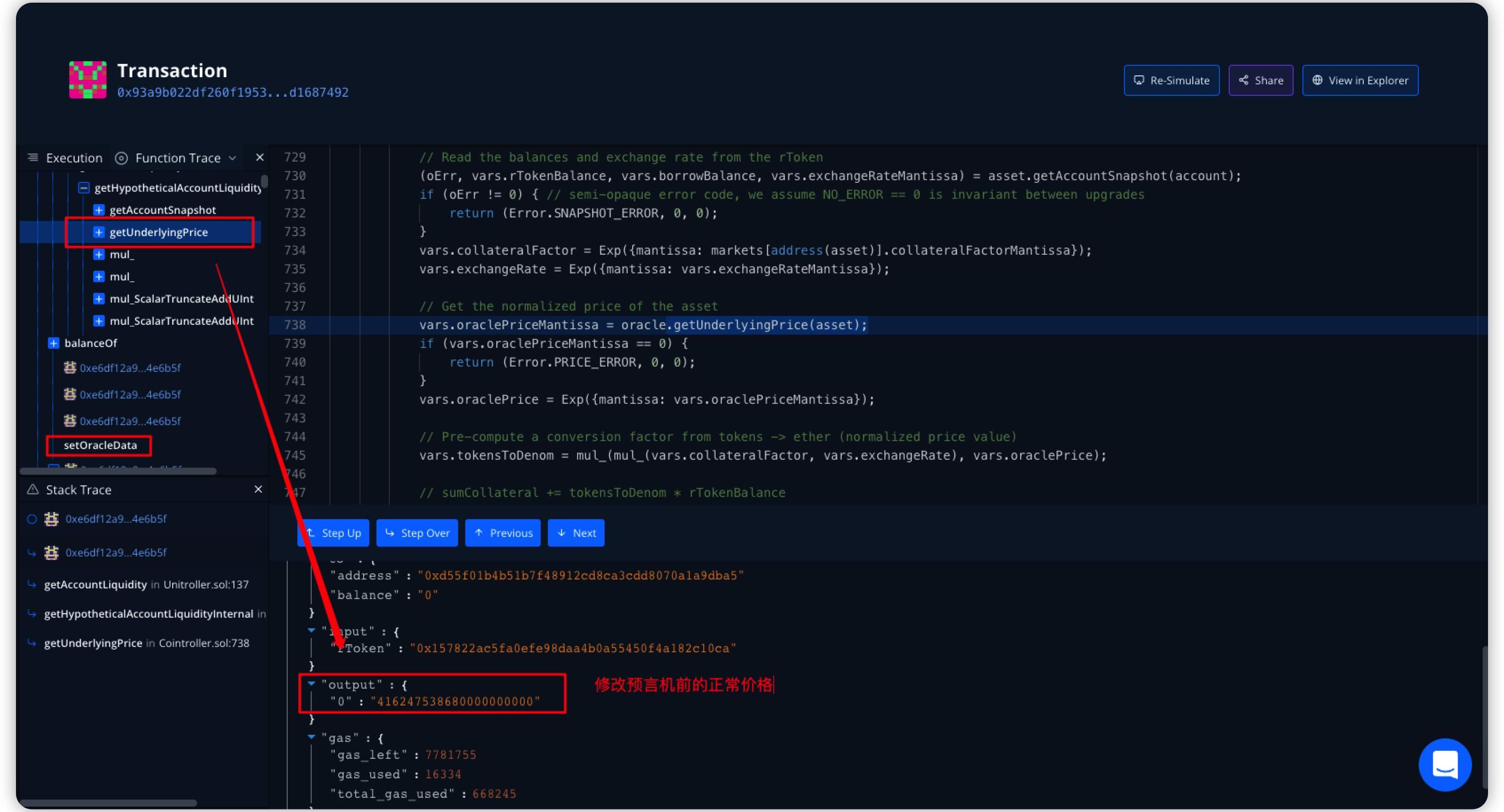

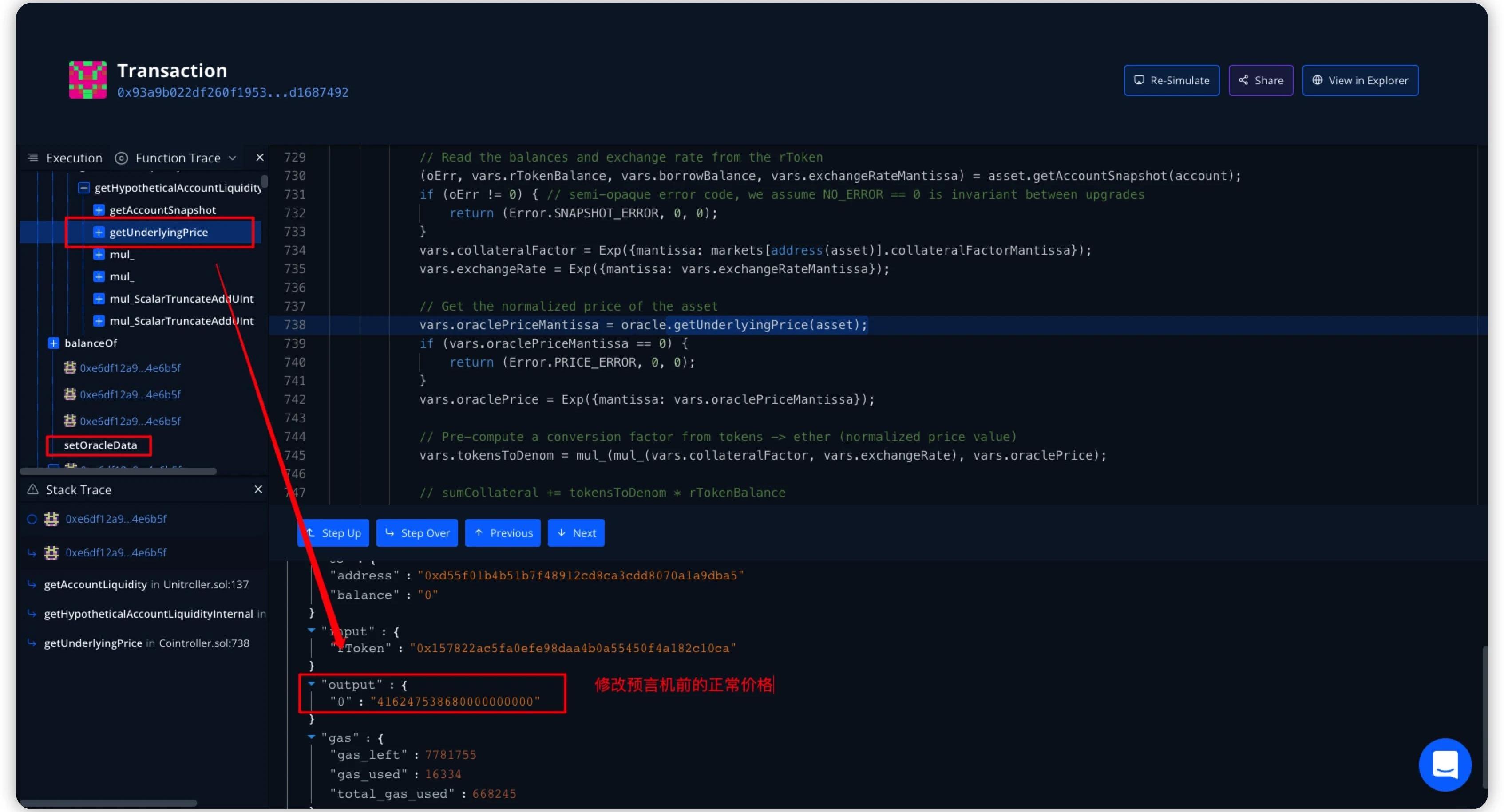

修改預言機前的正常價格為416247538680000000000。

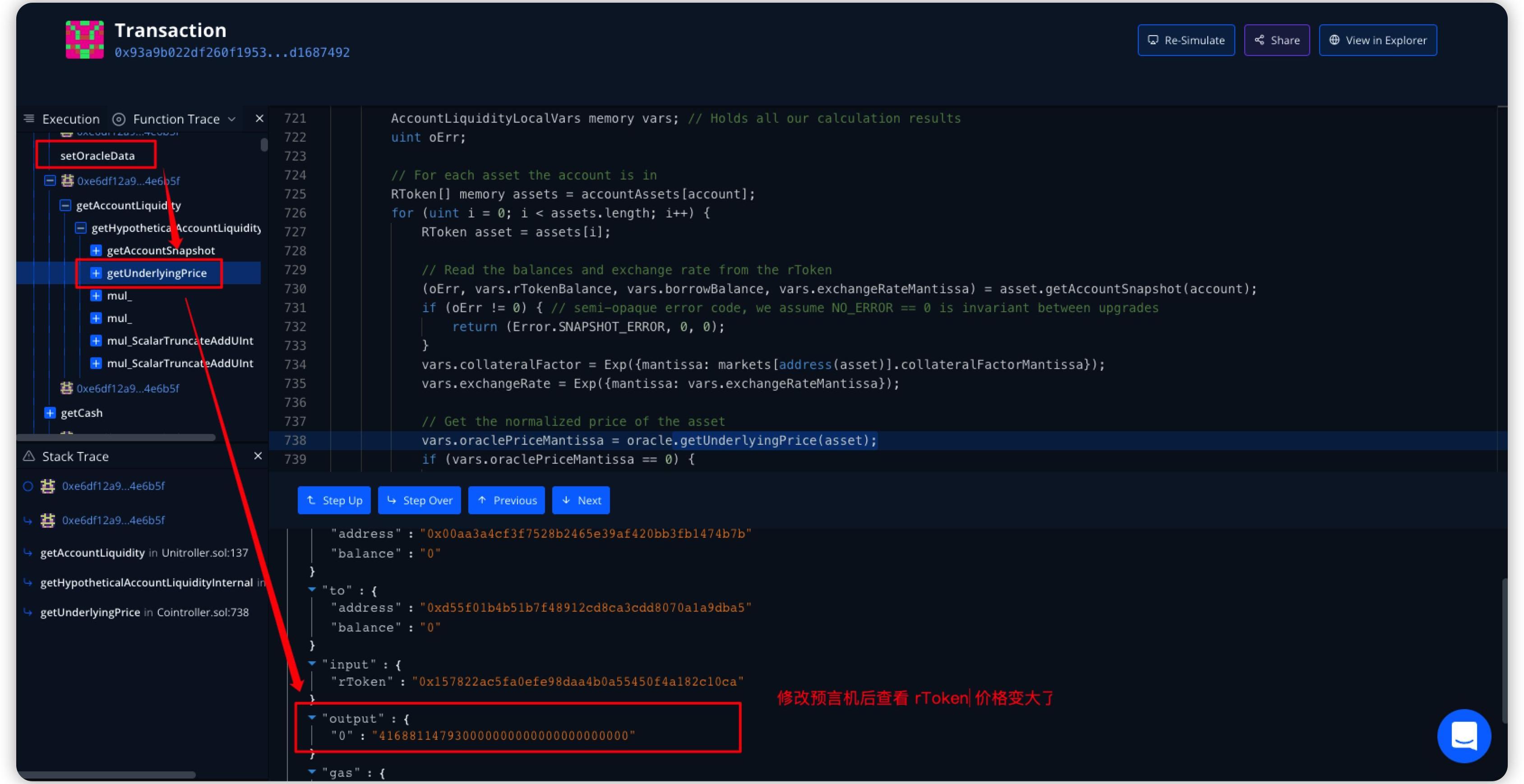

將rToken0x1578的預言機修改為惡意預言機0xa36f。

設置惡意預言機后將rToken價格提升到416881147930000000000000000000000。

后續處理

攻擊者將盜取的BNB分批次轉入TornadoCash中。

RikkeiFinance官方稱將全額補償漏洞利用攻擊中受影響的所有用戶。

總結

由于合約沒有對setOracleData函數的可見性進行限制,導致了攻擊者可以任意修改預言機地址,從而獲取了從合約中代幣,所以我們在寫合約時一定要嚴格限制函數的可見性。

Tags:RIKTRIBNBUSDPrincess Striker GemSHIFLOTRI價格一個bnb幣是多少人民幣Electronic USD

NovaBattles是一款基于區塊鏈技術的團隊MOBA手游,該公司早在2019年就開始構思區塊鏈游戲的前景,之后在設計、系統和合作伙伴方面進行了兩年的試驗.

1900/1/1 0:00:00推薦理由:本文講述了ERC-721R合約標準出現的必要性以及想要實現的目的,接著講述了合約標準的工作原理,并針對幾個關于合約的典型問題進行解釋,可以讓讀者更好地了解ERC-721R合約標準.

1900/1/1 0:00:00前言 在我上一篇文章之后,我收到了很多關于DAO的問題。在Twitter上,加入一個DAO,參加會議,等待任務,獲得獎勵。這個流程看起來很容易。但這真的那么容易嗎?讓我們來探討一下.

1900/1/1 0:00:00當今全球仍有近40億人無法連接網絡。對我們現在的絕大多數人來說,沒有互聯網可能只是意味著離線一天,錯過最新一集的電視劇、綜藝,又或者意味著一天不能和家人、朋友聊天,但是對于世界上被傳統電信行業“.

1900/1/1 0:00:00DAO行業進展雙周報第18卷——1月22日至2月5日 速覽: lDeepDAO.io:在DAO中投票或提議的人數現在超過50萬。lMaker的KYC/AML監管研究引起了對去中心化的擔憂.

1900/1/1 0:00:00DEX市場規模正在以驚人的速度增長,今年1月其總成交量達1286億美元,對比去年同期增長1.4倍;而在2020年1月這一數字僅為6億美元,歷史以跳躍的形式向前推進.

1900/1/1 0:00:00