BTC/HKD-0.43%

BTC/HKD-0.43% ETH/HKD-2.2%

ETH/HKD-2.2% LTC/HKD-2.69%

LTC/HKD-2.69% ADA/HKD-0.73%

ADA/HKD-0.73% SOL/HKD-1.79%

SOL/HKD-1.79% XRP/HKD-2.83%

XRP/HKD-2.83%1.前言

北京時間2022年03月13日,知道創宇區塊鏈安全實驗室監測到BSC上Paraluni項目遭到攻擊,黑客獲利約170萬美金。知道創宇區塊鏈安全實驗室將對本次事件深入跟蹤并進行分析。

2.分析

2.1基礎信息

攻擊者地址:0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

攻擊者合約:0x4770b5cb9d51ecb7ad5b14f0d4f2cee8e5563645

攻擊交易哈希:0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

Masterchef合約:0xa386f30853a7eb7e6a25ec8389337a5c6973421d

Busy Technology完成170萬美元融資,BlockArk、Spark Digital Capital領投:官方消息,信息技術公司Busy Technology通過預售和種子輪共完成170萬美元融資,BlockArk、Spark Digital Capital領投,Insignius Capital、PrivCode Capital (MXC)、Block Dream Fund (OKEx)、Momentum-6,499 Block、DFG、Gateio Labs、BlockArk、Matrix Ventures、HotBit、Blockpact Capital、E-Digital Assets、Ternary Capital等戰略參投。[2021/4/11 20:07:25]

UBT代幣合約:0xca2ca459ec6e4f58ad88aeb7285d2e41747b9134

希爾頓酒店繼承人 Paris Hilton 將推特頭像更換為“激光眼”頭像:希爾頓酒店繼承人、美國知名藝人ParisHilton將其推特頭像更換為「激光眼」頭像,對此,美國上市公司、商業智能軟件提供商MicroStrategy首席執行官MichaelSaylor發推評論稱:“如果你不了解激光眼,你就不了解比特幣,歡迎你來到這個大家庭。”“激光眼”是在推特興起的一種比特幣宣傳潮流,此前,特斯拉CEOElonMusk、CoinSharesCEOMeltemDemirors、BlockstreamCSOSamsonMow以及SEC議員CythiaLummis等人都(曾)參與到本次活動中。[2021/4/3 19:42:54]

UGT代幣合約:0xbc5db89ce5ab8035a71c6cd1cd0f0721ad28b508

動態 | Liquid集團將與Virtual Currency Partners成立合資子公司:5月15日,日本持牌加密貨幣交易所Liquid by Quoine的母公司Liquid集團宣布將與Virtual Currency Partners成立合資子公司Liquid USA,進軍美國市場。[2019/5/15]

2.2項目背景

Paraluni項目是新加坡ParallelUniverse基金會發布的一個基于幣安智能鏈的匿名項目,用戶可以通過與masterChef合約交互進行質押代幣獲取流動性收益。

2.3攻擊流程

為了使得攻擊流程更加清晰,我們將本次攻擊分為兩個階段進行分析。

預攻擊階段

現場 | EOSPark創始人兼CEO:EOS面臨的挑戰比機遇多一些:金色財經現場報道,1月9日,EOSPark創始人兼CEO楊敏在由金色財經主辦的金色沙龍北京站第六期現場圓桌論壇環節表示,說EOS是公鏈之王,這個時間點來講,還是有點早。他說,EOS面臨的挑戰比機遇多一些,今天EOS的應用和用戶都處在初級的狀態,CPU已經成為新用戶進入的門檻,而且這個問題在現有的體制下,是很難解決的,即便是一個租賃市場,也很難解決CPU的問題。他解釋說,因為無論采用什么模型,最后都會變成目前競價模型。他說,這種底層技術上對于EOS來說還有很多挑戰存在,要成為公鏈之王,技術上要解決的問題還非常多。[2019/1/9]

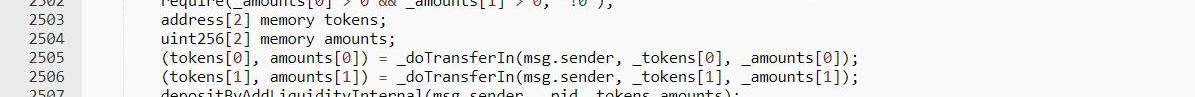

1.攻擊者創建部署兩個代幣合約UBT和UGT。UBT:改寫transferFrom函數,實現對MasterChef的deposit()函數和withdrawAsset()函數的調用。UGT:ERC20代幣標準的代幣合約2.攻擊者使用閃電貸從pancakeSwap借出156,984BSC-USD和157,210BUSD。3.將借出的USDT和BUSD向對應的ParaPair添加流動性,獲得155,935枚ParaluniLP代幣到UBT合約中。此時獲取的Lp代幣為后續的攻擊提供重要支持。

核心攻擊階段

1.調用MasterChef合約中的depositByAddLiquidity函數,傳入參數為_pid:18,_token:,_amounts:,表示向18號池子添加1個UGT和1個UBT的流動性。

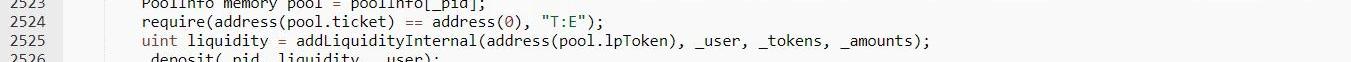

2.然后內部調用depositByAddLiquidityInternal函數,該函數的主要作用是調用addLiquidityInternal函數去鑄造LP代幣,然后調用_deposit函數存入LP代幣到用戶地址。但是函數并未校驗用戶傳入的_tokens和池子編號為_pid的tokens是否匹配,這就造成攻擊者能夠利用自己創建部署的惡意代幣進行后面重要操作。

3.depositByAddLiquidityInternal再內部調用addLiquidityInternal函數,該函數通過合約中LP代幣余額變化計算出需要deposit的數量。

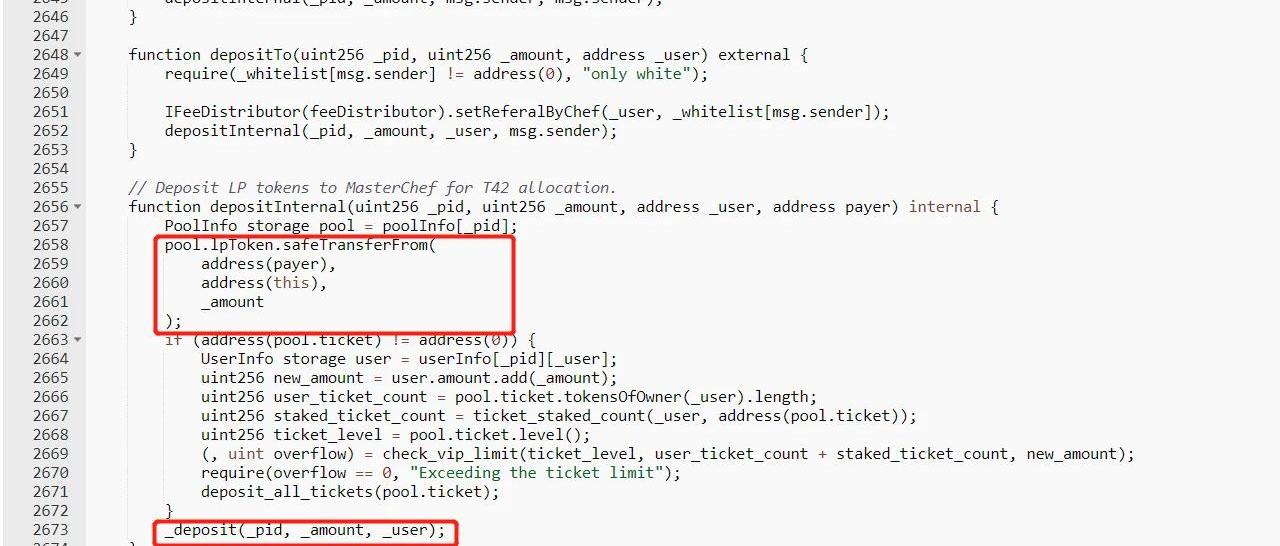

4.其中當addLiquidityInternal函數調用到paraRouter.addLiquidity時,會調用攻擊者在預攻擊階段部署的UBT代幣合約中的transferFrom函數完成添加流動性操作。

但該惡意合約改寫transferFrom后會調用MasterChef的deposit()函數將預攻擊階段第三步獲取的LP代幣轉入masterChef中,此時的masterChef中LP余額已經變化,然后會調用_deposit函數存入LP代幣到用戶地址,此時獲取第一份LP代幣。

然后加上惡意合約的transferFrom調用deposit()時也會調用_deposit函數存入LP代幣到用戶地址,就相當于獲取了兩份LP代幣。

5.攻擊者分別調用UBT合約中的withdrawAsset函數和利用攻擊合約調用Mastechef合約中的withdraw函數提取兩份相同的LP到攻擊合約中;

6.最后移除流動性獲取31萬枚BSC-USD和31萬枚BUSD,然后歸還閃電貸完成攻擊。

3.漏洞核心

本次的攻擊主要是MasterCheif合約中的depositByAddLiquidity函數并未校驗用戶傳入的_tokens和池子編號為_pid的tokens是否一致,且外部調用時并未考慮到重入問題添加重入鎖,最終導致攻擊者能夠傳入外部惡意代幣合約進行重入攻擊。

4.總結

知道創宇區塊鏈安全實驗室在此提醒,任何有關deposit等操作都需要慎重考慮,合約審計、風控措施、應急計劃等都有必要切實落實。

Tags:TERPARUIDPOSMirrored TwitterBLUESPARROW幣KILLSQUID價格CoinPOS

薩爾瓦多總統:比特幣火山債券將通過Bitfinex發行據路透社報道,薩爾瓦多正在尋求加密貨幣交易平臺Binance的支持,以完善比特幣作為法定貨幣并發行比特幣債券.

1900/1/1 0:00:00BitKeep錢包宣布與KuCoin社區鏈建立合作伙伴關系,BitKeep錢包現已支持KuCoin主鏈上線。在安裝BitKeep最新版本V7.0.1,用戶便可體驗KuCoin主鏈生態.

1900/1/1 0:00:00DAO是圍繞共識和解決共同問題而形成的。SuperteamDAO要解決的一個問題是如何將從事web2工作的人納入web3.

1900/1/1 0:00:00區塊鏈技術的核心價值主張正在從cryptocurrency轉向智能合約,這與當年互聯網從電子郵件發展至萬維網的路徑如出一轍。智能合約效率更高且對手方風險更小,因此勢必將成為主流的數字協議.

1900/1/1 0:00:00一、前言 北京時間2022年3月21日,知道創宇區塊鏈安全實驗室監測到BSC鏈和以太坊上的UmbNetwork獎勵池遭到黑客攻擊,損失約70萬美元。實驗室第一時間對本次事件進行跟蹤并分析.

1900/1/1 0:00:00近期,NFT市場又是掀起了一股由Moonbird引起的巨浪。Moonbirds上線一周,成交額達到驚人的100.6K,那么很關鍵的問題就是這么大一比資金從何而來?Moonbirds是市場的吸血鬼.

1900/1/1 0:00:00