BTC/HKD+1.29%

BTC/HKD+1.29% ETH/HKD+1.33%

ETH/HKD+1.33% LTC/HKD+0.33%

LTC/HKD+0.33% ADA/HKD+1.84%

ADA/HKD+1.84% SOL/HKD+5.01%

SOL/HKD+5.01% XRP/HKD+1.47%

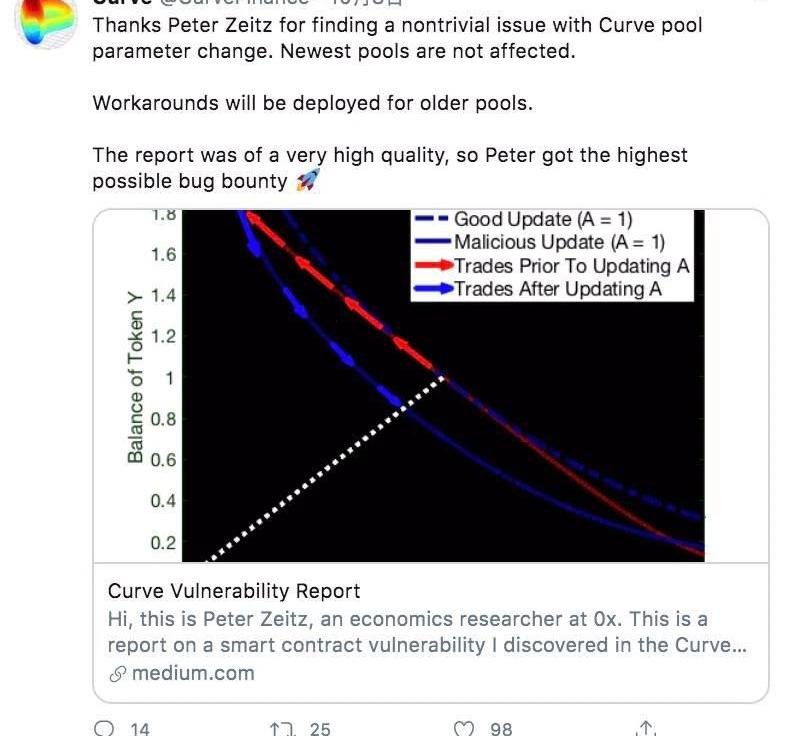

XRP/HKD+1.47%截至發稿時,這份報告已獲得了Curve官方的認可,而作者也因此獲得了漏洞獎勵,目前Curve正為舊的合約池部署解決方案,而新的合約池不受此漏洞的影響。

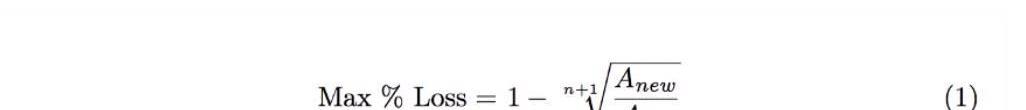

以下是漏洞報告內容:在9月19日凌晨的幾個小時,我發現了一個針對Curve合約的漏洞,當合約的放大系數A更新時,攻擊者可提取大量代幣余額。而使用了Curve合約的Swerve,其一度更新了它的A系數,因此用戶的潛在損失是巨大的,占到了合約余額的36.9%,假設進行一次優化后的攻擊,那么大約會損失9200萬美元。幸運的是,Swerve更新順利通過,沒有發生意外情況。那天下午晚些時候,我通知了Curve團隊。幾個小時后,他們確認了漏洞的存在,我們開始一起研究解決方案。實際上,這種攻擊在A向上和向下調整時都可能發生。但是,由于向下調整的潛在損失要大一個數量級,因此我們將重點討論這類攻擊。這些攻擊的嚴重程度與A的變化幅度成正比。事實證明,代幣余額份額的最大損失受如下等式的限制,其中A_old是初始參數值,A_new是更新的參數值,而n是合約中代幣類型的數量。

Gadze Finance推出2500萬美元的DeFi加密貨幣基金:10月18日消息,前首席執行官Mike Silagadz和Andrew McGrathe創立的新金融科技初創公司Gadze Finance推出了一個專注于DeFi的加密基金,最初管理著2500萬美元,未來六個月將增至1億美元。Gadze Finance位于開曼群島并在此運營,旨在實現安全加密投資策略的民主化。(Hedge Week)[2021/10/18 20:37:43]

利用漏洞造成的損失,取決于參數A的百分比變化例如,yCurve合約的更新,發生在同一周的早些時候。該合約有n=4個代幣類型,更新從A_old=2000更改為A_new=1000。使用方程1中的公式,攻擊者可利用該漏洞提取高達12.9%的yCurve合約余額。這種攻擊只可能在預定的參數A更新過程中進行。Curve合約在正常操作下不易受到攻擊,因此,沒有必要采取緊急行動來保護用戶資金。但是,在發生其它關于A的更改之前修補此漏洞是至關重要的。Curve團隊正在對更新A的程序進行改進,這些改進應允許Curve合約以安全的方式繼續更新參數A。平均數和代幣聯合曲線

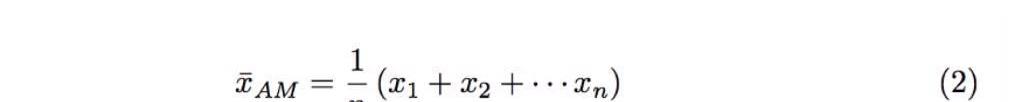

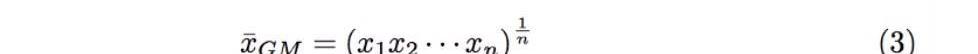

為了理解攻擊,我們有必要了解下代幣聯合曲線。我將解釋一些概念,以便讀者能夠形成一個概念性的理解。我對這一主題采用了一種稍有不同的方法,重點是代幣聯合曲線與一組變量平均值之間的關系。在數學中,平均數是表示一組數據集中趨勢的量數。因此,如果x_1是n個數集合中最小的數,x_n是最大的數,則這個集合的平均數將呈現為介于x_1和x_n之間的中間值。兩種最常見的平均數類型是算術平均數和幾何平均數。

Filecoin去中心化金融服務平臺DeFIL2.0的eFIL體量已達153萬枚:據官方消息,Filecoin金融服務平臺DeFIL2.0數據顯示,當前平臺eFIL體量已達153萬枚,資產總值約1.16億美金。

DeFIL平臺的eFIL自去年11月上線,為用戶在以太坊和Filecoin的資金流轉提供了便利的通道,在轉賬時請認真識別資產。DeFIL 2.0的定位是去中心化的Filecoin借貸和金融服務平臺,同時打造了一個集算力NFT、永續算力通證、DeFi借貸、流動性挖礦、增強挖礦收益機制、DAO治理等一體化的去中心化金融生態。[2021/9/3 22:57:12]

算術平均數

幾何平均數平均數在代幣聯合曲線中起到了關鍵作用。AMM合約允許用戶交易任何組合的代幣,這樣AMM合約代幣余額的平均值在交易發生前后保持不變。在不同的AMM設計中,會使用不同類型的平均數方法。對于Uniswap,它使用的是未加權的幾何平均數,對于Balancer,它使用的是加權幾何平均數,對于mStable,它使用的則是未加權的算術平均數。而Curve使用的是算術平均數和幾何平均數的加權平均數,我稱之為Curve平均數。Curve平均數的權重由所謂的放大參數A決定。隨著A向無窮大方向增加,Curve的平均數收斂到mStable使用的算術平均數。相反,如果A設置為0,Curve的平均數將與Balancer和Uniswap使用的幾何平均數相同。對于A的中間值,Curve的代幣聯合曲線將位于這兩個極端的中間。

外媒:Yearn.Finance創始人稱其退出DeFi領域:Yearn.Finance創始人Andre Cronje在接受采訪時表示他退出了DeFi。Cronje稱,出于對現實的不滿,他退出了該項目,并放棄了DeFi。(CoinDesk)[2020/10/10]

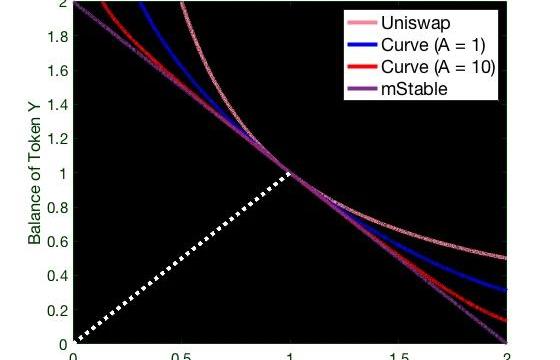

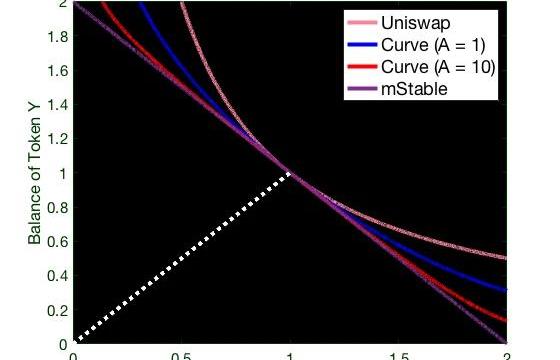

圖1:代幣聯合曲線圖1顯示了四種代幣聯合曲線。Uniswap保持幾何平均常數,這產生了一個非常陡峭的曲率。mStable則是算術平均值常量,它是一條直線,而Curve則位于兩者之間。在參數值A=1時,Curve類似于Uniswap,在A=10時,Curve更接近于mStable。平均數和AMM合約持有的價值

參考圖1,我們可以看到,所有四條曲線在距離圖形原點45度線的一個點相交。我們可以利用這個交點到原點的距離,來快速測量AMM合約代幣投資組合的價值。例如,如果這個交叉點到原點的距離增加了20%,那么,假設沒有無常損失,AMM合約持有的價值也將增加20%。這適用于我們所有的四種聯合曲線類型。當我們考慮Curve時,這一特性尤其有用,因為Curve具有一個獨特的特性:當A更新時,其聯合曲線的形狀會發生變化。對于Curve,我們可以使用距離原點的距離來衡量參數更新前后合約投資組合的價值。顯然,如果在更新A之后這個距離明顯減少,這將是一個嚴重的問題。關于參數A的盈虧平衡更新

Coinsilium計劃在戰略評估中將重點轉移到DeFi和加密金融:Coinsilium Group Limited(LON:COIN)表示,正在對其業務進行戰略評估,以利用“新興的DeFi和加密金融行業的大量機會”,并重新調整自己,參與最近在新加坡成立的IOV合資企業。(Proactiveinvestors)[2020/7/13]

再次參考圖1,假設Curve合約的代幣余額正好位于45度線的交點處。當所有Curve代幣以一比一的價格比率交易時,就會出現這種情況。從這個起點更新A時,就沒有貨幣損失的風險。例如,假設Curve從這一點開始將參數設置A_old=10改為A_new=1。此更新不會更改聯合曲線到原點的距離。因此,參數變化將是完全無害的,不會使Curve流動性提供者面臨財務損失的風險。直覺上,如果初始余額不完全在交叉點,但接近于這個交點,則損失的風險仍然很小。關于參數A的虧損更新

現在讓我們看看圖2。該圖說明了當更新A時,攻擊者如何可能操縱初始條件以實現巨大的利潤。為了便于說明,我展示了從A_old=10到A_new=1的變化,而不是Swerve從A_old=1000到A_new=100的更新。然而,事實證明,漏洞的嚴重程度只取決于新舊比率,因此該數字準確地描述了Swerve的情況。另外,圖中所示的攻擊只捕獲了合約代幣庫存的15%。而一個完全優化的攻擊將交易更極端的金額,從而可捕獲多達36.9%的代幣庫存。

數據:DeFi應用中的ETH鎖倉量一度創年內新低:隨著冠狀病在全球范圍內蔓延,鎖定在DeFi應用中的以太坊總量正在下滑。根據DeFi Pulse的數據,ETH的鎖倉量近期一度跌至年內低點(266.9萬)。2月15日,DeFi應用程序的總鎖定價值(TVL)創下了12.39億美元的歷史新高,其中Maker、Synthetix和Compound處于領先地位。然而,自從一個月前的“黑色星期四”大崩盤以來,截至發稿時,TVL已經下跌了42.5%,目前為7.12億美元。經查詢,DeFi Pulse最新數據顯示,ETH鎖倉量現略有回升,達270萬;TVL為7.089億美元。(CoinGape)[2020/4/15]

圖2:在惡意交易之間增加一個變化假設Curve合約余額最初位于45度線的交點處,且初始參數值為A_old=10。現在假設一個攻擊者在兩筆惡意交易之間夾了一個參數更新。在第一次惡意交易中,攻擊者出售大量代幣,以導致庫存失衡。接下來,攻擊者將觸發一個更新,更新的值為10和1。如圖所示,這會改變曲線的形狀。最后,攻擊者以更低的價格買回他出售的代幣。此操作將使合約沿45度線返回到完全平衡的狀態。如圖所示,此次攻擊將導致AMM代幣庫存的15%丟失。利用漏洞的可行性

那這樣的攻擊真的有可能嗎?令人驚訝的是,答案是yes。Curve合約要求提前幾天安排A的變更,并通過去中心化的鏈上治理流程達成共識。但是,一旦通過治理批準了A中的更改,并且超過了激活截止日期,合約允許任何調用方觸發更新。因此,攻擊者可自由地從Uniswap快速租借大量穩定幣,將其出售給Curve以觸發極端不平衡,觸發對A的更新,然后從Curve購買穩定幣以獲得巨大的利潤。而完全優化的攻擊會涉及到更多,這里就不再深入細節。而我上面所描述的簡單攻擊,就足以捕獲大部分潛在利潤。修復關于A更改的智能合約邏輯

目前,Curve合約有兩個生產版本。對于未修補的舊版合約,上面提到的內容就是漏洞的原理。而對于較新的合約,仍然存在一個潛在的漏洞,盡管其嚴重性要小的多。我將首先描述舊合約的建議更改。修復舊Curve合約

在舊的Curve合約中,A的變化發生在一個大的離散步驟中。此外,合約邏輯允許攻擊者在單筆交易中以不同的A值執行交易。特別是,攻擊者可以利用其初始交易來迫使庫存極度失衡,然后觸發A的變化,然后以更新后的A值執行更多交易。這使攻擊者可執行涉及數以億計資金量交易的整個攻擊,而不會涉及到風險。為了解決這個問題,我建議更新舊的合約,以便只有受信任的多重簽名帳戶才能激活對A的更新。此外,激活A應需要檢查代幣余額,以確認代幣余額從廣播參數更新交易的時間點起沒有發生顯著變化。這種余額檢查可防止流氓礦工的攻擊。特別是,一個流氓礦工可重新排序交易,這樣他在更新A之前執行一筆大交易,然后在A更新后執行另一筆大交易。余額檢查可防止在合約處于意外不平衡狀態時激活對A的更改,這足以保護CurveLP免受此類攻擊。修復新的Curve合約

在較新的Curve合約中,A的變化是在每次交易開始前以一系列離散的小步驟逐漸發生的。我的理解是每一區塊只能調整一步。此外,合約要求在執行任何交易之前進行預定的步驟調整。這足以抵御普通攻擊者,但不一定能抵御流氓礦工。特別是,一個流氓礦工可以連續鑄造兩個區塊,并在兩個區塊中插入惡意交易。這將允許礦工在第一個區塊中以較高的A值進行初始交易,并在第二個區塊中以較低的A值進行最終交易。更糟糕的是,流氓礦工有一個擴展的窗口來嘗試這些攻擊。只要A還在更新過程中,流氓礦工就可以繼續嘗試挖取兩個區塊序列。為了保護這些較新的合約,我建議將A中的步驟長度減小到每個區塊不超過0.1%。為什么小的的步驟長度有幫助?這涉及到一個我還沒有介紹的因素——Curve合約會收取一筆費用,由于這筆費用,任何交易都會導致代幣聯合曲線稍微偏離原點。這也適用于攻擊者的巨額交易,這使得攻擊的利潤略有下降。如果A的變化足夠小,則完全優化的攻擊所獲得的收益,將被攻擊者支付給合約的費用所抵消。因此,攻擊者再也不可能通過在兩筆交易之間夾雜一個變化來獲利。關于安全審計和智能合約設計的經驗教訓

關于這種攻擊,它要求設計者深入理解代幣聯合曲線,對于智能合約審計者來說,發現利用高度專業化知識的漏洞可能并不現實。實際上,Curve合約已經過了多次安全審計,在我寫這篇文章時,Swerve合約剛剛通過了另一次審計。在我看來,一個通用的,可通過強力探測而不是理論檢測的漏洞審計程序,將是非常有用的。為了檢測這類漏洞,我建議代幣聯合曲線審計納入任意兩步交易程序的模擬。在這些過程中,審計人員將針對合約運行一筆隨機交易,觸發一個智能合約操作,然后運行另一筆隨機交易。在此,智能合約操作將激活對A的更新。對于此漏洞,此模糊測試過程將揭示合約遭受災難性損失的場景。然后,審計人員可以進一步調查,以了解根本原因。對于智能合約設計師來說,了解審計的局限性是有幫助的。當合約允許一次執行一系列復雜的交互時,全面的模糊測試就變得不可行了。問題在于,用戶交互的可能組合太多,我們無法探究每一種可能性。因此,限制用戶在短時間內可采取操作的數量和種類是很有幫助的。這里的想法是避免創建一個非常復雜的智能合約,以至于無法通過暴力手段進行審計。感謝Curve團隊為我的漏洞報告工作支付了一筆非常慷慨的漏洞獎金,另外,特別要提下我在0x的好友GregHysen,是他挖掘了Curve的代碼,幫助我理解更新A的智能合約邏輯。

編者按:本文來自Cointelegraph中文,作者:ANTóNIOMADEIRA,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自威廉閑談,作者:陳威廉,Odaily星球日報經授權轉載。時間真的太快了,明天就是中秋和國慶了,提前預祝大家節日快樂!國慶前全球市場有回暖的跡象,整體都還不錯.

1900/1/1 0:00:00編者按:本文來自 以太坊愛好者 ,作者:dankrad,翻譯:阿劍,Odaily星球日報經授權轉載。摘要:Eth2中的時間服務器攻擊之前也有人討論過.

1900/1/1 0:00:00“斷卡行動”正在全國舉行,這一名稱聽著非常嚇人,尤其是對身在幣圈的OTC商以及擔憂凍卡的普通加密貨幣行業人士,仿佛看見自己的銀行卡正在消失,但真相真的如此嗎?行業人士表示.

1900/1/1 0:00:00編者按:本文來自加密谷Live,作者:SajjadHussain,翻譯:李翰博,Odaily星球日報經授權轉載。比特幣挖礦是比特幣系統安全的一個關鍵部分.

1900/1/1 0:00:00新華社火大教育新聞來源:新華社新華社北京10月13日電12日18時,作為深圳數字人民幣紅包試點測試的5萬名幸運者之一,葉女士收到了中簽短信.

1900/1/1 0:00:00