BTC/HKD+1.09%

BTC/HKD+1.09% ETH/HKD+0.94%

ETH/HKD+0.94% LTC/HKD+0.09%

LTC/HKD+0.09% ADA/HKD+1.86%

ADA/HKD+1.86% SOL/HKD+4.59%

SOL/HKD+4.59% XRP/HKD+1.19%

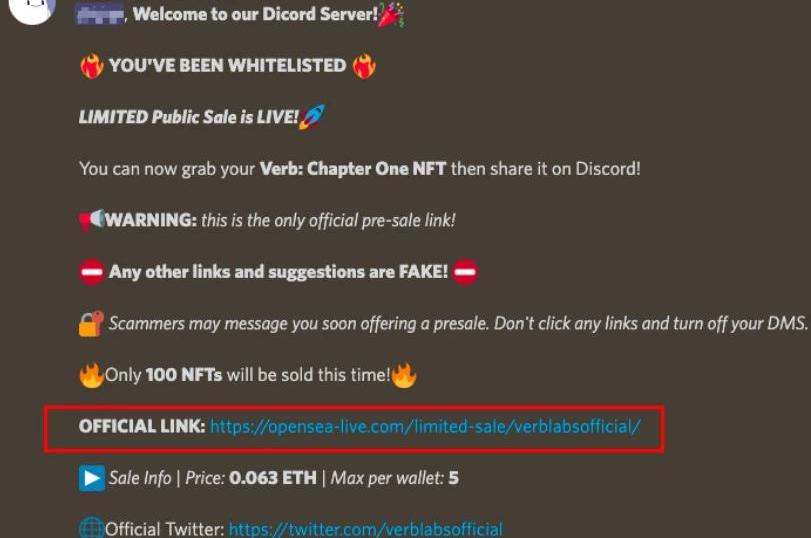

XRP/HKD+1.19%據慢霧區情報,發現NFT項目verb釣魚網站如下:釣魚網站1:https://mint-here.xyz/verblabs.html釣魚網站2:https://verb-mint.netlify.app我們先來分析釣魚網站1:

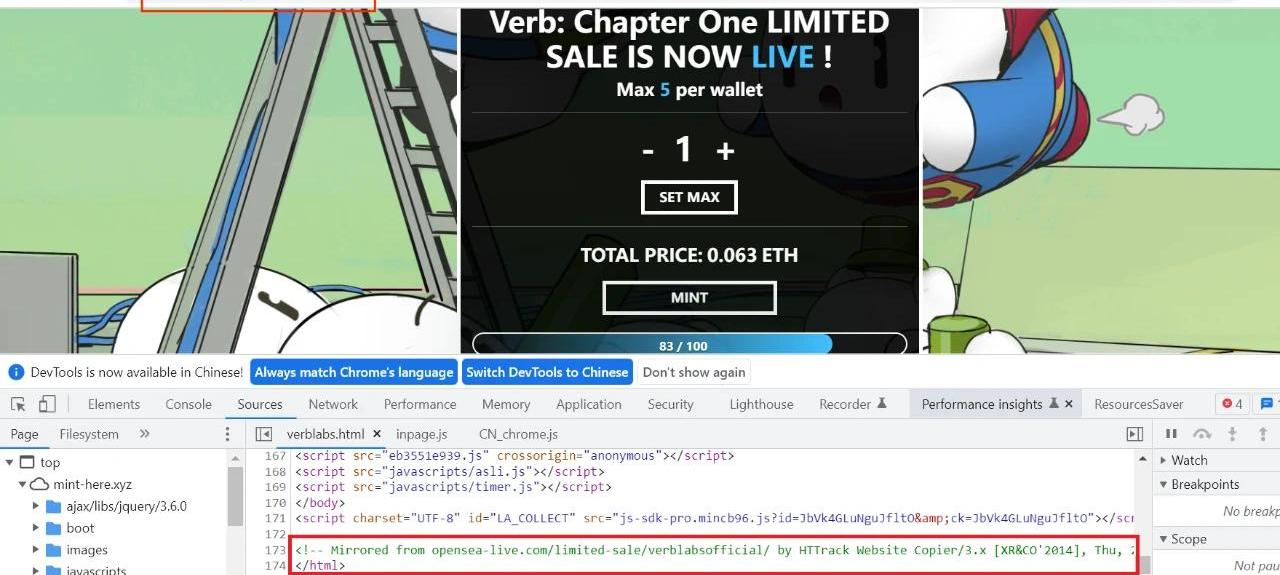

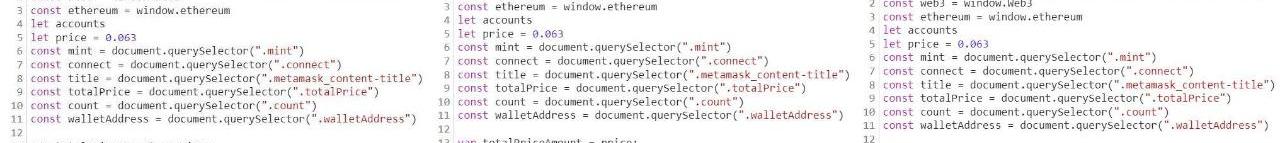

查看源代碼,發現這個釣魚網站直接使用HTTrack工具克隆http://opensea-live.com/limited-sale/verblabsofficial/站點。此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:近期出現新的流行惡意盜幣軟件Mystic Stealer,可針對40款瀏覽器、70款瀏覽器擴展進行攻擊:6月20日消息,慢霧首席信息安全官@IM_23pds在社交媒體上發文表示,近期已出現新的加密貨幣盜竊軟件Mystic Stealer,該軟件可針對40款瀏覽器、70款瀏覽器擴展、加密貨幣錢包進行攻擊,如MetaMask、Coinbase Wallet、Binance、Rabby Wallet、OKX Wallet、OneKey等知名錢包,是目前最流行的惡意軟件,請用戶注意風險。[2023/6/20 21:49:05]

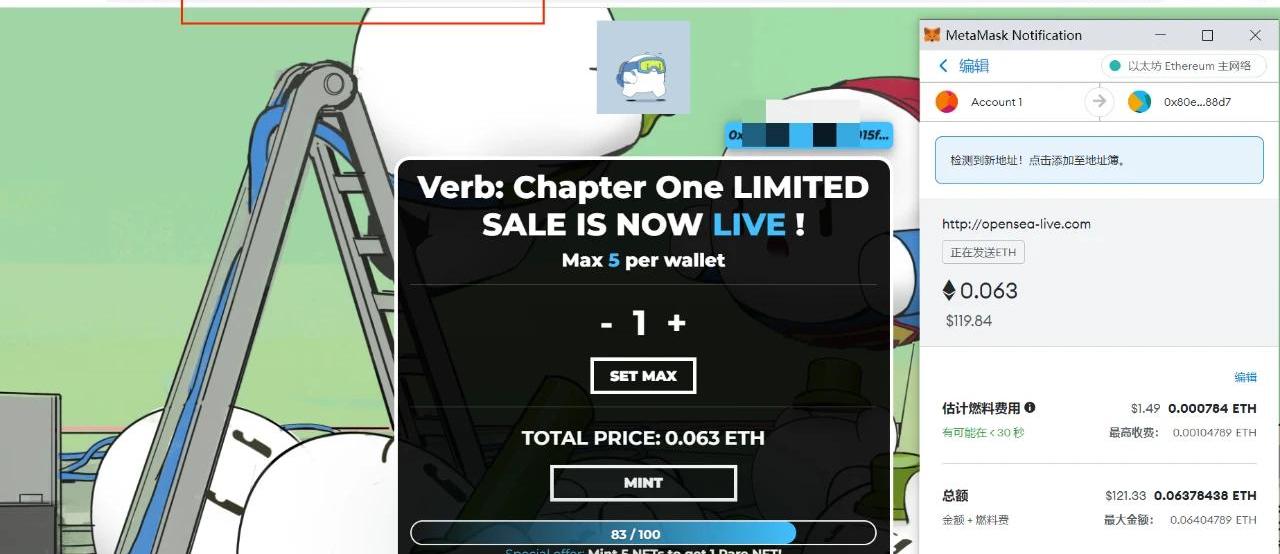

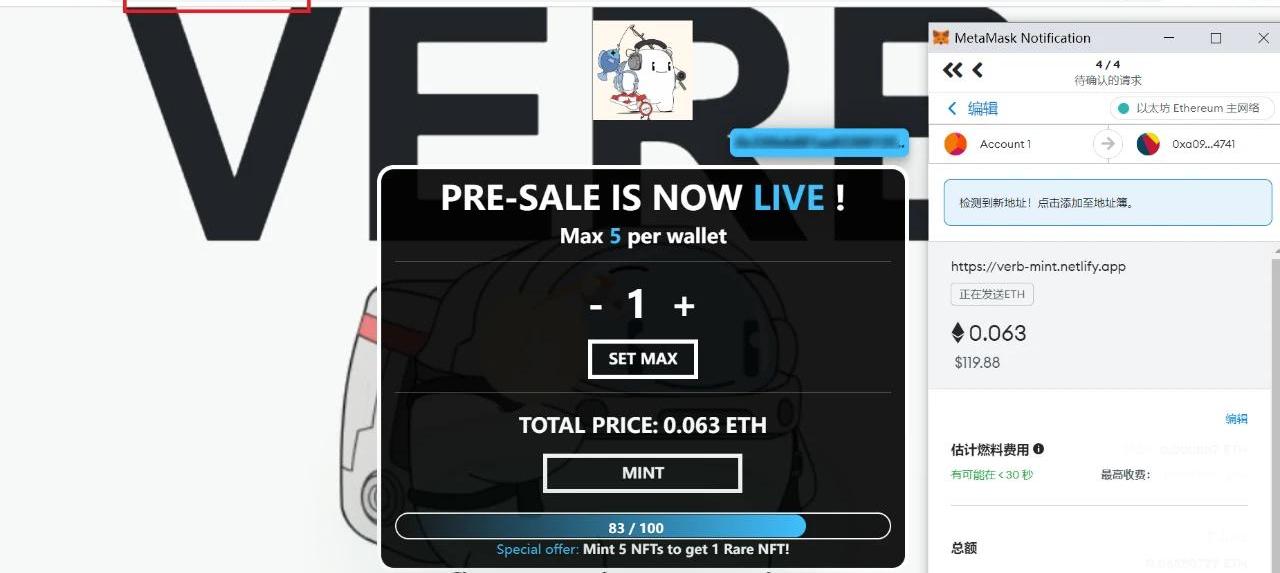

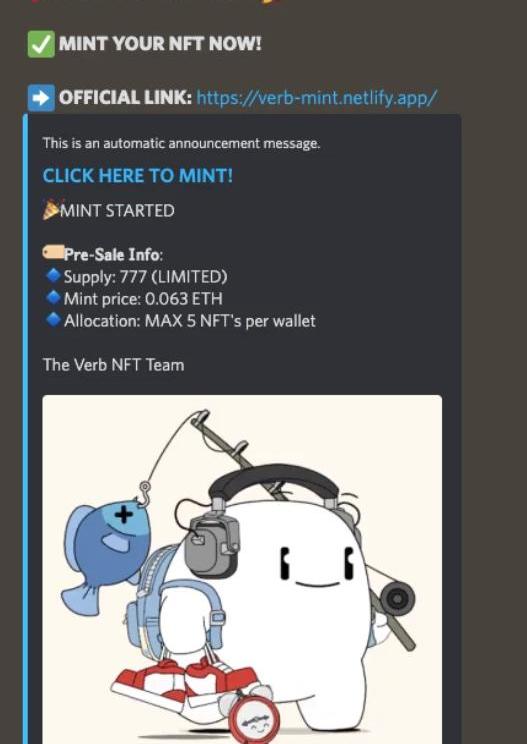

再來看下釣魚網站2:

這三個站點仿佛都是一個模版生成出來的。對照三個釣魚網站分別揪出釣魚地址:釣魚地址1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E釣魚地址2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741釣魚地址3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

慢霧:GenomesDAO被黑簡析:據慢霧區hacktivist消息,MATIC上@GenomesDAO項目遭受黑客攻擊,導致其LPSTAKING合約中資金被非預期的取出。慢霧安全團隊進行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合約的initialized函數公開可調用且無權限與不可能重復初始化限制,攻擊者利用initialized函數將合約的stakingToken設置為攻擊者創建的虛假LP代幣。

2.隨后攻擊者通過stake函數進行虛假LP代幣的抵押操作,以獲得大量的LPSTAKING抵押憑證。

3.獲得憑證后再次通過initialized函數將合約的stakingToken設置為原先真是的LP代幣,隨后通過withdraw函數銷毀LPSTAKING憑證獲取合約中真實的LP抵押物。

4.最后將LP發送至DEX中移除流動性獲利。

本次事件是因為GenomesDAO的LPSTAKING合約可被任意重復初始化設置關鍵參數而導致合約中的抵押物被惡意耗盡。[2022/8/7 12:07:06]

慢霧:Nomad事件中仍有超過9500萬美元被盜資金留在3個地址中:8月2日消息,慢霧監測顯示,Nomad攻擊事件中仍有超過9500萬美元的被盜資金留在3個地址中。其中0xB5C55f76f90Cc528B2609109Ca14d8d84593590E中仍有1084枚ETH、120萬枚DAI、103枚WBTC等約800萬美元的加密資產,該地址也負責將1萬枚WETH轉移到另一地址以及將其他USDC轉移;第二個地址0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3目前仍有1.28萬枚ETH、1.02萬枚WETH、80萬DAI等約4700萬美元的加密資產;第三個地址0xBF293D5138a2a1BA407B43672643434C43827179在收到3866.6萬USDC后兌換為了DAI,目前有約3970萬美元的加密資產。

目前慢霧經過梳理后,無法將地址3與其他兩個地址連接起來,但這些攻擊具有相同的模式。[2022/8/2 2:53:04]

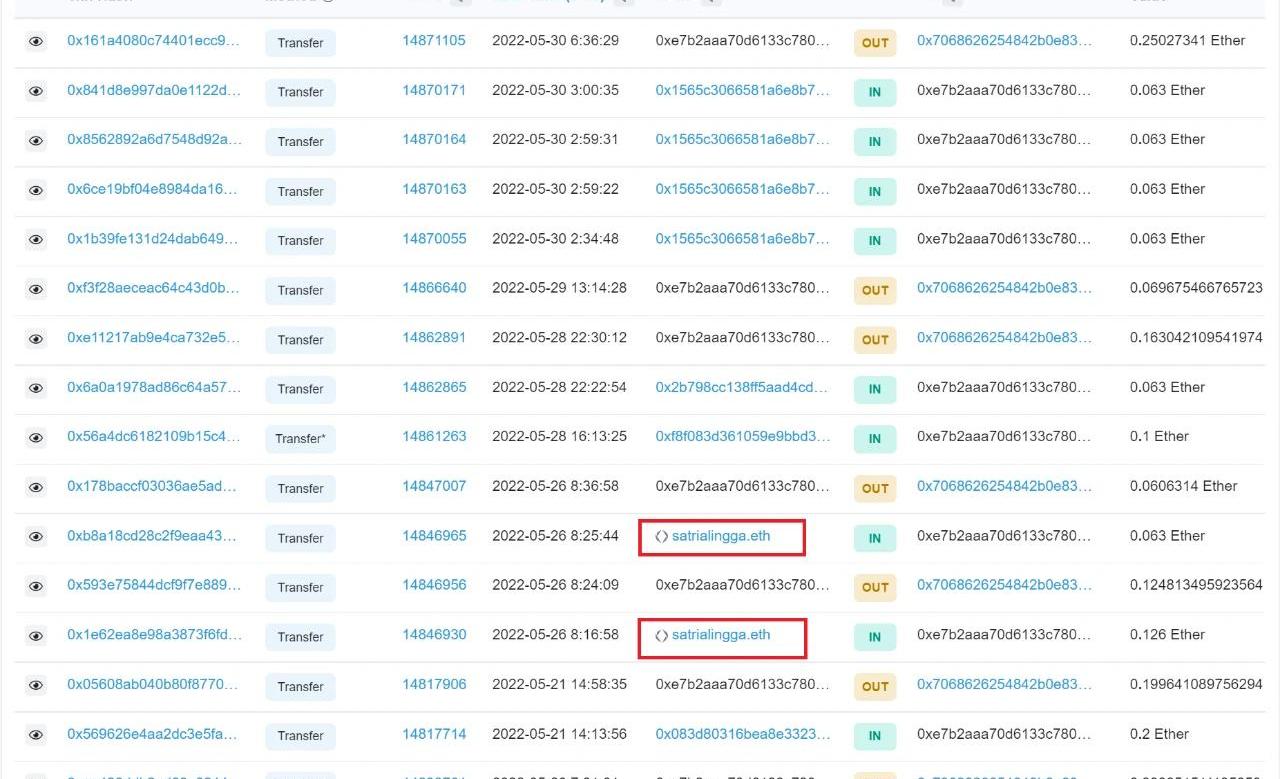

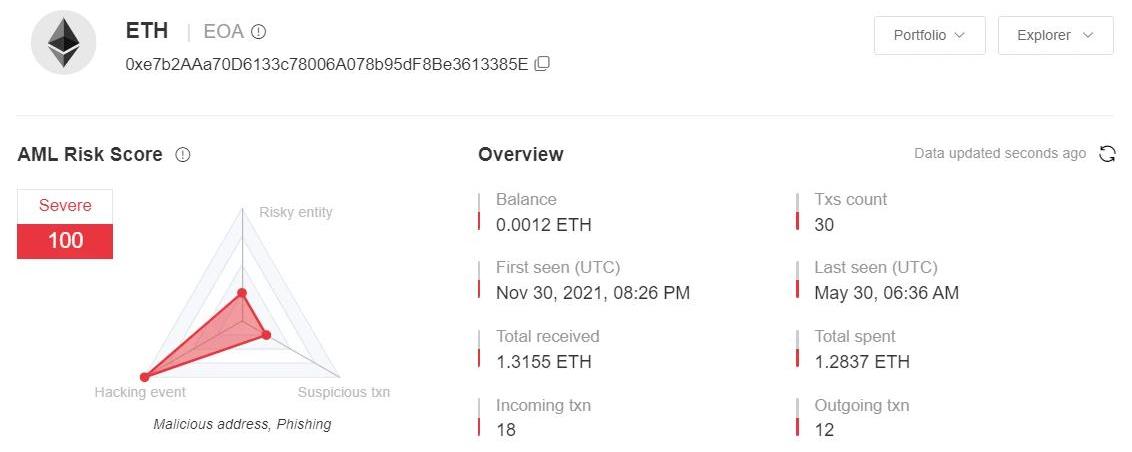

先分析釣魚地址1(0xe7b…85E):

慢霧:跨鏈互操作協議Poly Network遭受攻擊并非由于網傳的keeper私鑰泄漏:對于跨鏈互操作協議Poly Network遭受攻擊事件,慢霧安全團隊分析指出:本次攻擊主要在于EthCrossChainData合約的keeper可由EthCrossChainManager合約進行修改,而EthCrossChainManager合約的verifyHeaderAndExecuteTx函數又可以通過_executeCrossChainTx函數執行用戶傳入的數據。因此攻擊者通過此函數傳入精心構造的數據修改了EthCrossChainData合約的keeper為攻擊者指定的地址,并非網傳的是由于keeper私鑰泄漏導致這一事件的發生。[2021/8/11 1:47:48]

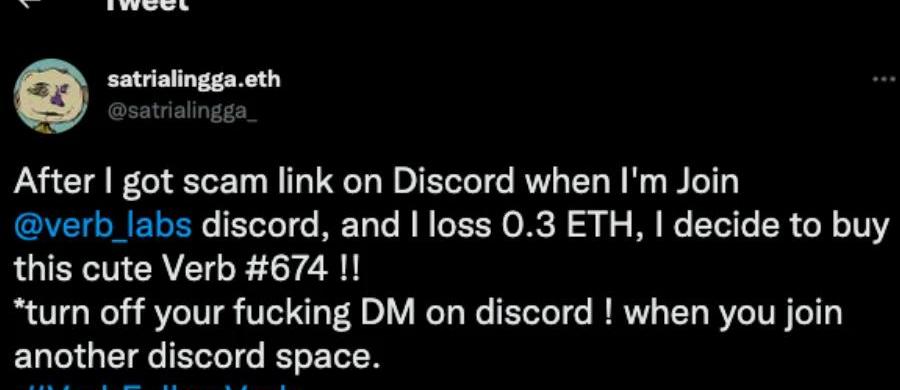

發現地址satrialingga.eth轉入過兩筆ETH,分別是0.063和0.126。隨后在Twitter上找到了用戶@satrialingga_,發現該用戶在5月26日6:48PM發文稱自己被騙了0.3枚ETH,并提醒大家在加入Discord時要關閉私信。顯然是遭遇了私信釣魚。

根據用戶@satrialingga_的信息,我們加入@verb_labs的Discord,剛加入就有2個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的NFT圖片,生怕別人認不出來這是釣魚網站么?

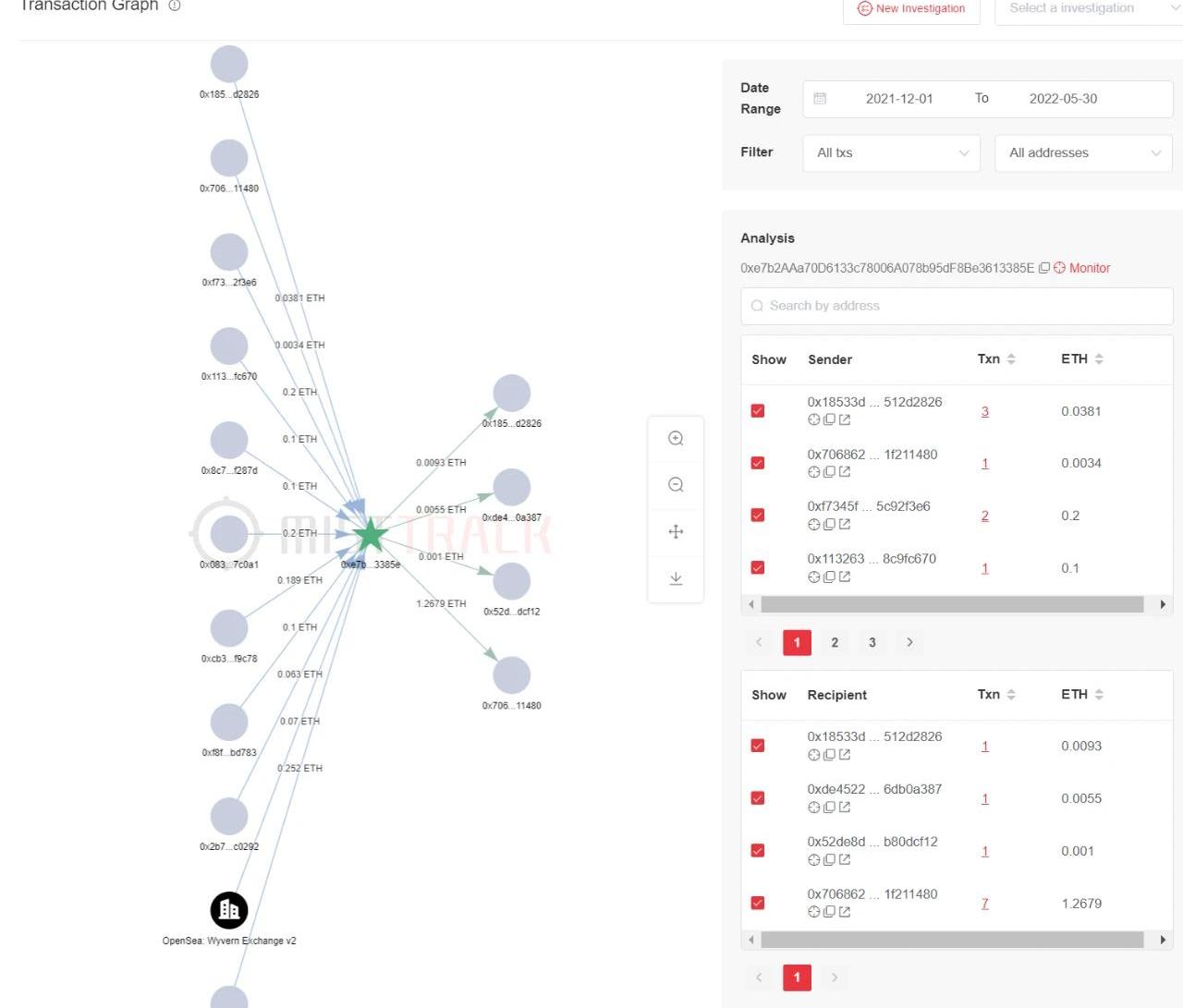

接著,我們使用MistTrack分析釣魚地址1:

發現盜來的錢基本被立馬轉走。

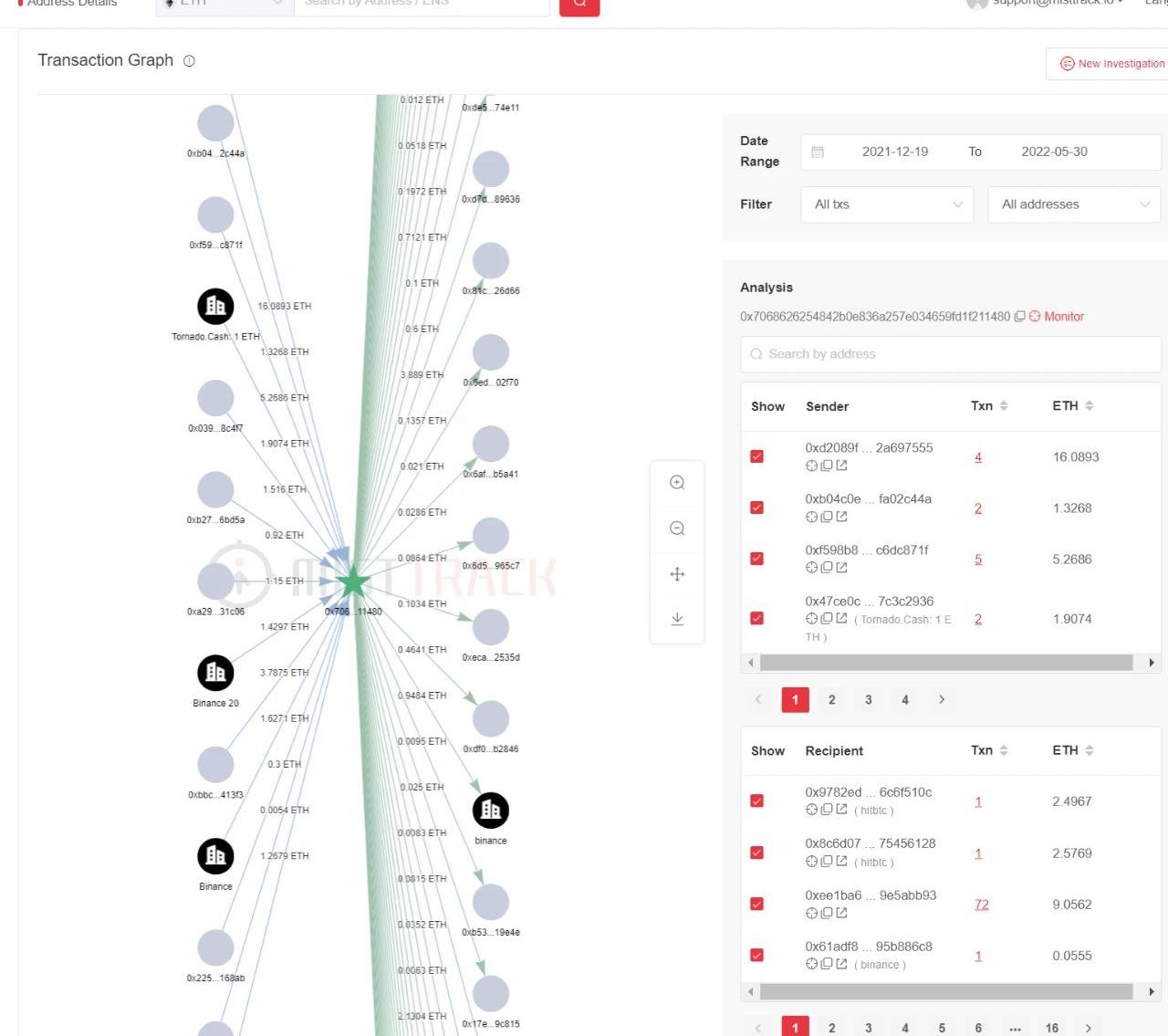

查看交易數較大的這個地址:0x7068626254842b0e836a257e034659fd1f211480:

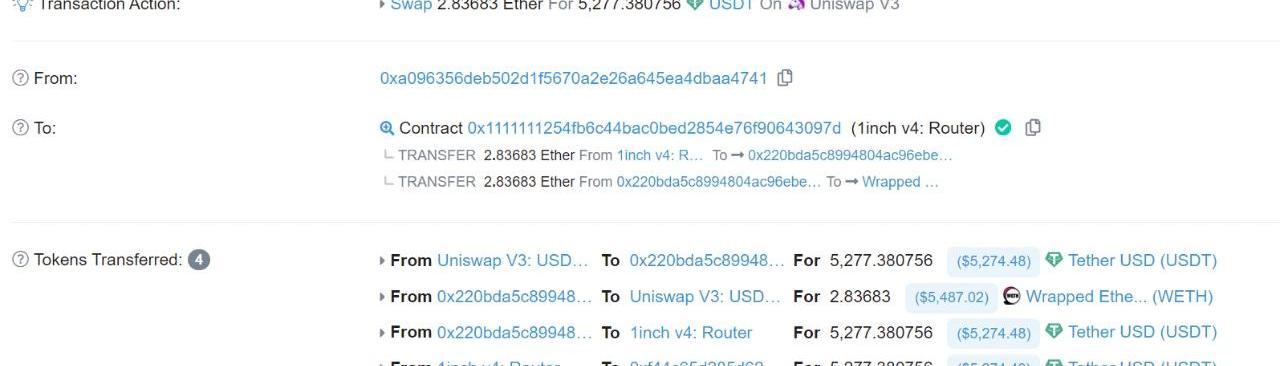

該地址初始資金來自TornadoCash轉入的兩筆1ETH,總共收到約37ETH,并通過189筆轉出洗幣,有從Binance提幣和入金的交易記錄。接著,我們來分析釣魚網站2。發現地址2將盜來的大部分ETH都被換成USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

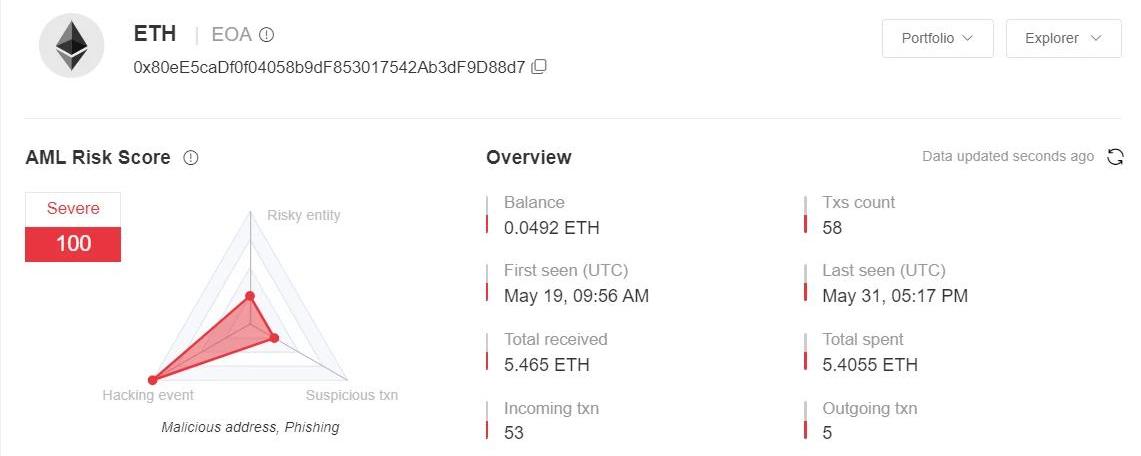

來看看最后一個釣魚網站3:經MistTrack分析,地址3共收到約5.5ETH,入金交易有53筆,看來被騙的人挺多。

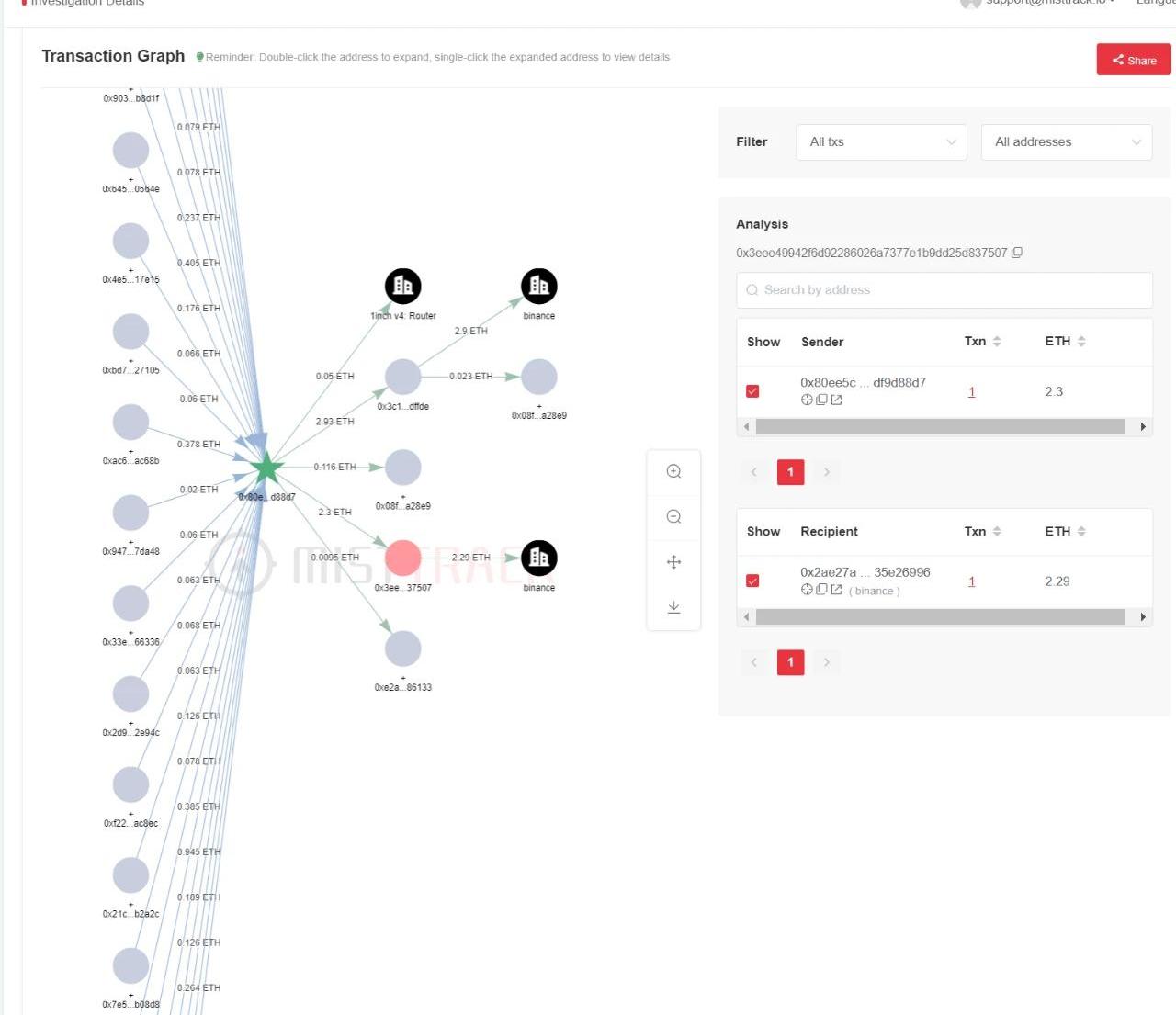

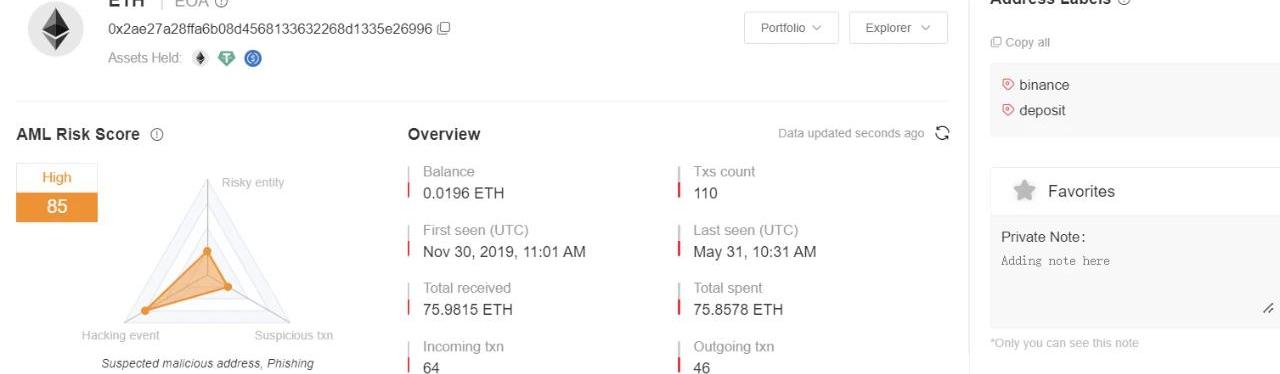

繼續追蹤,發現大部分ETH轉入Binance地址0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在MistTrack的風險等級為高風險,共收到約76ETH。

以上就是本次關于Verb釣魚網站的全部分析內容。總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去copy比較出名的NFT項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT網站的URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入Discord等,這也能避免一些釣魚。

Tags:ETHINGSTAKSTA男生用ethereal當網名什么寓意Three Kingdomsstak幣價格Stargram Coin

目錄 一、平臺類型及二級市場二、平臺開放性及兼容性三、資質歐盟美國四、支付方式傳統非加密支付區塊鏈及加密貨幣加密錢包加密貨幣交易所五、IP審查、準入事后審查事前審查發行方準入六、身份驗證KYC七.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 過去幾周,加密貨幣市場經歷了巨大震蕩,UST/LUNA崩盤、DeFi前景黯淡、BTC暴跌,這些仿佛讓人難以看清這個新興行業的前景.

1900/1/1 0:00:00NFT眾籌逐漸成為了一種新的經濟組織形式,它可以讓人們通過集體合作的方式來參與門檻較高的藍籌NFT項目,并從中獲得利潤.

1900/1/1 0:00:00Odaily星球日報譯者|余順遂周三,以太坊第二層擴展解決方案開發商StarkWareIndustries宣布已完成1億美元D輪融資,其估值從20億美元增至80億美元.

1900/1/1 0:00:006月9日,波場TRON創始人孫宇晨宣布聯合波聯儲及多家知名投資機構正式收購知名交易所Poloniex,并同時啟用波場交易所作為其華語社區品牌.

1900/1/1 0:00:00采訪及撰文:Nansen受訪者:Fiskantes,ZeePrimeCapital創始合伙人編譯:Amber在結束了早期自詡為「以及其他資本」的階段后.

1900/1/1 0:00:00