BTC/HKD-1.55%

BTC/HKD-1.55% ETH/HKD-3.27%

ETH/HKD-3.27% LTC/HKD-0.38%

LTC/HKD-0.38% ADA/HKD-3.34%

ADA/HKD-3.34% SOL/HKD-4.08%

SOL/HKD-4.08% XRP/HKD-3.3%

XRP/HKD-3.3%2023年4月26日,據Beosin-EagleEye態勢感知平臺消息,MerlinDex發生安全事件,USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。據了解,MerlinDex是一個去中心化交易所,關于本次安全事件,Beosin安全團隊第一時間對事件進行了分析,結果如下。事件相關信息

我們以其中一筆交易為例進行分析攻擊交易0xf21bedfb0e40bc4e98fd89d6b2bdaf82f0c452039452ca71f2cac9d8fea29ab2攻擊者地址0xc0D6987d10430292A3ca994dd7A31E461eb281820x2744d62a1e9ab975f4d77fe52e16206464ea79b7被攻擊合約0x82cf66e9a45Df1CD3837cF623F7E73C1Ae6DFf1e攻擊流程

Beosin:Arbitrum上的Rodeo Finance疑似遭遇攻擊,損失150萬美元:金色財經報道,據Beosin旗下Beosin EagleEye監控顯示,Arbitrum上的杠桿收益協議Rodeo Finance疑似遭遇攻擊,目前統計被盜資金約150萬美元,Beosin提醒用戶注意資金安全。[2023/7/11 10:48:08]

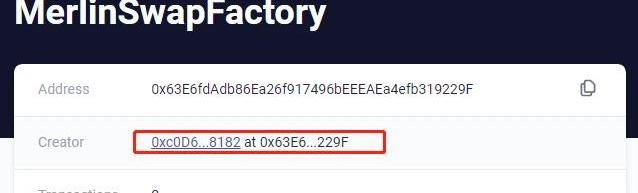

1.第一步,池子創建者(0xc0D6987d10430292A3ca994dd7A31E461eb28182)創建了工廠合約,在初始化時Feeto地址已經被設為(0xc0D6987d10430292A3ca994dd7A31E461eb28182)。

Beosin:2022年全年Web3領域因各類攻擊造成的總損失達到了36億384萬美元:金色財經報道,2022 年全年,Beosin EagleEye 安全風險監控、預警與阻斷平臺共監測到 Web3 領域主要攻擊事件超 167 起,因各類攻擊造成的總損失超 36 億美元,較 2021 年攻擊類損失增加了 47.4%。其中單次損失超過一億美元的安全事件共 10 起,1000 萬至一億美元的安全事件共 21 起。[2022/12/29 22:14:40]

Beosin:UVT項目被黑客攻擊事件簡析,被盜資金已全部轉入Tornado Cash:金色財經報道,據Beosin EagleEye 安全預警與監控平臺檢測顯示,UVT項目被黑客攻擊,涉及金額為150萬美元。攻擊交易為0x54121ed538f27ffee2dbb232f9d9be33e39fdaf34adf993e5e019c00f6afd499

經Beosin安全團隊分析,發現攻擊者首先利用開發者部署的另一個合約的具有Controller權限的0xc81daf6e方法,該方法會調用被攻擊合約的0x7e39d2f8方法,因為合約具有Controller權限,所以通過驗證直接轉走了被攻擊合約的所有UVT代幣,Beosin安全團隊通過Beosin Trace進行追蹤,發現被盜資金已全部轉入Tornado Cash。[2022/10/27 11:48:46]

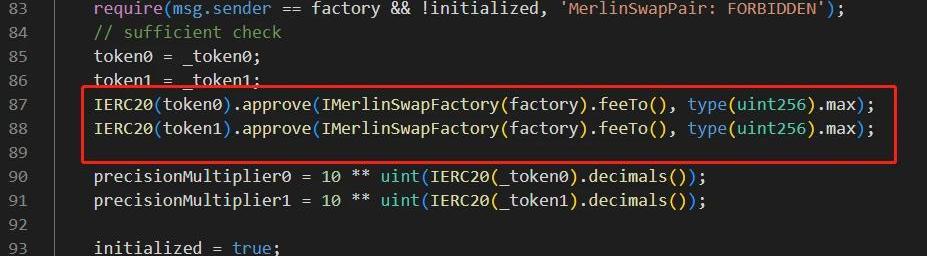

2.攻擊者通過工廠合約部署USDC-WETH池子,池子初始化時便將池子中的USDC和WETH最大化授權給了合約工廠的Feeto地址,可以看到這存在明顯的中心化風險。

Beosin:BNBChain上DPC代幣合約遭受黑客攻擊事件分析:據Beosin EagleEye平臺監測顯示,DPC代幣合約遭受黑客攻擊,損失約103,755美元。Beosin安全團隊分析發現攻擊者首先利用DPC代幣合約中的tokenAirdop函數為滿足領取獎勵條件做準備,然后攻擊者使用USDT兌換DPC代幣再添加流動性獲得LP代幣,再抵押LP代幣在代幣合約中。前面的準備,是為了滿足領獎條件。然后攻擊者反復調用DPC代幣中的claimStakeLp函數反復領取獎勵。因為在getClaimQuota函數中的” ClaimQuota = ClaimQuota.add(oldClaimQuota[addr]);”,導致獎勵可以一直累積。最后攻擊者調用DPC合約中claimDpcAirdrop 函數提取出獎勵(DPC代幣),換成Udst離場。目前被盜資金還存放在攻擊者地址,Beosin安全團隊將持續跟蹤。[2022/9/10 13:21:00]

3.于是在有了最大授權的情況下,攻擊者轉走了該池子中的所有代幣。

4.值得注意的是,在攻擊發生之前,工廠合約的Owner和Feeto地址曾有過改動,但這一步并不是攻擊所必須的,猜測可能是攻擊者為了迷惑他人所做的操作。

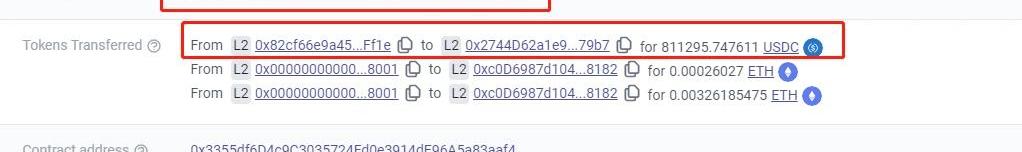

最后可以看到USDC-WETH流動性池的資金已全部被提取,攻擊者獲利共約180萬美金。漏洞分析

Beosin安全團隊分析本次攻擊主要利用了pair合約的中心化問題,在初始化時最大化授權了工廠合約中的Feeto地址,而導致池子中的資金隨時可能被初始化時設定的Feeto地址提取走。資金追蹤

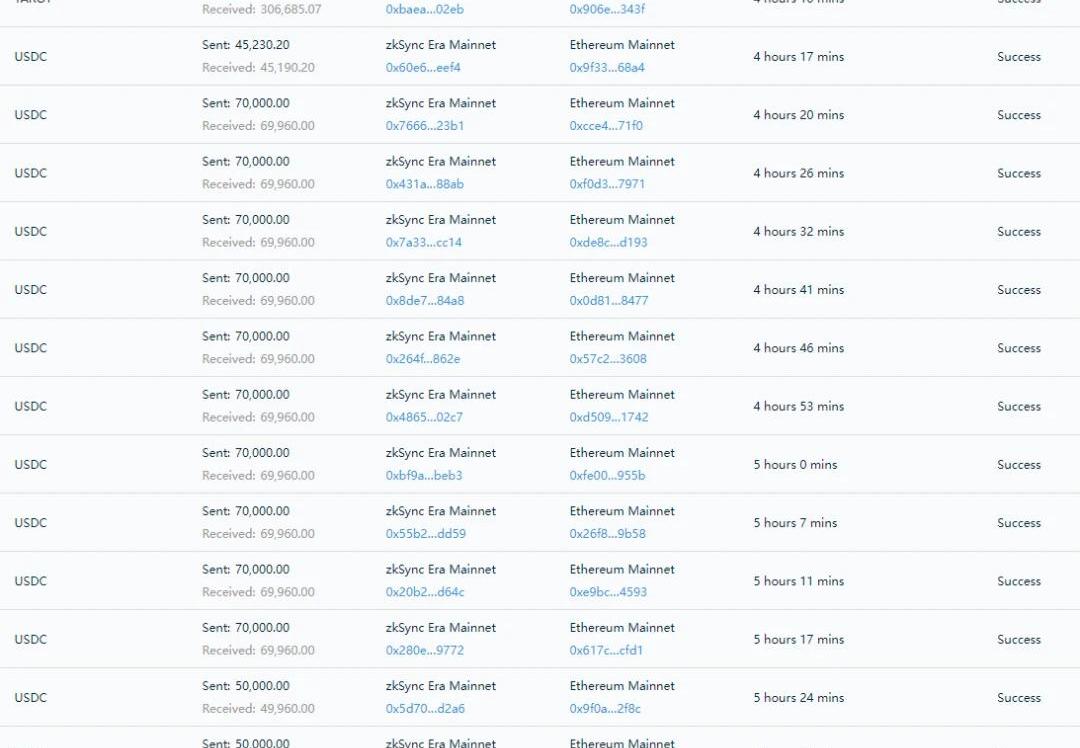

攻擊者調用了transferFrom函數從池子轉出了811K的USDC給攻擊者地址1。攻擊者地址2從token1合約提取了435.2的eth,通過Anyswap跨鏈后轉到以太坊地址和地址上,共獲利約180萬美元。截止發文時,BeosinKYT反洗錢分析平臺發現目前被盜資金仍存放在上述攻擊者的兩個以太坊主網地址上,Beosin安全團隊將持續對被盜資金進行監追蹤。

總結

針對本次事件,Beosin安全團隊建議,項目方應該使用多簽錢包或DAO治理來管理具有重要權限的地址,用戶在進行項目交互時也要多多了解此項目是否涉及風險。

萬分努力而卑微的活著,這是大部分人的真實寫照,以至于成年人的世界不再畏懼因果,不再奢望公平,一步步的遠離希望。自人類文明進入加速的發展軌道,貧富差距始終伴隨世界經濟的發展,讓大部分人負重前行.

1900/1/1 0:00:00LUKSO區塊鏈的概念在2018年提出,并在2020年通過初始代幣發行籌集了資金。如今,LUKSO主網經過了多次延期,終于即將上線。和以太坊類似,驗證者需要鎖定32$LYXe.

1900/1/1 0:00:00在短短21天內完成37.5萬倍漲幅之后,$PEPE改變了許多人的生活。別人可以,我相信你也可以!這是我尋找早期潛力meme代幣的完整指南.

1900/1/1 0:00:00Odaily星球日報訊|Moni 4月25日,Coinbase二層網絡Base宣布BaseGoerli測試網將于北京時間4月28日01:00進行Regolith硬分叉升級.

1900/1/1 0:00:00MEV,即最大可提取價值,指的是通過重新排序、插入和審查區塊內的交易,從用戶那里提取的價值,例如套利、清算等。最根本的理解是,“在創建新區塊時,通過調整交易順序而獲得的額外收益”.

1900/1/1 0:00:00隨著過去一年NFT購買狂潮的平息,一家新的以交易者為中心的NFT市場悄然取代了OpenSea成為市場領導者.

1900/1/1 0:00:00