BTC/HKD-0.24%

BTC/HKD-0.24% ETH/HKD-1.95%

ETH/HKD-1.95% LTC/HKD-1.78%

LTC/HKD-1.78% ADA/HKD+0.37%

ADA/HKD+0.37% SOL/HKD-1.32%

SOL/HKD-1.32% XRP/HKD-1.3%

XRP/HKD-1.3%本文由Certik原創,授權“金色財經”首發,轉載請注明出處。

“黑客拿著房主證明找物業拿鑰匙,證明是假的,卻從物業那里拿到了真的鑰匙”

事件回顧

2021年8月10日,PolyNetwork遭受了跨鏈攻擊,被轉移了6億美金的加密資產(之后攻擊者開始陸續歸還被盜資產)。攻擊者在多條公鏈上進行了惡意交易,并通過中繼器(Poly-Relayer)組件完成了攻擊。

用上面物業的例子來解釋的話,黑客用假房主證明(第三方公鏈上的invalid transaction),從物業(中繼器 Poly-Relayer)那里拿到了真的鑰匙 (Poly-chain上經過簽名的Merkle證明)。

一、黑客在第三方公鏈上初始化了一個本應是無效的惡意交易。

百度Apollo首發 “Apollo 001”系列紀念數字藏品:金色財經報道,據百度Apollo智能駕駛官方公眾號,百度Apollo全網首發首款 “Apollo 001”系列紀念數字藏品,以百度汽車機器人為主體形象,每款對應一個百度Apollo自動駕駛重要里程碑事件。據悉,該數字藏品將于2022年7月8日 09:55發布汽車機器人家族全家福空投款。[2022/7/7 1:58:19]

二、中繼器Poly-Relayer在沒有充分檢查的情況下將此交易納入了Poly Chain的Merkle tree并簽字,然后發布到Poly Chain區塊中。

三、黑客在以太坊上用步驟二的有效Merkle證明,調用Poly Network的ECCM合約,將keepers改成黑客控制的公鑰。

這里值得注意的是,Poly Network在有些鏈上的中繼器沒有通過此交易,所以其鏈上資產未受影響。

LBank藍貝殼于4月9日16:50首發 BOSON:據官方公告,4月9日16:50,LBank藍貝殼首發BOSON(Boson Protocol),開放USDT交易,4月9日16:00開放充值,4月12日16:00開放提現。上線同一時間開啟充值交易BOSON瓜分10,000 USDT。

LBank藍貝殼于4月9日16:50開啟充值交易BOSON瓜分10,000 USDT。用戶凈充值數量不少于1枚BOSON ,可按凈充值量獲得等值1%的BOSON的USDT空投獎勵;交易賽將根據用戶的BOSON交易量進行排名,前30名可按個人交易量占比瓜分USDT。詳情請點擊官方公告。[2021/4/9 20:02:26]

首發 | 歐科云鏈推出“天眼方案”推動鏈上安全系統再升級:8月28日,區塊鏈產業集團歐科云鏈宣布推出區塊鏈“天眼方案”,主要通過鏈上數據追蹤系統研發、對外技術支持、凝聚企業眾力等途徑,全面助力區塊鏈安全提升和產業平穩健康發展。

據了解,在“天眼方案”下,歐科云鏈集團將打造鏈上數據追蹤系統,通過溯源數字資產、監控非法交易等手段,全力遏制洗錢等非法行為;協助執法機關辦案,并為打造法務等區塊鏈系統提供技術支持;為聯盟鏈和基于各類業務的鏈上數據提供區塊鏈+大數據的解決方案。[2020/8/28]

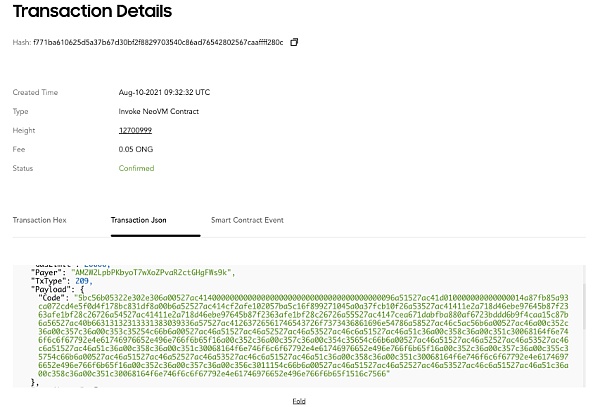

一、黑客于北京時間2021年8月10日17:32:32對第三方公鏈發起了一筆惡意交易。

https://explorer.ont.io/tx/F771BA610625D5A37B67D30BF2F8829703540C86AD76542802567CAAFFFF280C#

《精靈達人3D》正式首發 Cocos-BCX 主網:據官方消息,近日,由生態合伙人 DAPPX 參與開發的《精靈達人3D》正式首發于游戲公鏈 Cocos-BCX 主網。《精靈達人3D》是一款以精靈寶可夢為題材的抓寵游戲,游戲美術采用全3D 制作。用戶可通過 CocosWallet , DAPPX 或 IMCOCOS 登錄 COCOS 主網賬號即可體驗。截至目前,Cocos-BCX 主網已上線《加密騎士團》《惡龍必須死》《XPEX怪獸世界》《Go Block》《可可奪幣》《熊貓運動會》等多款玩法多樣的趣味性鏈游,游戲公鏈生態在逐步壯大和完善。[2020/8/20]

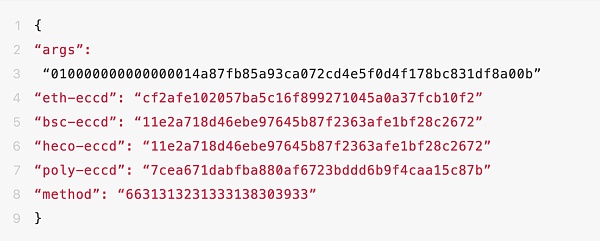

我們對交易進行了解碼,得到了以下參數映射。

二、此惡意交易調用了一個method "66313231333138303933",其對應的簽名等于0x41973cd9(與之后調到的putCurEpochConPubKeyBytes函數簽名相同)。

三、這筆交易應該是無效調用, 可是中繼器Poly-Relayer卻在未充分檢查的情況下將此交易納入了Poly Chain的Merkle tree并簽字,然后發布到Poly Chain區塊中。Merkle tree是用來證明交易是否真實存在的。其產生的跨鏈交易如下:https://explorer.poly.network/tx/1a72a0cf65e4c08bb8aab2c20da0085d7aee3dc69369651e2e08eb798497cc80

此惡意交易利用了中繼器Poly-Relayer的漏洞,這可能就是為什么黑客不得不冒險通過中心化交易所購買第三方公鏈代幣的原因。

黑客部分聲明的截圖如下:

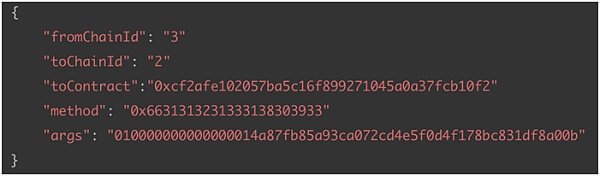

四、跨鏈交易在以太坊上調用了Poly Network合約的EthCrossChainManager.verifyHeaderAndExecuteTx(),第一個參數包含了Merkle證明,解析如下:

五、這個函數解析了Merkle證明,發現證明是有效的,此惡意交易確實存在于已被簽名的Merkle tree中。

之后調用了EthCrossChainManager._executeCrossChainTx()函數去執行此交易,即調用toContract指向合約 (0xcf2afe102057ba5c16f899271045a0a37fcb10f2)中的method (0x6631313231333138303933),傳入參數args (010000000000000014a87fb85a93ca072cd4e5f0d4f178bc831df8a00b)。而這個method指向putCurEpochConPubKeyBytes(bytes),因為其函數簽名與步驟二中提到的method簽名相同 (均為0x41973cd9,此處為哈希碰撞),所以被順利執行,將keepers的公鑰改成了黑客的公鑰。以太坊上的交易如下:https://etherscan.io/tx/0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581

六、黑客改變公鑰后,即可隨意解鎖資產。

此次攻擊是由一連串交易構成的,其攻擊根源分析如下:

1. 中繼器Poly-Relayer會接收任意含有"makeFromOntProof" 事件的交易。

2. 中繼器Poly-Relayer在未充分檢查的情況下,將惡意交易發布到Poly Chain上。

3. 在步驟二中,此惡意交易被納入到Poly Chain的Merkle tree上,產生了有效的Merkle證明。

4. 以太坊上的ECCM合約只對步驟二產生的Merkle證明和原始數據進行了輕量級驗證。不過值得注意的是,Merkle證明的全面驗證應該在協議層面完成,而不是在智能合約層面。

Tags:POLPOLYOLYERKpoloniex官網ethylenecopolymerpolygon幣最新消息TERK價格

近年來,商業世界出現了新的發展趨勢。在一個廣泛數字化轉型的時代,企業要想生存下去,關于如何安排業務流程并將其整合到有效的商業模式中的戰略決策至關重要,因此管理團隊必須認識到數字技術為自己企業帶來.

1900/1/1 0:00:00據bitcoinmagazine消息指出,比特幣已成為富達投資數字資產部門的主要關注點。在接受《波士頓環球報》采訪時,富達的銷售和營銷主管克里斯汀·桑德勒表示,富達 90% 的頂級客戶都在詢問比.

1900/1/1 0:00:008月10日Ergo團隊做客Bitcoin.com交易所電報頻道進行AMA活動,以下是精彩內容回顧:問:你們對區塊鏈的采用有何看法.

1900/1/1 0:00:00穩定幣收益協議 Gro 目前提供低風險儲蓄產品 PWRD 和高風險產品 Vault,會使用用戶提供的穩定幣在第三方 DeFi 協議獲取收益,不同的是,Vault 在享受高收益的同時.

1900/1/1 0:00:00最近Crypto圈子內備受熱議的幾個話題中,除了NFT和元宇宙,另外一件事要非“以太坊倫敦升級”莫屬,作為以太坊邁向更易使用的重要一步.

1900/1/1 0:00:00Mina Protocol早在2018年第二季度時,就獲得Coinbase Venture的種子輪融資,Coinbase作為宇宙超級大所,也是目前區塊鏈行業所有項目心中的圣殿.

1900/1/1 0:00:00