BTC/HKD+0%

BTC/HKD+0% ETH/HKD+0%

ETH/HKD+0% LTC/HKD+0.55%

LTC/HKD+0.55% ADA/HKD-1.36%

ADA/HKD-1.36% SOL/HKD+0.15%

SOL/HKD+0.15% XRP/HKD+0.27%

XRP/HKD+0.27%北京時間 2021 年 8 月 4 日早上 6 點(區塊 12955063),Popsicle Finance 項目下的多個機槍池被攻擊,損失金額超過兩千萬美元,是迄今為止 DeFi 領域發生的損失數額最大的單筆攻擊之一。通過分析攻擊交易及項目代碼我們發現,此次攻擊是一個利用項目的記賬漏洞進行多次提取的攻擊(Double-Claiming Rewards)。下面我們通過代碼和攻擊流程分析此次攻擊。

Popsicle Finance 是一個涉及多個鏈的機槍池(Yield Optimization Platform)。

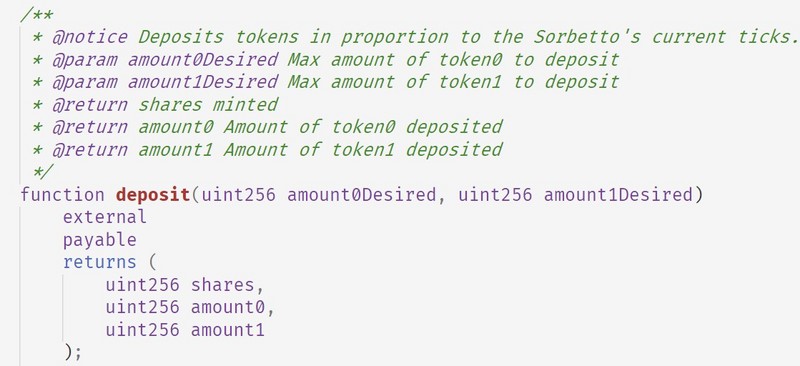

用戶首先調用 deposit 函數向機槍池存入一定的流動性,并獲得 Popsicle LP Token (以下簡稱 PLP Token)作為存款的份額證明。Popsicle Finance 會將用戶提供的流動性存入 Uniswap 等底層池子并獲得收益。

用戶還可以調用 withdraw 函數,根據用戶持有的 PLP Token 所代表的流動性份額,從機槍池取回流動性。Popsicle Finance 會將 PLP Token 對應的流動性從 Uniswap 等底層池子中取回給用戶。

Worldcoin:World ID等全球PoP解決方案可以解鎖新一代產品和服務:金色財經報道,Worldcoin官方發文稱,世界幣正在全球開發者社區的支持下建立世界上最大的人類身份和金融網絡。使用World ID構建,開發人員可以通過強大的方式來防止機器人程序并使用戶能夠展示其經過驗證的人格證明。?World ID等全球PoP解決方案可以解鎖新一代產品和服務,包括:

·社交網絡。機器人保護、社區審核、內容歸屬;

·表決。DAO 治理、選舉、在線民意調查;

·金融服務。抵押貸款不足、卡欺詐、合規;

·客戶激勵。忠誠度計劃、優惠券、推薦、免費試用;

·市場。聲譽、虛假評論、虛假交易、預防黃牛;

金錢分配。社會項目、發展援助、救災、非營利援助、獎學金、加密貨幣空投、全民基本收入。

然而,他們的成功取決于充滿活力和多元化的開發者社區,通過構建有用的第三方應用程序來提供其可擴展性、可用性和實用性。[2023/8/12 16:21:43]

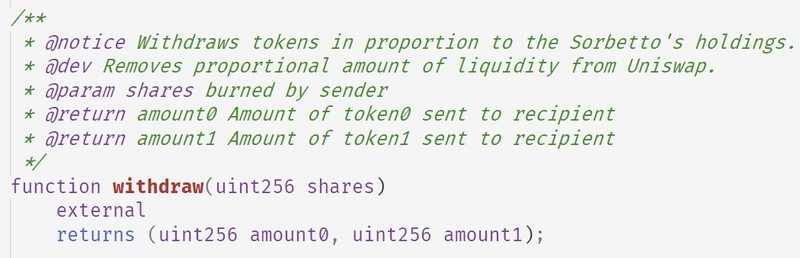

最后,用戶在機槍池中存的流動性會隨著時間產生一定的收益(Yield),會累計在合約的用戶狀態中。用戶可以調用 collectFees 函數取回部分存款獎勵。

POPS WORLDWIDE與Gameflip達成合作,允許其用戶購買NFT:1月19日消息,Gameflip宣布與東南亞媒體公司POPS WORLDWIDE合作,將Gameflip NFT平臺帶給其近5億用戶。作為POPS的數字支付合作伙伴,Gameflip將幫助用戶直接在POPS應用程序中進行交易并購買NFT。(Dailycoin)[2022/1/20 9:00:18]

本次攻擊的核心函數正是 collectFees 函數。下面我們逐步分析其代碼。首先獲得存儲在 userInfo 中的用戶狀態。其中用戶狀態中的 token0Rewards 和 token1Rewards 是由于用戶存款而累積的獎勵。

接下來計算該合約中,對應機槍池的 Token 對的 Balance。如果在合約中有足夠的 Balance,就按金額將 Reward 支付給用戶;否則會調用 pool.burnExactLiquidity 從底層 pool 取回流動性返回給用戶。

最后,會將記錄在 userInfo 中的 Rewards 狀態進行更新。看到這里,機槍池的代碼實現還是比較符合邏輯的。但是在函數開頭我們發現了 updateVault modifier,這個函數會在 collectFees 的函數體之前運行,漏洞也許在 updateVault 相關的函數中。

DeFi協議Popsicle Finance遭到攻擊,團隊已開啟調查:8月4日消息,DeFi協議PopsicleFinance遭到攻擊,團隊成員表示,正在進行調查,將商議如何向此次受影響用戶進行賠付。目前只有SorbettoFragola受到影響。[2021/8/4 1:33:09]

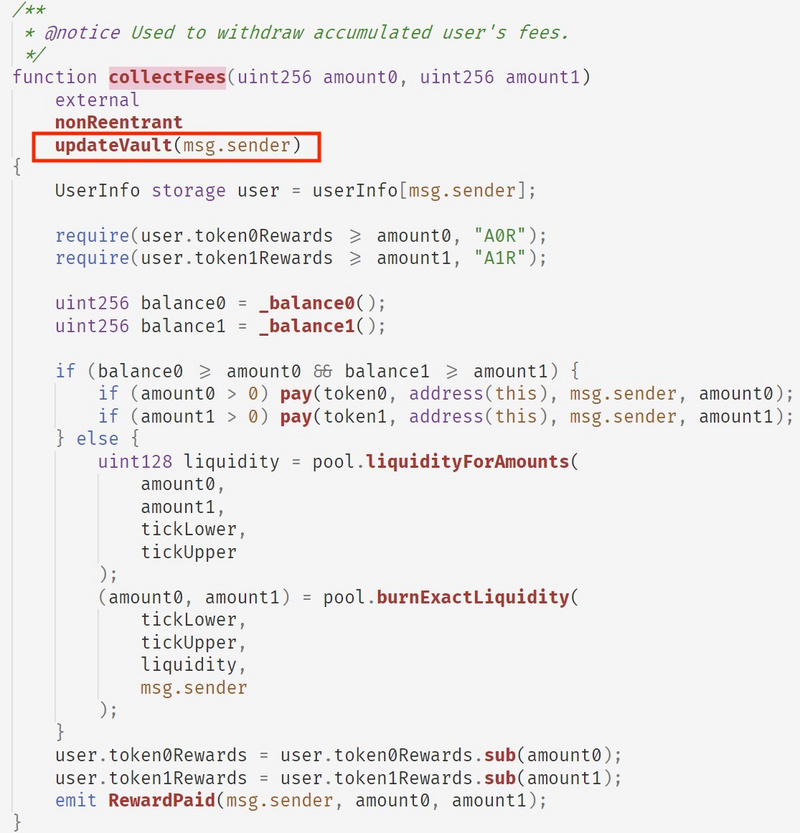

以上是 updateVault 相關函數的實現。過程如下:

首先調用_earnFees 向底層 pool 獲取積累的 Fee;

隨后調用_tokenPerShare 更新 token0PerShareStored 和 token1PerShareStored 參數,這兩個參數代表了池子中每個 share 代表的 token0 和 token1 的數量,即機槍池的每個份額計代表的 Token 對數量;

最后調用fee0Earned 和fee1Earned 更新對應到這個用戶的存款 Rewards (即 user.token0Rewards 和 user.token1Rewards)。

GameDAO旗下NFT交易市場POPNFTs,將開放支持HAI交易:4月28日消息,GameDAO旗下NFT交易市場POPNFTs宣布將開放支持HAI交易。GameDAO與去中心化穩定幣借貸協議HaykerDAO此次達成深度戰略合作,雙方將在錢包的應用支持、社區合作、生態建設、市場拓展等多領域展開合作。此次強強聯合將有利于鞏固各自優勢,全面推動生態發展壯大。

據悉,GameDAO是火幣生態鏈(HECO)上NFT加密藝術品娛樂創作平臺,集NFT創作平臺(NFT By your)、全鏈NFT產品發行平臺、互動娛樂系統,三大板塊圍繞NFT創造更多無限可能。

HaykerDAO是火幣生態鏈(HECO)上的去中心化自治組織和智能合約系統,提供HECO上的去中心化穩定貨幣HAI ,HKR是HaykerDAO協議的治理代幣。

HaykerDAO是一個質押加密資產即可生成1:1錨定美金的HAI的平臺,一個安全可靠的借貸協議,一個人人都用得上的去中心化穩定幣利器。[2021/4/28 21:07:17]

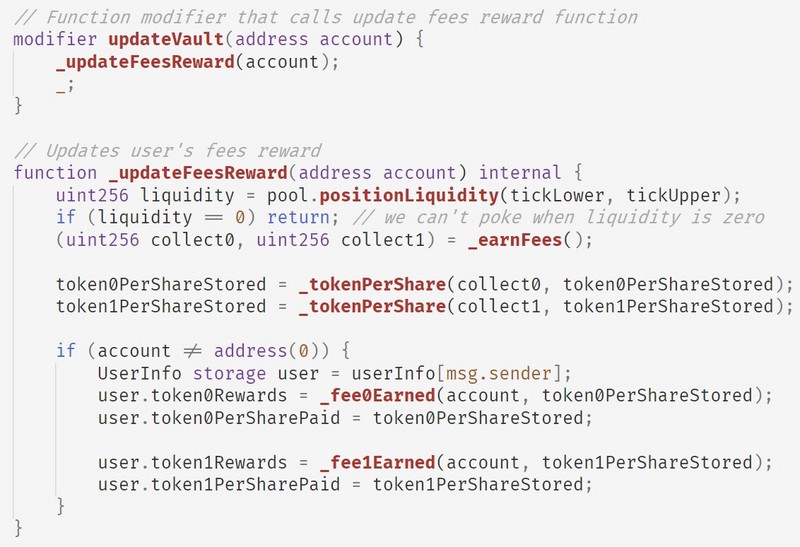

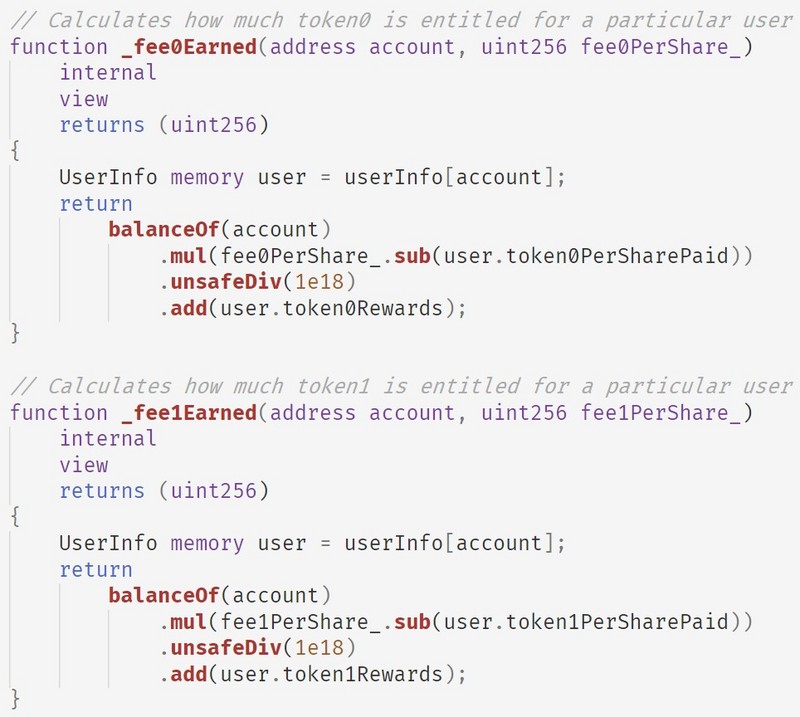

以上是fee0Earned 和fee1Earned 函數的實現,兩個函數實現相同,都實現了這樣一個公式(以_fee0Earned 為例):

網傳幣安智能鏈DeFi“土礦”popcornswap跑路 損失約215萬美金:近日,網傳多名流動性“礦工”稱幣安智能鏈上又一個DeFi“土礦”popcornswap跑路,項目方卷走近48000個BNB,價值約215萬美金。數日內還有三個項目(Zap Finance和Tin Finance、SharkYield)跑路。目前SharkYield跑路疑似帶走了6000個BNB。

幣安表示安全團隊在“連夜跟進”popcornswap項目,但并不一定能追回成功。幣安此前宣傳文章也表示追回是小概率事件。(吳說區塊鏈)[2021/1/31 18:32:09]

user.token0Rewards += PLP.balanceOf(account) * (fee0PerShare - user.token0PerSharePaid) / 1e18

也就是說,該函數會在原有的 user.token0Rewards 基礎上,根據用戶擁有的 PLP Token 數量計算應給用戶發放的 Fee 的份額。

但我們注意到這個函數是增量的,也就是說即使用戶并沒有持有 PLP Token (PLP.balanceOf(account) 為 0),該函數仍會返回保存在 user.token0Rewards 中記賬的存款獎勵。

因此對于整個合約,我們發現兩個重要的邏輯缺陷:

用戶的存款獎勵是記錄在 user.token0Rewards 和 user.token1Rewards 中的,并不與任何 PLP Token 或其他東西有任何形式的綁定。

用于取回存款收益的 collectFees 函數僅僅依賴于記賬的 user.token0Rewards 和 user.token1Rewards 狀態,即使用戶并未持有 PLP Token,仍可以取出對應的存款獎勵。

我們假想一個攻擊流程:

攻擊者向機槍池中存入一定的流動性,獲得一部分 PLP Token。

攻擊者調用 collectFees(0, 0),后者會更新攻擊者的存款獎勵,即狀態變量 user.token0Rewards 的值,但并沒有真正取回存款獎勵。

攻擊者將 PLP Token 轉給自己控制的其他合約,再調用 collectFees(0, 0) 更新狀態變量 user.token0Rewards。也就是說通過不斷地流轉 PLP Token 并調用 collectFees(0, 0),攻擊者復制了這些 PLP Token 對應的存款獎勵。

最后,攻擊者從以上各個地址調用 collectFees 函數,取回真正的獎勵。此時雖然這些賬戶中并沒有 PLP Token,但由于記賬在 user.token0Rewards 沒有更新,攻擊者因此得以取出多份獎勵。

用現實生活中的例子來描述這個攻擊,相當于我向銀行存錢,銀行給了我一張存款憑證,但這張憑證沒有防偽措施也沒有和我綁定,我把憑證復印了幾份發給不同的人,他們每個人都憑借這個憑證向銀行取回了利息。

通過以上的代碼分析,我們發現了 Popsicle Finance 在機槍池實現上的漏洞。下面我們對攻擊交易進行深入分析,看攻擊者是怎樣利用這個漏洞的。

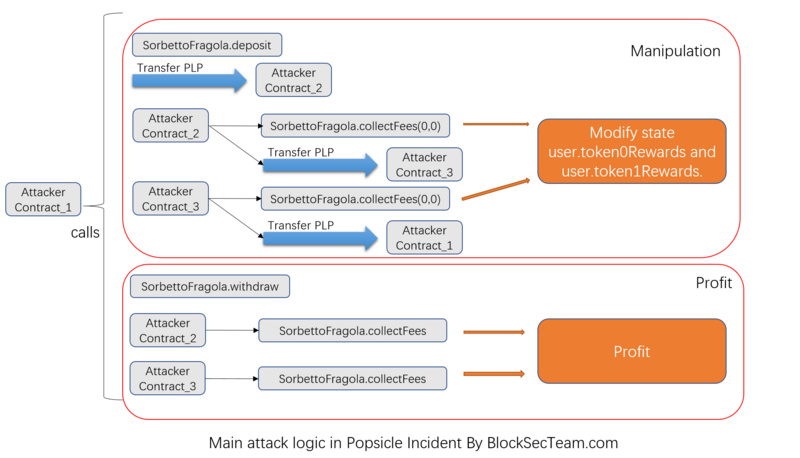

攻擊者的總體流程如下:

攻擊者創建了三個交易合約。其中一個用于發起攻擊交易,另外兩個用于接收 PLP Token 并調用 Popsicle Finance 機槍池的 collectFees 函數取回存款獎勵。

通過閃電貸從 AAVE 借出大量流動性。攻擊者選擇了 Popsicle Finance 項目下的多個機槍池,向 AAVE 借出了對應這些機槍池的六種流動性。

進行Deposit-Withdraw-CollectFees循環。攻擊者一共進行了8 次循環,分別攻擊了 Popsicle Finance 項目下的多個機槍池,取出了大量流動性。

向 AAVE 歸還閃電貸,并將獲利通過 Tornado Cash 洗錢。

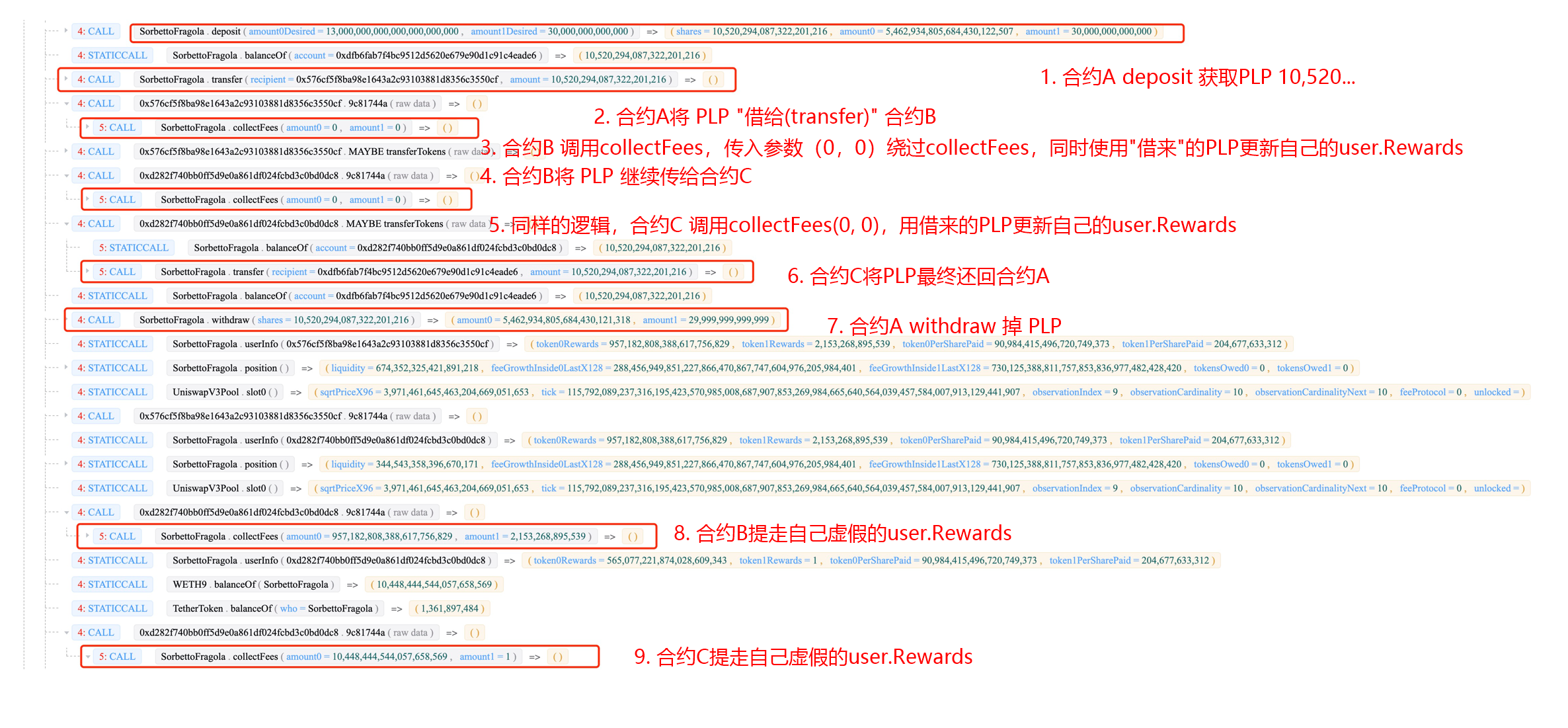

本次攻擊交易主要由數個 Deposit-Withdraw-CollectFees 循環構成,每一個循環的示意圖如上圖所示。根據我們的分析,邏輯如下:

攻擊者首先將閃電貸借來的流動性存入機槍池中,獲得一定量的 PLP Token。

攻擊者將 PLP Token 轉給攻擊合約 2。

攻擊合約 2 調用機槍池的 collectFees(0, 0) 函數,設置合約 2 對應的 user.token0Rewards 和 user.token1Rewards 狀態。

攻擊合約 2 將 PLP Token 轉給攻擊合約 3。

和攻擊合約 2 的操作類似,攻擊合約 3 調用機槍池的 collectFees(0, 0) 函數,設置合約 2 對應的 user.token0Rewards 和 user.token1Rewards 狀態。

攻擊合約 2 將 PLP Token 轉回攻擊合約,后者調用機槍池的 withdraw 函數 Burn 掉 PLP Token,取回流動性。

攻擊合約 2 和攻擊合約 3 調用 collectFees 函數,用虛假的 tokenRewards 狀態取回了存款獎勵。

根據我們的以太坊交易追蹤可視化系統(https://tx.blocksecteam.com/)給出的交易調用圖如下,其中部分重要交易用紅字進行標注:

本次攻擊一共獲利:2.56k WETH,96.2 WBTC,160k DAI,5.39m USDC,4.98m USDT,10.5k UNI,獲利共計超過 20,000,000 美元。

在此次攻擊之后攻擊者通過首先通過 Uniswap 和 WETH 將攻擊獲得的其他 token 全部換成 ETH,然后通過多次使用 Tornado.Cash 將 ETH 洗白。

Tags:TOKEKENTOKTOKENTourismX TokenZorro TokenGSTT TokenOptionRoom Governance Token

Rollups被認為是以太坊擴容的最終解決方案。那么,Rollups是怎么回事?Optimism和ZK rollups之間有什么區別?Arbitrum與Optimism有何不同?以及為什么當涉及.

1900/1/1 0:00:00美國的兩黨政策制定者和州執法部門都在對加密貨幣市場施加壓力。參議員波特曼和白宮在基礎設施法案草案中要求了加密市場參與者應進行稅務報告的責任.

1900/1/1 0:00:00穩定幣作為加密貨幣的一種形態,因錨定法幣、幣值穩定等特點,在數字貨幣市場有著獨特的作用和價值。近年來,隨著加密貨幣市場的發展,穩定幣發行也在加速,與美元掛鉤的主流穩定幣USDT、USDC等總市值.

1900/1/1 0:00:00前言: 本文一共由三大部分組成,分別是NA(Nirvana)Chain 7月技術/產品進度、7月NA(Nirvana)Chain全球品牌建設&市場活動和社區生態.

1900/1/1 0:00:002021 年上半年,加密貨幣領域一共 404 家企業獲得融資,融資總額達 72.71 億美元。其中 9 家加密錢包相關企業獲得了 8.63 億美元融資,遠超行業平均水平.

1900/1/1 0:00:00暫且不說數字資產/加密貨幣,區塊鏈技術的核心特征包括去中心化、透明化、不可篡改和自動化。這些元素可以應用于各個行業,為行業提供更優質的選擇和更大的價值.

1900/1/1 0:00:00