BTC/HKD+0.2%

BTC/HKD+0.2% ETH/HKD+0.46%

ETH/HKD+0.46% LTC/HKD+1.85%

LTC/HKD+1.85% ADA/HKD+1.47%

ADA/HKD+1.47% SOL/HKD+0.76%

SOL/HKD+0.76% XRP/HKD+1.73%

XRP/HKD+1.73%智能合約安全系列文章反匯編·上篇

前言

通過上一篇反編譯文章的學習,我們對智能合于opcode的反編譯有了基礎的學習,對于初學者來說,要想熟練運用還得多加練習。本篇我們來一塊學習智能合約反匯編,同樣使用的是OnlineSolidityDecompiler在線網站,智能合約反匯編對于初學者來說,較難理解,但對于智能合約代碼來說,只要能讀懂智能合約反匯編,就可以非常清晰的了解到合約的代碼邏輯,對審計合約和CTF智能合約都有非常大的幫助

反匯編內容

由于solidity智能合約的opcode經過反匯編后,指令較多,我們本篇分析簡明要義,以一段簡單合約代碼來分析其反匯編后的指令內容

合約源碼如下:

?pragma?solidity?^0.4.24;

?contract?Tee?{

?????

?????uint256?private?c;

?????function?a()?public?returns?(uint256)?{?self(2);?}

?????

?????function?b()?public?{?c++;?}

?????function?self(uint?n)?internal?returns?(uint256)?{

?????????

TeraWulf將從比特大陸購買18,500臺S19j XP比特幣礦機:金色財經報道,比特幣挖礦公司TeraWulf將以5340萬美元的價格從加密挖礦硬件制造商Bitmain購買 18,500 臺 Antminer S19j XP 比特幣礦機,將其自挖礦算力提高 58%。該公司在一份聲明中表示,這些新機器將部署在該公司位于紐約的水手湖工廠。[2023/7/19 11:03:04]

?????????if?(n?<=?1)?{?return?1;?}

?????????return?n?*?self(n?-?1);

?????}

?}

合約部署后生成的opcode:

?0x6080604052600436106049576000357c0100000000000000000000000000000000000000000000000000000000900463ffffffff1680630dbe671f14604e5780634df7e3d0146076575b600080fd5b348015605957600080fd5b506060608a565b6040518082815260200191505060405180910390f35b348015608157600080fd5b5060886098565b005b60006094600260ab565b5090565b6000808154809291906001019190505550565b600060018211151560be576001905060cd565b60c86001830360ab565b820290505b9190505600a165627a7a7230582003f585ad588850fbfba4e8d96684e2c3fa427daf013d4a0f8e78188d4d475ee80029

Binance完成PancakeSwap(CAKE)于Aptos網絡集成,并開放充值、提現業務:6月14日消息,Binance現已完成PancakeSwap(CAKE)于Aptos網絡的集成,并開放PancakeSwap(CAKE)于Aptos網絡的充值、提現業務。[2023/6/14 21:35:55]

通過在線網站OnlineSolidityDecompiler反匯編后結果如下:

反匯編分析

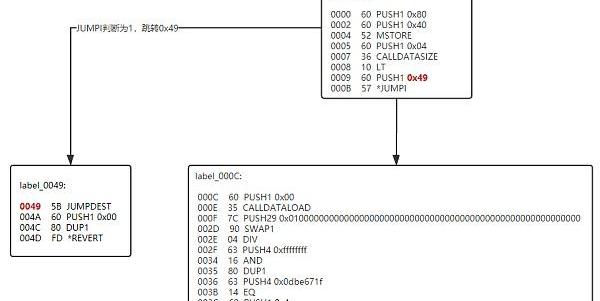

我們從第一部分指令label_0000開始

??0000????60??PUSH1?0x80

??0002????60??PUSH1?0x40

??0004????52??MSTORE

??0005????60??PUSH1?0x04

??0007????36??CALLDATASIZE

??0008????10??LT

??0009????60??PUSH1?0x49

??000B????57??*JUMPI

push指令是將字節壓入棧頂,push1-push32依次代表將1字節-32字節推壓入棧頂,這里PUSH10x80和PUSH10x40表示將0x80和0x40壓入棧頂,故目前棧的布局如下:

“Fake_Phishing8244”地址向Tornado Cash轉入30枚ETH:金色財經消息,據CertiK監測,被Etherscan標記為“Fake_Phishing8244”的賬戶地址0x346A…向Tornado Cash轉入30枚ETH(約4.69萬美元)。[2023/3/7 12:46:40]

?1:?0x40

?0:?0x80

MSTORE指令表示從棧中依次出棧兩個值arg0和arg1,并把arg1存放在內存的arg0處。目前來說棧中已無數據,這里將0x80存放在內存0x40處。

PUSH10x04將0x04壓入棧中,CALLDATASIZE指令表示獲取msg.data調用數據,目前棧的布局如下:

?1:?calldata

?0:?0x04

LT指令表示將兩個棧頂的值取出,如果先出棧的值小于后出棧的值則把1入棧,反之把0入棧。這里如果calldata調用數據小于0x04字節,就將1入棧;如果calldata調用數據大于等于0x04字節,就將0入棧。目前棧的布局為:0:0或0:1。

繼續分析,PUSH10x49指令將0x49壓入棧頂,目前棧的布局為:

?1:0x49

?0:?0?或者?1

下面一條指令JUMPI指令表示從棧中依次出棧兩個值arg0和arg1,如果arg1的值為真則跳轉到arg0處,否則不跳轉。如果arg1值為1,則指令會跳轉到0x49處;如果arg1值為0,則會順序執行下一條指令。具體執行過程如下:

歐易已開放BLUR充值,開盤時間為2月15日01:00 (HKT):據歐易官方消息,歐易已于2月14日04:00 (HKT)開放BLUR充值,BLUR/USDT,BLUR/USDC的開盤時間為2月15日01:00 (HKT)。此外,BLUR提現將于2月16日16:00 (HKT)開放。

據悉,Blur是一個NFT交易市場和聚合器,為專業NFT交易者設計,支持快速掃貨和批量上架等功能。[2023/2/14 12:05:11]

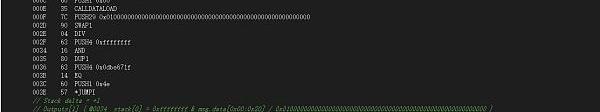

這里我們先來分析順序執行的內容label_000C,指令如下

??000C????60??PUSH1?0x00

??000E????35??CALLDATALOAD

??000F????7C??PUSH29?0x0100000000000000000000000000000000000000000000000000000000

??002D????90??SWAP1

??002E????04??DIV

??002F????63??PUSH4?0xffffffff

??0034????16??AND

??0035????80??DUP1

??0036????63??PUSH4?0x0dbe671f

以太坊客戶端Nethermind已發布主網合并生產版本v1.14.0:8月23日消息,據官方推特,以太坊客戶端Nethermind已發布主網合并生產版本v1.14.0,該版本更新了主網合并的區塊鏈規范。當更新到此版本時無法降級至v13版本。

此前消息,以太坊主網合并TTD已設置,預計在9月15日左右合并。昨日晚間消息,以太坊客戶端Geth發布首個主網合并版本v1.10.22。[2022/8/23 12:43:17]

??003B????14??EQ

??003C????60??PUSH1?0x4e

??003E????57??*JUMPI

目前經過上一步運算棧中布局為空,PUSH10x00指令將0壓入棧中。CALLDATALOAD指令接受一個參數,該參數可以作為發往智能合約的calldata數據的索引,然后從該索引處再讀取32字節數,由于前一個指令傳入的索引值為0,所以這一步指令會彈出棧中的0,將calldata32字節壓入棧中。PUSH29指令將29個字節壓入棧中。目前棧的布局如下:

?1:0x0100000000000000000000000000000000000000000000000000000000

?0:calldata值

SWAP1指令表示將堆棧頂部元素與之后的第一個元素進行交換,也就是0x0100000000000000000000000000000000000000000000000000000000和calldata值進行交換。接下來DIV指令表示取a//b的值,這里也就是calldata的32字節除29字節,由于除法的運算關系,這里進行除法運算后的字節為4位,估計大家也可以想到,這就是函數標識符4字節。那么目前棧的布局如下:

0:函數標識符4字節

PUSH4指令將0xffffffff壓入棧中。AND指令表示將取棧中前兩個參數進行AND運算,也就是函數標識符前四位0xffffffff進行AND操作,最終得到前四位的函數標識符及后28位為空補0的數值。下一條指令DUP1表示復制當前棧中第一個值到棧頂,目前棧中布局如下:

1:調用參數中的函數標識符?0:調用參數中的函數標識符

下一個指令PUSH4指令繼續將函數標識符0x0dbe671f壓入棧中,這里的標識符為a()函數,函數標識符我們可以在https://www.4byte.directory/在線網站查看。目前棧中布局如下:

2:0x0dbe671f?1:調用參數中的函數標識符?0:調用參數中的函數標識符

EQ指令表示取兩個棧頂值,如果兩值相等就將1入棧,反之將0入棧。下一步PUSH1將0x4e壓入棧頂。之后JUMPI指令從棧中依次出棧兩個值arg0和arg1,如果arg1的值為真則跳轉到arg0處,否則不跳轉。目前棧中布局如下:

2:0x4e?1:1?或?0??0:調用參數中的函數標識符

從前面三個指令可看出,EQ對函數標識符進行判斷后,下一步壓入0x4e是為了JUMPI進行判斷并跳轉。也就是說如果EQ判斷a()函數標識符相等,JUMPI執行后就會跳轉到0x4e的偏移位置;反之如果EQ判斷a()函數標識符不相等,JUMPI執行后就會順序執行下一條語句。目前棧中布局如下:

0:調用參數中的函數標識符

具體執行過程如下:

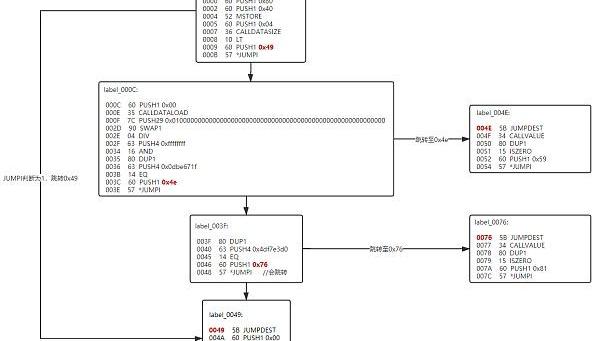

目前我們對label_0000和label_000C已進行分析,從上圖來看,該流程中除了順序執行外,label_0000處0x49,label_003F處0x76和label_000C處0x4e都有相應的跳轉條件。本篇我們繼續分析順序執行部分指令。首先來看第一部分label_003F:

?003F????80??DUP1?0040????63??PUSH4?0x4df7e3d0?0045????14??EQ?0046????60??PUSH1?0x76?0048????57??*JUMPI

由于目前棧中只有一條數據

DUP1指令表示復制棧中第一個值到棧頂。PUSH4指令將0x4df7e3d0函數標識符壓入棧頂,這里函數標識符代表b()函數,故目前棧中布局如下:

2:0x4df7e3d0?1:調用參數中的函數標識符?0:調用參數中的函數標識符

接下來三個指令會進行棧中值進行運算和偏移量跳轉設置,EQ指令把棧頂的兩個值出棧,如果0x4df7e3d0和調用參數中的函數標識符相等則把1入棧,否則把0入棧。PUSH1指令將偏移量0x76壓入棧中。JUMPI指令從棧中依次出棧兩個值:0x76和EQ指令判斷的值,如果EQ指令判斷的值為真則跳轉到0x76處,否則按順序執行不跳轉。故目前棧中布局如下:

2:0x76?1:1?或?0??0:調用參數中的函數標識符

我們假設EQ指令判斷的值為0,那么通過JUMPI指令條件判斷后,會按照順序繼續執行下一條指令。執行后,棧中依然只有一條指令。

我們繼續進行順序執行,label_0049:

?0049????5B??JUMPDEST?004A????60??PUSH1?0x00?004C????80??DUP1?004D????FD??*REVERT

JUMPDEST指令在該上下文中表示跳轉回來,也就是label_0000處0x49的跳轉。之后的兩條指令PUSH1和DUP1總體意思為將0壓入棧頂并復制,沒有實際意義。REVERT指令則表示并未有函數簽名匹配,從而停止執行,回滾狀態。

總結

由于反匯編內容過多,我們分為兩篇分享給大家,本篇我們對反匯編的內容進行了詳細講解,下篇我們將會繼續分析并串聯所有指令,梳理代碼邏輯。

來源:金色財經

Tags:PUSHUSH0X0ARGPUSH幣Luna Rush0x0.ai: AI Smart ContractCHARGE價格

尊貴會員: ZHIBO隆重登陸鏈一Bcone交易平臺,將開放ZB/USDT交易對,敬請留意。充幣時間:2020年12月15日15:14:19交易時間:2020年12月15日20:14:19Cel.

1900/1/1 0:00:00尊敬的AAX用戶, 我們即將告別難忘的2020年,AAX誠邀您一起慶祝迎接圣誕和嶄新的2021年,趕快報名參與最新的AAX圣誕新年合約交易大賽!交易并分享200,000USDT獎池.

1900/1/1 0:00:00上證指數昨日呈現了反彈,經過了接連8天調整后呈現反彈,是否就此打開行情,要害還要看能否改動跌落趨勢再次站上5日線和5周線,今天走勢比較要害,假如能站上5日線則洗盤完畢,不然還要重復.

1900/1/1 0:00:00昨天行情回顧:12月15日BTC價格回落到第一支撐位19050受到支撐,昨天低點高于12月14日低點,依托螞蟻通道展開一波上漲行情,最高至19545,沒能超出12月14日高點.

1900/1/1 0:00:00北京時間12月16日04:00,英超聯賽第13輪比賽繼續進行,曼徹斯特城主場迎戰西布羅姆維奇。本場比賽是新老球隊的交鋒,曼徹斯特城是英超聯賽的傳統老牌球隊,而西布羅姆維奇則是英超聯賽本賽季的升班.

1900/1/1 0:00:00比特幣行情分析: 日線圖中,昨日K線收陰,收盤價為19198低于開盤價20點左右,行情總體以震蕩運行為主,與筆者所預期的正好相吻合;今日多方量能強勢.

1900/1/1 0:00:00